V tomto příspěvku se dozvíte, jak zjistit zdroj zablokování účtů v Active Directory.

Ukážu vám dvě metody, první používá PowerShell a druhá je nástroj s grafickým uživatelským rozhraním, který jsem vytvořil a který umožňuje velmi snadno odblokovat uživatelské účty a najít zdroj zablokování.

Zamčení účtů uživatelů je častý problém, patří k nejčastějším voláním na helpdesk.

Frustrující je, když odemknete účet uživatele a on se stále náhodně zamyká. Uživatel může být přihlášen na více zařízeních (telefon, počítač, aplikace atd.) a když změní heslo, způsobí to neustálé problémy s uzamykáním.

Tento návod vám pomůže vypátrat zdroj těchto uzamčení.

Podívejte se na něj:

- Video návod

- Metoda 1: Použití prostředí PowerShell k nalezení zdroje zablokování účtů

- Krok 1: Povolení auditování

- Krok 2: Najděte řadič domény s rolí emulátoru PDC

- Krok 3: Vyhledání ID události 4740 pomocí prostředí PowerShell

- Metoda 2: Použití nástroje GUI pro odemykání uživatelů k nalezení zdroje zablokovaných účtů

Pokud nemáte rádi video návody nebo chcete více podrobností, pokračujte ve čtení návodu níže.

Metoda 1: Použití prostředí PowerShell k nalezení zdroje zablokování účtů

Jak prostředí PowerShell, tak nástroj grafického uživatelského rozhraní potřebují zapnuté auditování, aby řadiče domény zaznamenaly nějaké užitečné informace.

Krok 1: Povolení auditování

ID události 4740 musí být povoleno, aby se uzamklo vždy, když je uživatel zablokován. Toto ID události bude obsahovat zdrojový počítač uzamčení.

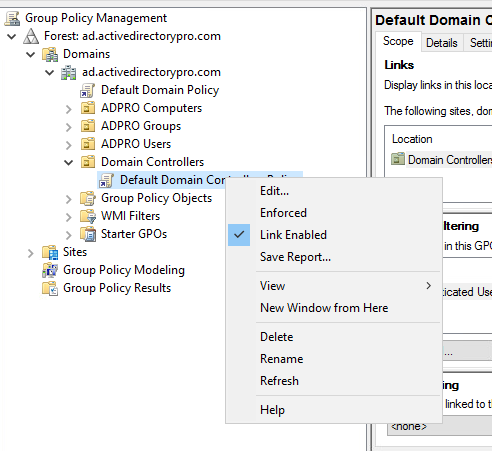

1. Otevřete konzolu pro správu zásad skupiny. Může to být z řadiče domény nebo z libovolného počítače s nainstalovanými nástroji RSAT.

2. Upravte zásady výchozích řadičů domény

Přejděte na zásady výchozích řadičů domény, klikněte pravým tlačítkem myši a vyberte možnost upravit.

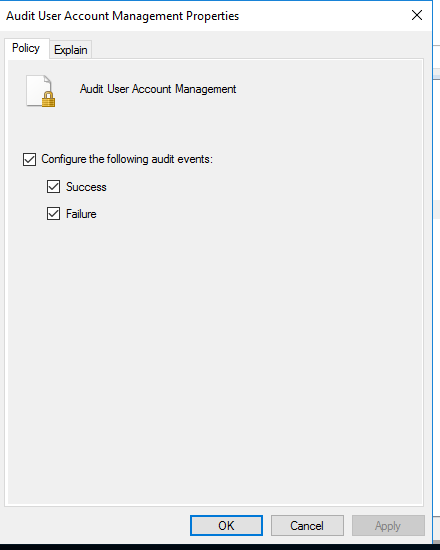

3. Upravte zásady výchozích řadičů domény. Upravte konfiguraci pokročilých zásad auditu

Přejděte do konfigurace počítače -> Nastavení zabezpečení -> Konfigurace pokročilých zásad auditu -> Zásady auditu -> Správa účtů

Povolte úspěch a neúspěch pro zásadu „Správa uživatelských účtů auditu“.

Audit je nyní zapnutý a v protokolech událostí zabezpečení bude zaznamenána událost 4740 při zablokování účtu.

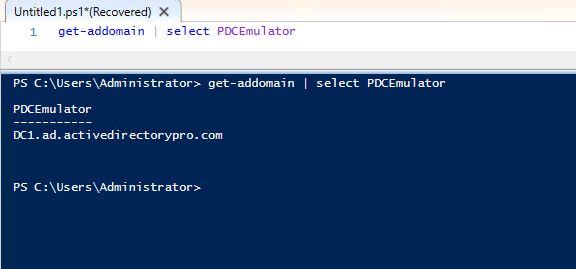

Krok 2: Najděte řadič domény s rolí emulátoru PDC

Pokud máte jediný řadič domény (styďte se), můžete přeskočit na další krok… doufejme, že máte alespoň dva řadiče domény.

DC s rolí emulátoru PDC zaznamená každé zablokování účtu s ID události 4740.

Pro vyhledání DC, který má roli PDCEmulator, spusťte tento příkaz prostředí PowerShell

get-addomain | select PDCEmulator

Krok 3: Vyhledání ID události 4740 pomocí prostředí PowerShell

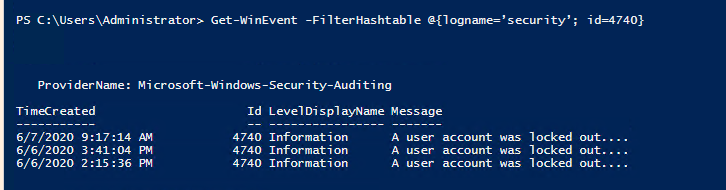

Všechny potřebné údaje jsou v události 4740. Nyní, když víte, který DC drží roli pdcemulator, můžete filtrovat protokoly pro tuto událost.

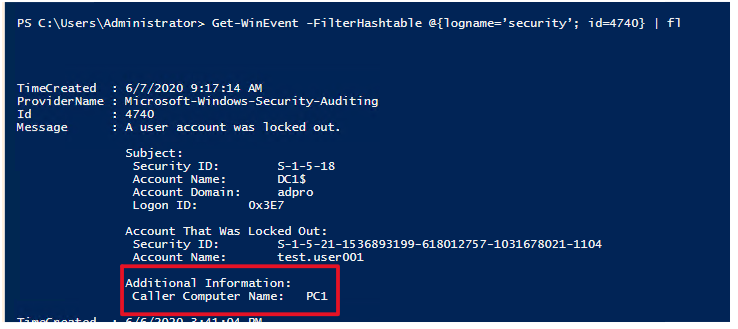

Na DC, který drží roli PDCEmulator, otevřete prostředí PowerShell a spusťte tento příkaz

Get-WinEvent -FilterHashtable @{logname='security'; id=4740}

Tento příkaz vyhledá v protokolech událostí zabezpečení ID události 4740. Pokud máte nějaké uzamčení účtu, měl by se zobrazit seznam jako níže.

Pro zobrazení podrobností těchto událostí a získání zdroje uzamčení použijte tento příkaz.

Get-WinEvent -FilterHashtable @{logname='security'; id=4740} | fl

Tento příkaz zobrazí název počítače volajícího uzamčení. To je zdroj zablokování uživatelského účtu.

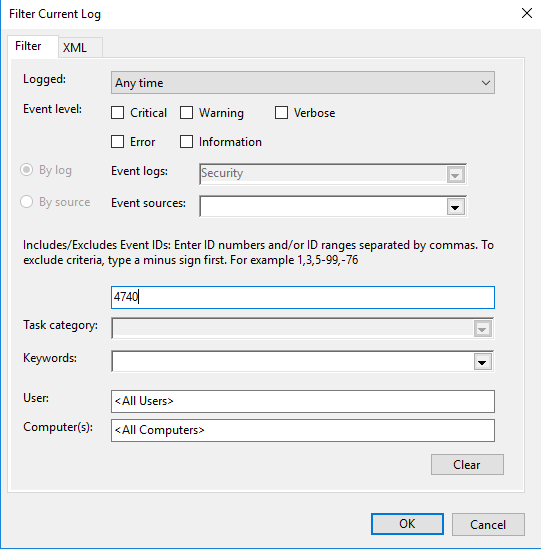

Můžete také otevřít protokol událostí a vyfiltrovat události pro 4740

To je vše pro metodu 1.

Ačkoli tato metoda funguje, vyžaduje několik ručních kroků a může být časově náročná. Možná máte také zaměstnance, kteří neznají prostředí PowerShell a potřebují provést další funkce, jako je odemknutí nebo resetování uživatelského účtu.

Proto jsem vytvořil nástroj Active Directory User Unlock GUI. Díky tomuto nástroji mohou zaměstnanci velmi snadno najít všechny zablokované uživatele a zdroj zablokování účtu.

Podívejte se na níže uvedený postup použití nástroje unlock gui.

Metoda 2: Použití nástroje GUI pro odemykání uživatelů k nalezení zdroje zablokovaných účtů

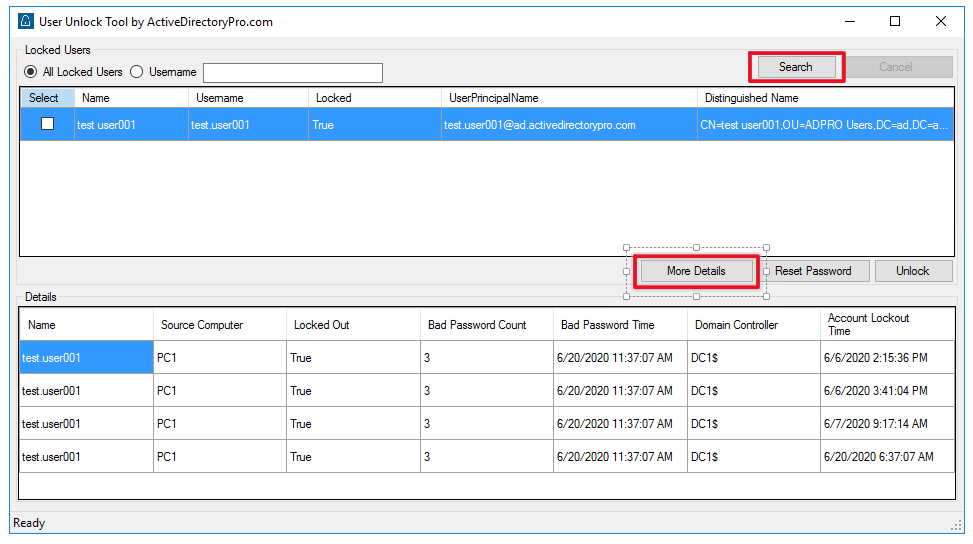

Tento nástroj jsem vytvořil, aby každý zaměstnanec mohl velmi snadno odemknout účty, resetovat hesla a najít zdroj zablokovaných účtů.

Stejně jako PowerShell vyžaduje tento nástroj zapnutí auditu pro správu účtů. Viz výše uvedené kroky pro zapnutí těchto protokolů auditu.

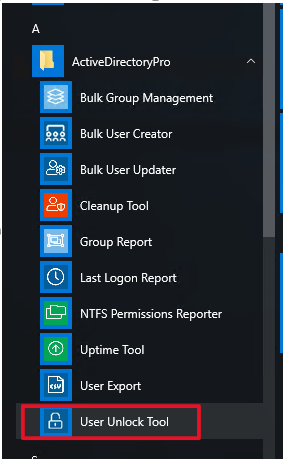

1. Otevřete nástroj Odemknutí uživatele

2. Klikněte na tlačítko Hledat a poté na další podrobnosti

To je vše.

Nyní uvidíte seznam, kdy byl účet zablokován, a zdrojový počítač.

Dále můžete účet odemknout a obnovit heslo, to vše z jednoho nástroje. Nástroj zobrazí všechny uzamčené účty, můžete vybrat jeden účet nebo více účtů, které chcete odemknout.

Nástroj pro odemknutí uživatele je součástí mého balíčku AD Pro Toolkit, což je balíček 10 nástrojů, které pomáhají zjednodušit a automatizovat rutinní úlohy AD.

Doufám, že pro vás byl tento článek užitečný. Pokud máte dotazy nebo připomínky, dejte mi vědět napsáním komentáře níže.

Doporučený nástroj:

![]()

Tento nástroj byl navržen pro monitorování služby Active Directory a dalších kritických služeb, jako je DNS & DHCP. Rychle odhalí problémy s řadičem domény, zabrání selhání replikace, sleduje neúspěšné pokusy o přihlášení a mnoho dalšího.

Nejvíce se mi na SAM líbí snadno použitelný ovládací panel a funkce upozornění. Má také možnost monitorovat virtuální počítače a úložiště.

Stáhněte si zkušební verzi zdarma zde

.