Tässä postauksessa opit löytämään tilien lukitusten lähteen Active Directorysta.

Näytän sinulle kaksi menetelmää, joista ensimmäinen käyttää PowerShelliä ja toinen on luomaani GUI-työkalua, jonka avulla käyttäjätilien lukitusten avaaminen ja lukitusten lähteen etsiminen on erittäin helppoa.

Käyttäjien tilien lukkiutuminen on yleinen ongelma, se on oma suosituimmista puheluista helpdeskiin.

Turhauttavaa on se, kun avaat käyttäjätilin lukituksen ja se lukkiutuu satunnaisesti. Käyttäjä voi olla kirjautuneena useisiin laitteisiin (puhelin, tietokone, sovellus ja niin edelleen), ja kun hän vaihtaa salasanaansa, se aiheuttaa jatkuvia lukitusongelmia.

Tämä opas auttaa sinua jäljittämään näiden lukkiutumisten lähteen.

Katso:

- Video-opastusohjelma

- Menetelmä 1: PowerShellin käyttäminen tililukitusten lähteen etsimiseen

- Vaihe 1: Auditoinnin ottaminen käyttöön

- Vaihe 2: Etsi toimialueen ohjain, jolla on PDC-emulaattorirooli

- Vaihe 3: Tapahtumatunnuksen 4740 etsiminen PowerShellin avulla

- Menetelmä 2: Käyttäjän lukituksen avaaminen GUI-työkalun käyttäminen tililukitusten lähteen etsimiseen

Video-opastusohjelma

Jos et tykkää video-opastuksista tai haluat lisätietoja, jatka alla olevien ohjeiden lukemista.

Menetelmä 1: PowerShellin käyttäminen tililukitusten lähteen etsimiseen

Kaikki PowerShell- ja GUI-työkalut tarvitsevat auditoinnin käyttöön, ennen kuin toimialueen ohjaimet kirjaavat mitään hyödyllistä tietoa.

Vaihe 1: Auditoinnin ottaminen käyttöön

Tapahtumatunnisteen 4740 ottaminen käyttöön on otettava käyttöön niin, että tapahtuma lukittuu aina, kun käyttäjä lukittuu ulos. Tämä tapahtumatunnus sisältää lukituksen lähdetietokoneen.

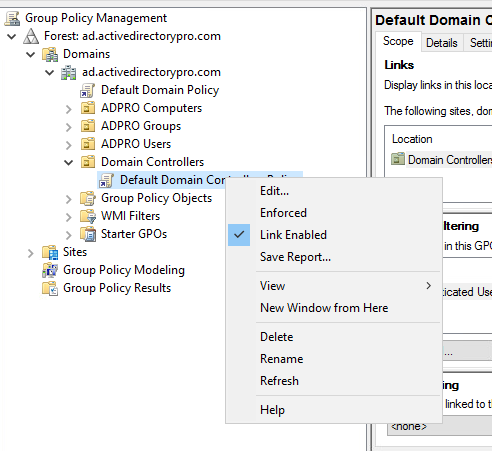

1. Avaa Group Policy Management -konsoli. Tämä voi tapahtua toimialueen ohjaimelta tai miltä tahansa tietokoneelta, johon on asennettu RSAT-työkalut.

2. Muokkaa toimialueen ohjainten oletuskäytäntöä

Selaa toimialueen ohjainten oletuskäytäntöön, napsauta hiiren kakkospainikkeella hiiren kakkospainiketta ja valitse Muokkaa.

3. Muokkaa toimialueen oletuskäytäntöä. Muokkaa laajennetun tarkastuskäytännön määritystä

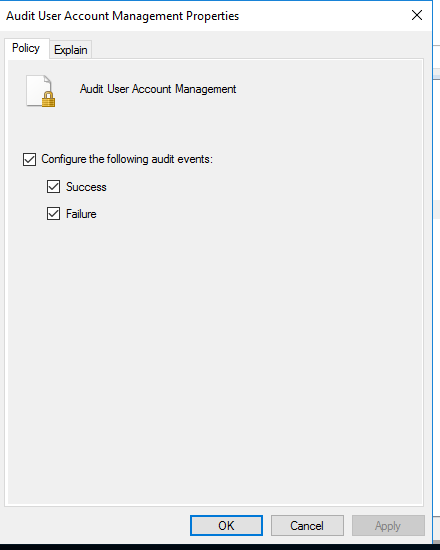

Selaa kohtaan Tietokoneen kokoonpano -> Suojausasetukset -> Tarkistuskäytännön laajennettu määritys -> Tarkistuskäytännöt -> Tilinhallinta

Vapauta ”Käyttäjätilien hallinnan tarkastaminen” -käytännön onnistuminen ja epäonnistuminen.

Auditointi on nyt päällä ja tapahtuma 4740 kirjataan tietoturvatapahtumien lokiin, kun tili on lukittu pois käytöstä.

Vaihe 2: Etsi toimialueen ohjain, jolla on PDC-emulaattorirooli

Jos sinulla on vain yksi toimialueen ohjain (häpeäisit), voit hypätä seuraavaan askeleeseen… toivottavasti sinulla on vähintään kaksi DC:tä.

DC, jolla on PDC-emulaattorirooli, kirjaa jokaisen tilin lukituksen tapahtumatunnuksella 4740.

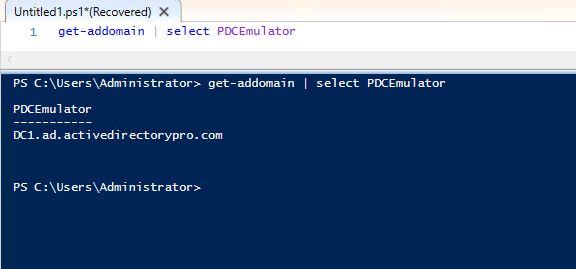

Etsiäksesi DC:n, jolla on PDCEmulaattorirooli, suorita tämä PowerShell-komento

get-addomain | select PDCEmulator

Vaihe 3: Tapahtumatunnuksen 4740 etsiminen PowerShellin avulla

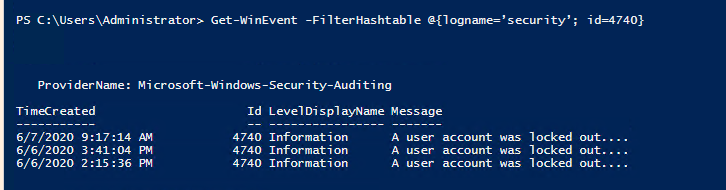

Kaikki tarvitsemasi yksityiskohdat ovat tapahtumassa 4740. Nyt kun tiedät, millä DC:llä on pdcemulator-rooli, voit suodattaa lokit tämän tapahtuman osalta.

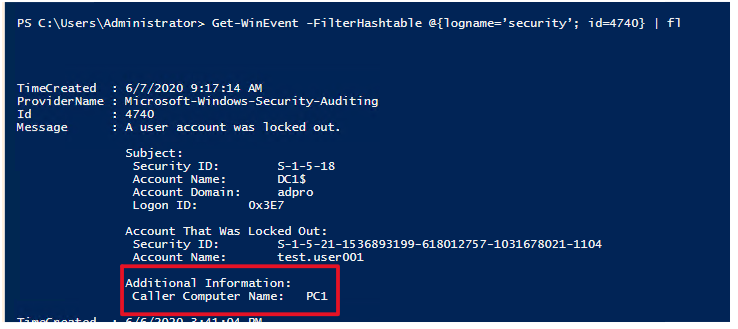

Dc:llä, jolla on pdcemulator-rooli, avaa PowerShell ja suorita tämä komento

Get-WinEvent -FilterHashtable @{logname='security'; id=4740}

Tämä hakee tietoturvatapahtumalokeista tapahtuman ID 4740. Jos sinulla on tililukituksia, sinun pitäisi saada alla olevan kaltainen luettelo.

Näyttääksesi näiden tapahtumien yksityiskohdat ja saadaksesi lukituksen lähteen käytä tätä komentoa.

Get-WinEvent -FilterHashtable @{logname='security'; id=4740} | fl

Tämä näyttää lukituksen kutsuvan tietokoneen nimen. Tämä on käyttäjätilin lukituksen lähde.

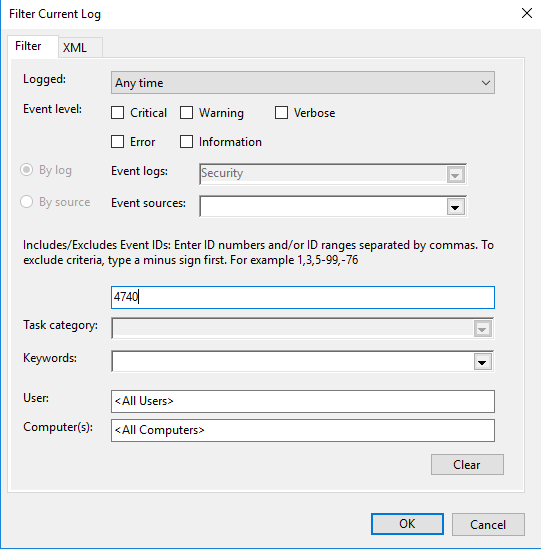

Voit myös avata tapahtumalokin ja suodattaa tapahtumat 4740:n osalta

Tässä oli menetelmä 1.

Vaikka tämä menetelmä toimii, se vaatii muutamia manuaalisia vaiheita ja voi olla aikaa vievä. Sinulla voi myös olla henkilökuntaa, joka ei tunne PowerShelliä, ja sinun on ehkä suoritettava muita toimintoja, kuten avattava tai nollattava käyttäjätili.

Sen vuoksi loin Active Directory User Unlock GUI -työkalun. Tämän työkalun avulla henkilökunnan on erittäin helppoa löytää kaikki lukitut käyttäjät ja tililukituksen lähde.

Katso alla olevat vaiheet lukituksen avaamisen gui-työkalun käyttämiseksi.

Menetelmä 2: Käyttäjän lukituksen avaaminen GUI-työkalun käyttäminen tililukitusten lähteen etsimiseen

Loin tämän työkalun, jotta minkä tahansa henkilökunnan jäsenen olisi erittäin helppoa avata tilien lukituksia, nollata salasanoja ja löytää tililukitusten lähde.

Tämä työkalu vaatii PowerShellin tapaan, että Tilinhallinnan tilienvalvontatarkastus pitää olla päällä. Katso yllä olevat vaiheet näiden tarkastuslokien ottamiseksi käyttöön.

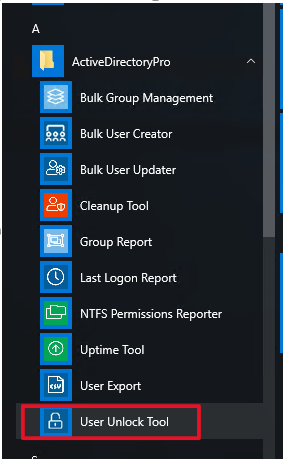

1. Avaa Käyttäjän lukituksen avaustyökalu

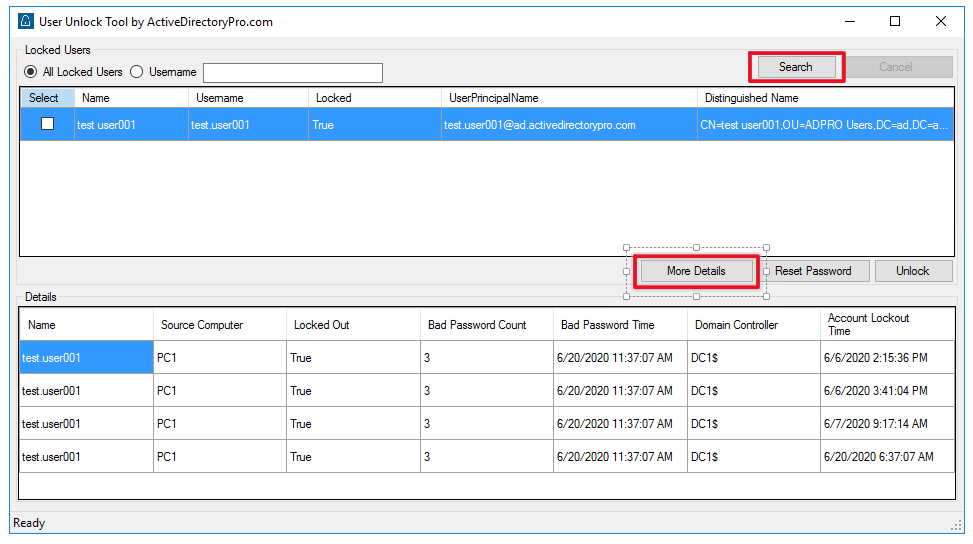

2. Napsauta Haku-painiketta ja napsauta sitten Lisätietoja

Muuta muuta ei ole.

Näet nyt luettelon niistä kerroista, jolloin tili on ollut lukittuna, sekä lähdetietokoneen.

Tilin lukituksen avaaminen ja salasanan nollaaminen voidaan lisäksi tehdä yhdestä ainoasta työkalusta. Työkalu näyttää kaikki lukitut tilit, voit valita yhden tilin tai useita tilejä avattavaksi.

Käyttäjän lukituksen avaustyökalu sisältyy AD Pro Toolkit -työkalupakettiini, tämä on 10 työkalun paketti, joka auttaa yksinkertaistamaan ja automatisoimaan AD:n rutiinitehtäviä.

Toivottavasti tämä artikkeli oli hyödyllinen. Jos sinulla on kysyttävää tai kommentteja, kerro niistä minulle kirjoittamalla kommentti alla.

Suositeltu työkalu: SolarWinds Server & Application Monitor

![]()

Tämä apuohjelma on suunniteltu valvomaan Active Directorya ja muita kriittisiä palveluja, kuten DNS & DHCP. Se havaitsee nopeasti toimialueen ohjaimen ongelmat, estää replikaatiohäiriöt, seuraa epäonnistuneita kirjautumisyrityksiä ja paljon muuta.

Pidän SAM:ssa eniten sen helppokäyttöisestä kojelaudasta ja hälytysominaisuuksista. Se pystyy myös valvomaan virtuaalikoneita ja tallennustilaa.

Lataa ilmainen kokeiluversio tästä