W tym poście dowiesz się jak znaleźć źródło blokady konta w Active Directory.

Pokażę ci dwie metody, pierwsza używa PowerShell, a druga jest narzędziem GUI które stworzyłem, które sprawia że bardzo łatwo jest odblokować konta użytkowników i znaleźć źródło blokady.

Users locking their accounts is a common problem, its own of the top calls to the helpdesk.

What is frustrating is when you unlock a users account and it keeps randomly locking. Użytkownik może być zalogowany na wielu urządzeniach (telefon, komputer, aplikacja i tak dalej) i kiedy zmieniają swoje hasło, to spowoduje ciągłe problemy z blokadą.

Ten przewodnik pomoże Ci namierzyć źródło tych blokad.

Sprawdź to:

- Tutorial wideo

- Metoda 1: Użycie PowerShell do znalezienia źródła blokad kont

- Krok 1: Włączenie audytu

- Krok 2: Znajdź kontroler domeny z rolą emulatora PDC

- Krok 3: Znalezienie identyfikatora zdarzenia 4740 za pomocą PowerShell

- Metoda 2: Użycie narzędzia GUI odblokowania użytkownika do znalezienia źródła blokady konta

Tutorial wideo

Jeśli nie lubisz tutoriali wideo lub chcesz więcej szczegółów, to kontynuuj czytanie instrukcji poniżej.

Metoda 1: Użycie PowerShell do znalezienia źródła blokad kont

Zarówno PowerShell, jak i narzędzie GUI wymagają włączenia audytu, zanim kontrolery domeny zapiszą w dzienniku jakiekolwiek użyteczne informacje.

Krok 1: Włączenie audytu

Należy włączyć identyfikator zdarzenia 4740, aby został zablokowany za każdym razem, gdy użytkownik zostanie zablokowany. Ten identyfikator zdarzenia będzie zawierał komputer źródłowy blokady.

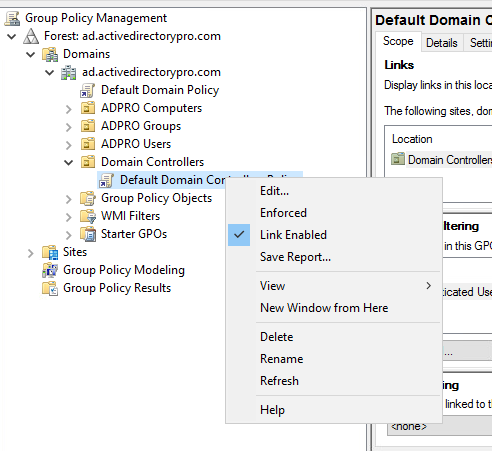

1. Otwórz konsolę zarządzania zasadami grupy. Może to być z kontrolera domeny lub dowolnego komputera, który ma zainstalowane narzędzia RSAT.

2. Modyfikacja Default Domain Controllers Policy

Przejdź do Default Domain Controllers Policy, kliknij prawym przyciskiem myszy i wybierz edit.

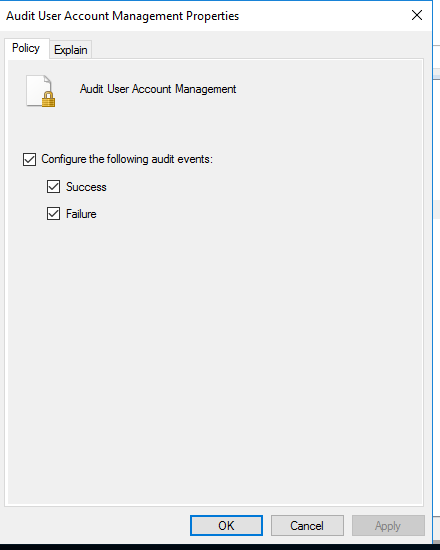

3. Modyfikacja konfiguracji zaawansowanej polityki audytu

Browse to computer configuration -> Security Settings -> Advanced Audit Policy Configuration -> Audit Policies -> Account Management

Enable success and failure for the „Audit User Account Management” policy.

Audyt jest teraz włączony i zdarzenie 4740 będzie rejestrowane w dziennikach zdarzeń bezpieczeństwa, gdy konto jest zablokowane.

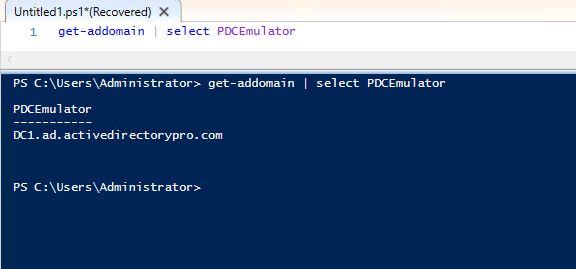

Krok 2: Znajdź kontroler domeny z rolą emulatora PDC

Jeśli masz pojedynczy kontroler domeny (wstydź się), możesz pominąć następny krok… miejmy nadzieję, że masz co najmniej dwa DC.

Dyrektor z rolą emulatora PDC zarejestruje każdą blokadę konta z identyfikatorem zdarzenia 4740.

Aby znaleźć DC, który ma rolę PDCEmulator, uruchom to polecenie PowerShell

get-addomain | select PDCEmulator

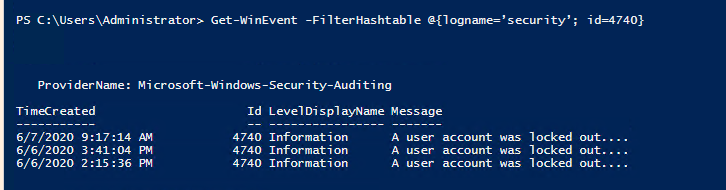

Krok 3: Znalezienie identyfikatora zdarzenia 4740 za pomocą PowerShell

Wszystkie szczegóły, których potrzebujesz, znajdują się w zdarzeniu 4740. Teraz, gdy wiesz, który DC posiada rolę pdcemulator, możesz filtrować logi dla tego zdarzenia.

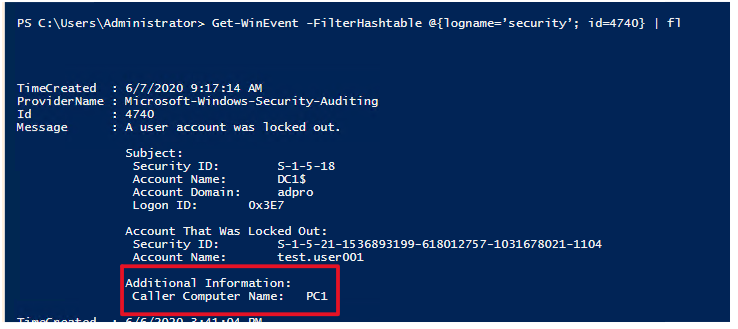

Na DC posiadającym rolę PDCEmulator otwórz PowerShell i uruchom to polecenie

Get-WinEvent -FilterHashtable @{logname='security'; id=4740}

To przeszuka logi zdarzeń bezpieczeństwa dla zdarzenia ID 4740. Jeśli masz jakiekolwiek blokady kont, powinieneś otrzymać listę jak poniżej.

Aby wyświetlić szczegóły tych zdarzeń i uzyskać źródło blokady, użyj tego polecenia.

Get-WinEvent -FilterHashtable @{logname='security'; id=4740} | fl

Wyświetli to nazwę komputera wywołującego blokadę. To jest źródło blokady konta użytkownika.

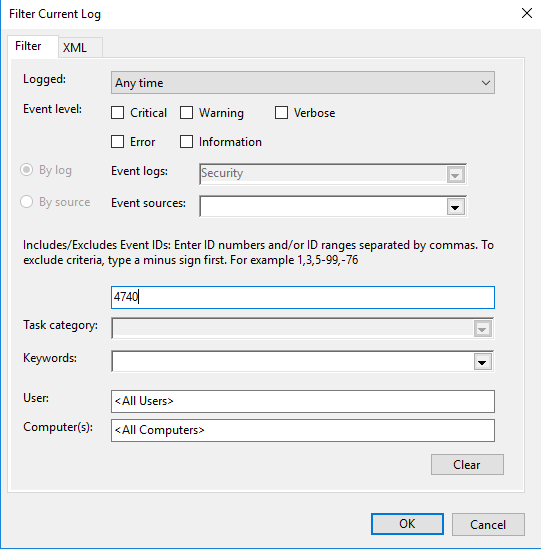

Możesz również otworzyć dziennik zdarzeń i filtrować zdarzenia dla 4740

To jest to dla metody 1.

Ale ta metoda działa to wymaga kilku ręcznych kroków i może być czasochłonne. Możesz również mieć pracowników, którzy nie są zaznajomieni z PowerShell i muszą wykonać inne funkcje, takie jak odblokowanie lub zresetowanie konta użytkownika.

Dlatego właśnie stworzyłem narzędzie GUI do odblokowywania użytkowników Active Directory. To narzędzie sprawia, że super łatwe dla personelu, aby znaleźć wszystkich zablokowanych użytkowników i źródło blokady konta.

Sprawdź kroki poniżej do korzystania z narzędzia unlock gui.

Metoda 2: Użycie narzędzia GUI odblokowania użytkownika do znalezienia źródła blokady konta

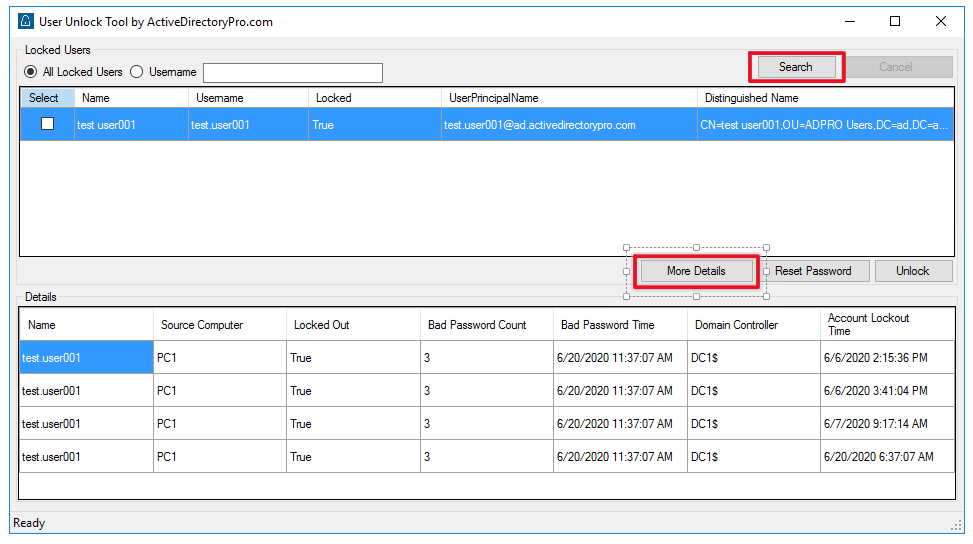

Utworzyłem to narzędzie, aby uczynić je bardzo łatwym dla każdego członka personelu do odblokowania kont, zresetowania haseł i znalezienia źródła blokady konta.

Tak jak PowerShell, to narzędzie wymaga włączenia audytu dla Zarządzania kontem. Zobacz kroki powyżej, aby włączyć te dzienniki audytu.

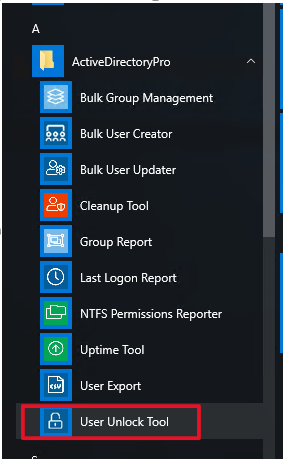

1. Otwórz narzędzie Odblokowanie użytkownika

2. Kliknij przycisk wyszukiwania, a następnie kliknij przycisk Więcej szczegółów

To wszystko.

Zobaczysz teraz listę czasów, w których konto było zablokowane, oraz komputer źródłowy.

Dodatkowo możesz odblokować konto i zresetować hasło za pomocą jednego narzędzia. Narzędzie wyświetli wszystkie zablokowane konta, możesz wybrać pojedyncze konto lub wiele kont do odblokowania.

Narzędzie do odblokowywania użytkowników jest zawarte w moim pakiecie AD Pro Toolkit, jest to pakiet 10 narzędzi, które pomagają uprościć i zautomatyzować rutynowe zadania AD.

Mam nadzieję, że znalazłeś ten artykuł przydatny. Jeśli masz pytania lub uwagi, daj mi znać, zamieszczając komentarz poniżej.

Zalecane narzędzie: SolarWinds Server & Application Monitor

![]()

To narzędzie zostało zaprojektowane do monitorowania Active Directory i innych krytycznych usług, takich jak DNS & DHCP. Szybko wykryje problemy z kontrolerami domeny, zapobiegnie awariom replikacji, śledzi nieudane próby logowania i wiele więcej.

To co najbardziej podoba mi się w SAM to łatwy w użyciu pulpit nawigacyjny i funkcje ostrzegawcze. Posiada również możliwość monitorowania maszyn wirtualnych i pamięci masowej.

Download Your Free Trial Here

.