For at være mere præcis, når du matcher en bestemt netværkstrafik, bruges udvidede adgangslister. Udvidede adgangslister er vanskeligere at konfigurere og kræver mere processortid end standardadgangslisterne, men de giver mulighed for et meget mere granulært kontrolniveau.

Med udvidede adgangslister kan du vurdere yderligere pakkeoplysninger, f.eks.:

- kilde- og destinations-IP-adresse

- type af TCP/IP-protokol (TCP, UDP, IP…)

- kilde- og destinationsportnumre

Der kræves to trin for at konfigurere en udvidet adgangsliste:

1. konfigurere en udvidet adgangsliste ved hjælp af følgende kommando:

(config) access list NUMBER permit|deny IP_PROTOCOL SOURCE_ADDRESS WILDCARD_MASK DESTINATION_ADDRESS WILDCARD_MASK PROTOCOL_INFORMATION

2. anvende en adgangsliste på en grænseflade ved hjælp af følgende kommando:

(config) ip access-group ACL_NUMBER in | out

Tallene for udvidede adgangslister er i områderne fra 100 til 199 og fra 2000 til 2699. Du bør altid placere udvidede ACL’er så tæt på kilden til de pakker, der evalueres, som muligt.

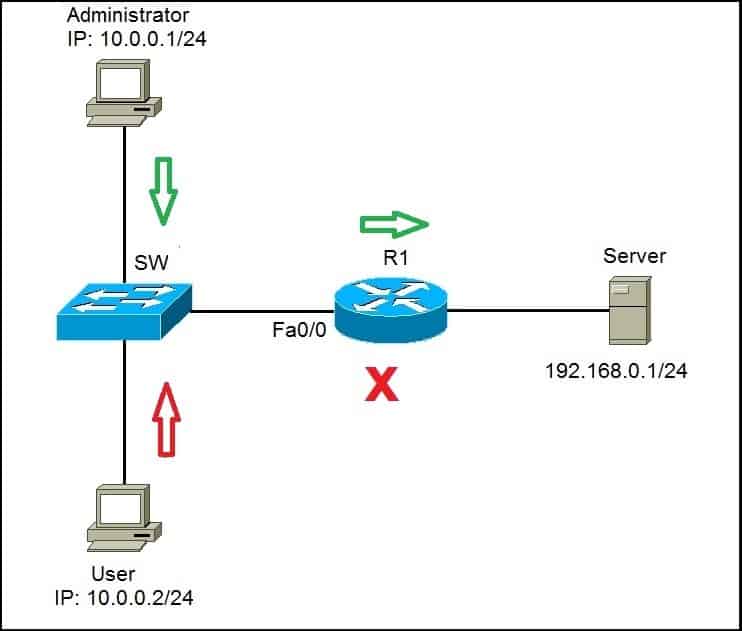

For bedre at forstå begrebet udvidede adgangslister kan du se på følgende eksempel:

Vi ønsker at give administratorens arbejdsstation (10.0.0.0.1/24) ubegrænset adgang til Server (192.168.0.0.1/24). Vi vil også nægte enhver form for adgang til Server fra brugerens arbejdsstation (10.0.0.0.2/24).

Først opretter vi en erklæring, der tillader administratorens arbejdsstation adgang til Server:

![]()

Dernæst skal vi oprette en erklæring, der nægter brugerens arbejdsstation adgang til Server:

![]()

Sidst skal vi anvende adgangslisten på grænsefladen Fa0/0 på R1:

![]()

Dette vil tvinge routeren til at evaluere alle pakker, der kommer ind på Fa0/0. Hvis administratoren forsøger at få adgang til Server, vil trafikken blive tilladt på grund af den første anvisning. Men hvis Bruger forsøger at få adgang til Server, vil trafikken blive forbudt på grund af den anden ACL-angivelse.

I slutningen af hver adgangsliste er der en eksplicit deny all-angivelse, så den anden ACL-angivelse var egentlig ikke nødvendig. Når der er anvendt en adgangsliste, vil al trafik, der ikke er eksplicit tilladt, blive afvist.

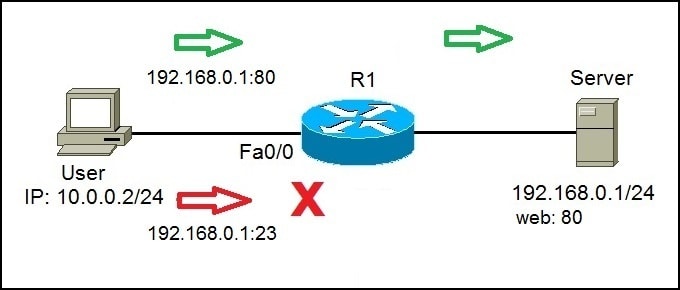

I højre side har vi en Server, der fungerer som webserver, og som lytter på port 80. Vi skal tillade brugeren at få adgang til websteder på S1 (port 80), men vi skal også afvise andre typer af adgang.

Først skal vi tillade trafik fra brugeren til serverens port 80. Det kan vi gøre ved hjælp af følgende kommando:

![]()

Ved hjælp af nøgleordet tcp kan vi filtrere pakker efter kilde- og destinationsporten. I eksemplet ovenfor har vi tilladt trafik fra 10.0.0.0.2 (brugerens arbejdsstation) til 192.168.0.1 (server) på port 80. Den sidste del af erklæringen, eq 80, angiver destinationsporten 80.

Da der i slutningen af hver adgangsliste er en implicit deny all-erklæring, behøver vi ikke at definere flere erklæringer. Når vi har anvendt en adgangsliste, vil al trafik, der ikke stammer fra 10.0.0.0.2 og går til 192.168.0.1, port 80, blive afvist.

Vi skal anvende adgangslisten på grænsefladen:

![]()

Vi kan kontrollere, om vores konfiguration er lykkedes, ved at forsøge at få adgang til Server fra brugerens arbejdsstation ved hjælp af forskellige metoder. For eksempel vil ping mislykkes:

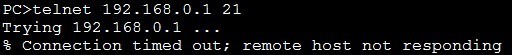

Telnettelse til port 21 vil mislykkes:

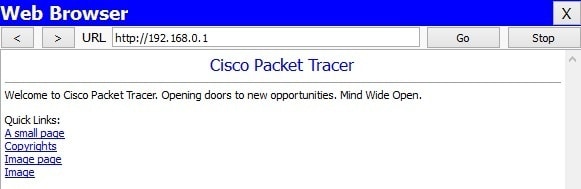

Derimod vil vi kunne få adgang til Server på port 80 ved hjælp af vores browser: