I dette indlæg lærer du, hvordan du finder kilden til kontolåsninger i Active Directory.

Jeg viser dig to metoder, den første bruger PowerShell, og den anden er et GUI-værktøj, som jeg har oprettet, og som gør det super nemt at låse brugerkonti op og finde kilden til låsningen.

Brugernes låsning af deres konti er et almindeligt problem, det er sit eget af de øverste opkald til helpdesk.

Hvad der er frustrerende er, når du låser en brugerkonto op, og den bliver ved med at låse tilfældigt. Brugeren kan være logget ind på flere enheder (telefon, computer, program osv.), og når de ændrer deres adgangskode, forårsager det løbende låseproblemer.

Denne vejledning vil hjælpe dig med at opspore kilden til disse låsninger.

Tjek det ud:

- Videovejledning

- Metode 1: Brug af PowerShell til at finde kilden til kontolåsninger

- Stræk 1: Aktivering af auditering

- Stræk 2: Find domænecontroller med PDC-emulatorrollen

- Stræk 3: Find hændelses-ID 4740 ved hjælp af PowerShell

- Metode 2: Brug af værktøjet User Unlock GUI Tool til at finde kilden til kontolåsninger

Videovejledning

Hvis du ikke kan lide videovejledninger eller ønsker flere detaljer, så fortsæt med at læse vejledningen nedenfor.

Metode 1: Brug af PowerShell til at finde kilden til kontolåsninger

Både PowerShell- og GUI-værktøjet skal have auditering slået til, før domænecontrollerne vil logge nyttige oplysninger.

Stræk 1: Aktivering af auditering

Hændelses-ID 4740 skal aktiveres, så det bliver låst, hver gang en bruger er låst ude. Dette hændelses-ID vil indeholde kildecomputeren for spærringen.

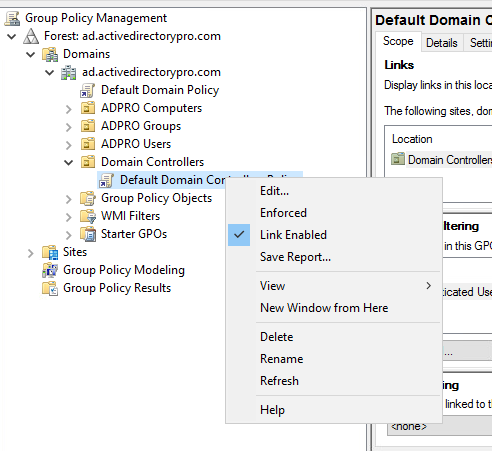

1. Åbn konsollen Group Policy Management (administration af gruppepolitik). Dette kan være fra domænecontrolleren eller en hvilken som helst computer, der har RSAT-værktøjerne installeret.

2. Ændre politik for standarddomænecontrollere

Brows til politik for standarddomænecontrollere, højreklik og vælg Rediger.

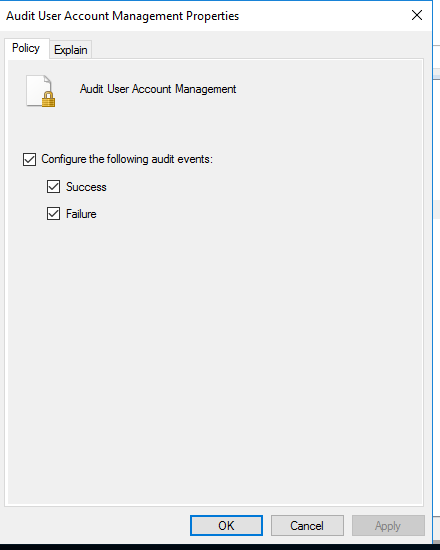

3. Ændre den avancerede konfiguration af revisionspolitik

Brows til computerkonfiguration -> Sikkerhedsindstillinger -> Avanceret konfiguration af revisionspolitik -> Revisionspolitikker -> Kontostyring

Aktiver succes og fiasko for politikken “Revision af brugerkontostyring”.

Auditering er nu slået til, og hændelse 4740 vil blive logget i logfilerne over sikkerhedshændelser, når en konto er låst ude.

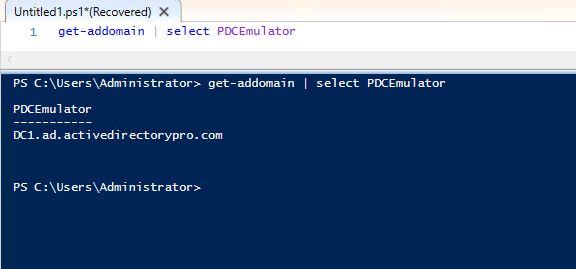

Stræk 2: Find domænecontroller med PDC-emulatorrollen

Hvis du har en enkelt domænecontroller (skam dig), kan du springe over til næste trin … forhåbentlig har du mindst to DC’er.

Den DC med PDC-emulatorrollen registrerer hver kontolåsning med et hændelses-ID på 4740.

For at finde den DC, der har PDCEmulator-rollen, skal du køre denne PowerShell-kommando

get-addomain | select PDCEmulator

Stræk 3: Find hændelses-ID 4740 ved hjælp af PowerShell

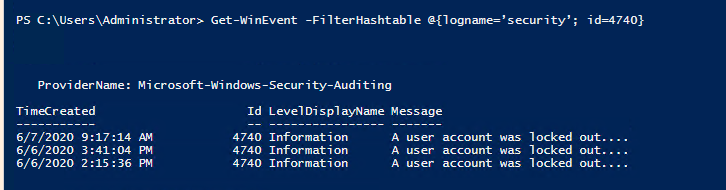

Alle de oplysninger, du har brug for, er i hændelse 4740. Nu hvor du ved, hvilken DC der har pdcemulator-rollen, kan du filtrere logfilerne for denne hændelse.

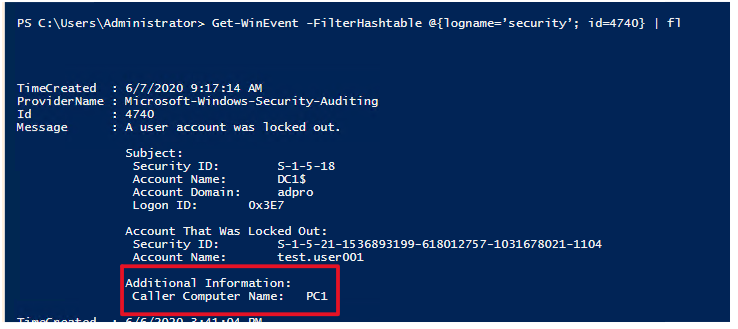

På den DC, der har PDCEmulator-rollen, skal du åbne PowerShell og køre denne kommando

Get-WinEvent -FilterHashtable @{logname='security'; id=4740}

Dette vil søge i sikkerhedshændelseslogfilerne efter hændelses-ID 4740. Hvis du har kontolåsninger, bør du få en liste som nedenfor.

For at få vist detaljerne for disse hændelser og få kilden til låsningen skal du bruge denne kommando.

Get-WinEvent -FilterHashtable @{logname='security'; id=4740} | fl

Dette vil vise navnet på den kaldende computer for låsningen. Dette er kilden til brugerkontolåsningen.

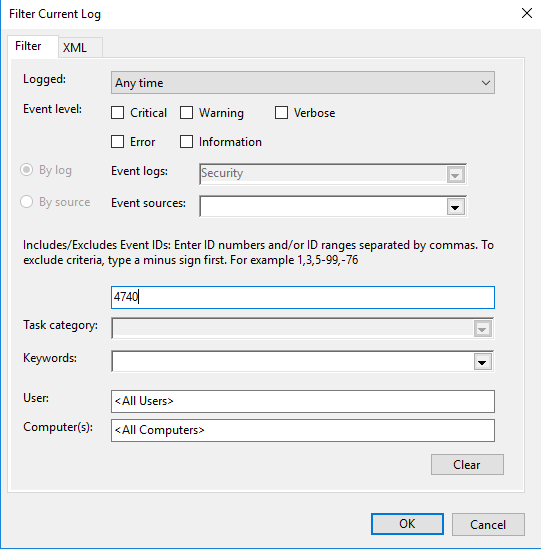

Du kan også åbne hændelsesloggen og filtrere hændelserne for 4740

Det var det for metode 1.

Men selv om denne metode virker, kræver den et par manuelle trin og kan være tidskrævende. Du har måske også personale, der ikke er bekendt med PowerShell, og som har brug for at udføre andre funktioner som f.eks. at låse op eller nulstille brugerkontoen.

Det er derfor, jeg har oprettet GUI-værktøjet Active Directory User Unlock. Dette værktøj gør det super nemt for personalet at finde alle låste brugere og kilden til kontolåsninger.

Kig på trinene nedenfor for at bruge unlock gui-værktøjet.

Metode 2: Brug af værktøjet User Unlock GUI Tool til at finde kilden til kontolåsninger

Jeg har oprettet dette værktøj for at gøre det supernemt for enhver medarbejder at låse konti op, nulstille adgangskoder og finde kilden til kontolåsninger.

Som PowerShell kræver dette værktøj, at auditering er slået til for Account Management. Se trinene ovenfor for aktivering af disse revisionslogfiler.

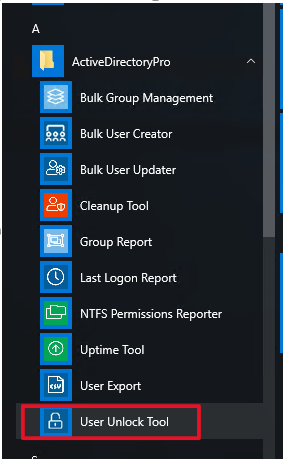

1. Åbn værktøjet User Unlock Tool

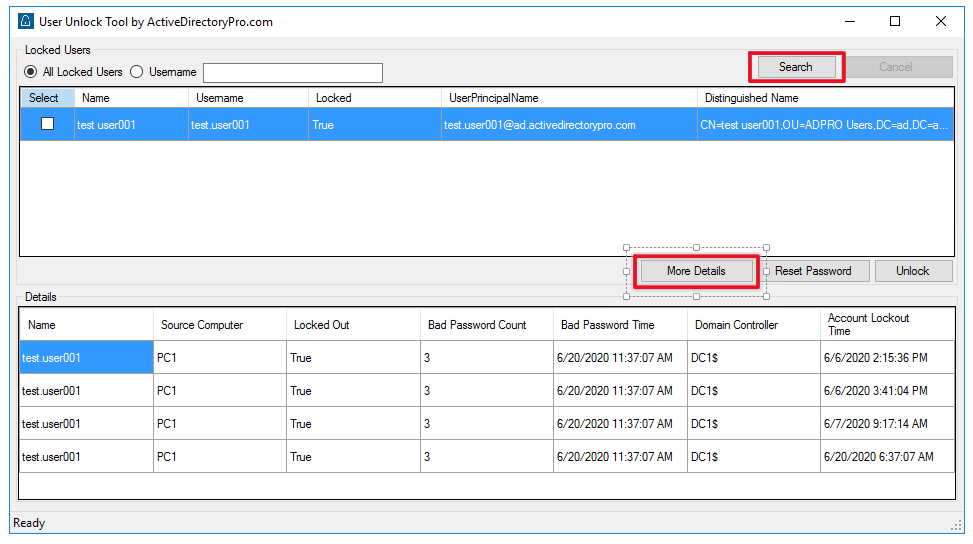

2. Klik på knappen Søg, og klik derefter på flere detaljer

Det er alt.

Du vil nu se en liste over de gange, kontoen har været låst ude, og kildecomputeren.

Dertil kommer, at du kan låse kontoen op og nulstille adgangskoden, alt sammen fra ét værktøj. Værktøjet vil vise alle låste konti, du kan vælge en enkelt konto eller flere konti, der skal låses op.

Værktøjet til oplåsning af brugeren er inkluderet i mit AD Pro Toolkit-pakke, dette er et pakke med 10 værktøjer til at forenkle og automatisere rutinemæssige AD-opgaver.

Jeg håber, at du fandt denne artikel nyttig. Hvis du har spørgsmål eller kommentarer, så lad mig vide det ved at skrive en kommentar nedenfor.

Anbefalet værktøj: SolarWinds Server & Application Monitor

![]()

Dette værktøj blev designet til at overvåge Active Directory og andre kritiske tjenester som DNS & DHCP. Det vil hurtigt opdage problemer med domænecontrollere, forhindre replikeringssvigt, spore mislykkede logonforsøg og meget mere.

Hvad jeg bedst kan lide ved SAM er dets brugervenlige dashboard og advarselsfunktioner. Den har også mulighed for at overvåge virtuelle maskiner og lagring.

Download din gratis prøveversion her