En este post aprenderás a encontrar el origen de los bloqueos de cuentas en Active Directory.

Te mostraré dos métodos, el primero utiliza PowerShell y el segundo es una herramienta GUI que he creado y que hace súper fácil desbloquear cuentas de usuario y encontrar el origen del bloqueo.

El bloqueo de las cuentas de los usuarios es un problema común, es una de las principales llamadas al servicio de asistencia técnica.

Lo que es frustrante es cuando se desbloquea una cuenta de usuario y se sigue bloqueando al azar. El usuario podría haber iniciado sesión en varios dispositivos (teléfono, ordenador, aplicación y así sucesivamente) y cuando cambian su contraseña causará problemas de bloqueo en curso.

Esta guía le ayudará a rastrear el origen de esos bloqueos.

Compruébelo:

- Tutorial de vídeo

- Método 1: Utilizar PowerShell para encontrar el origen de los bloqueos de cuentas

- Paso 1: Habilitar la auditoría

- Paso 2: Encontrar el controlador de dominio con el rol de emulador de PDC

- Paso 3: Encontrar el ID de evento 4740 usando PowerShell

- Método 2: Uso de la herramienta GUI de desbloqueo de usuarios para encontrar el origen de los bloqueos de cuentas

Tutorial de vídeo

Si no le gustan los tutoriales de vídeo o quiere más detalles, entonces continúe leyendo las instrucciones a continuación.

Método 1: Utilizar PowerShell para encontrar el origen de los bloqueos de cuentas

Tanto PowerShell como la herramienta de la GUI necesitan que se active la auditoría antes de que los controladores de dominio registren cualquier información útil.

Paso 1: Habilitar la auditoría

Es necesario habilitar el ID de evento 4740 para que se bloquee cada vez que se bloquee un usuario. Este ID de evento contendrá el equipo de origen del bloqueo.

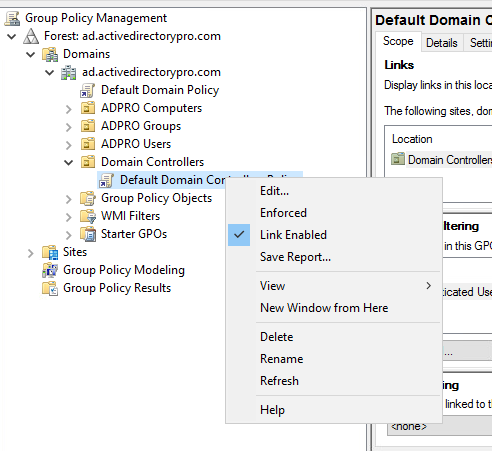

1. Abra la consola de administración de directivas de grupo. Esto puede ser desde el controlador de dominio o cualquier equipo que tenga las herramientas RSAT instaladas.

2. Modifique la política de controladores de dominio predeterminados

Busque la política de controladores de dominio predeterminados, haga clic con el botón derecho y seleccione editar.

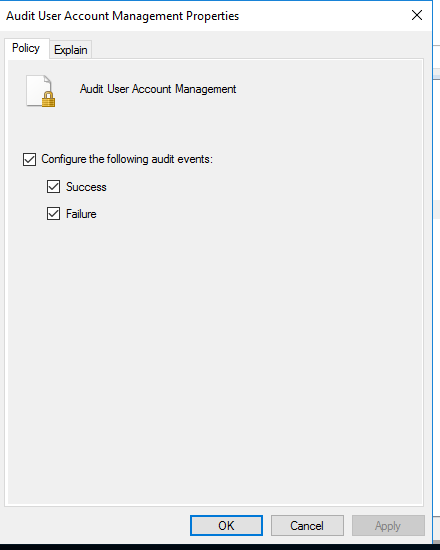

3. Modificar la configuración de la política de auditoría avanzada

Vaya a la configuración del equipo -> Configuración de seguridad -> Configuración de la política de auditoría avanzada -> Políticas de auditoría -> Gestión de cuentas

Habilite el éxito y el fracaso para la política «Gestión de cuentas de usuario de auditoría».

Ahora la auditoría está activada y el evento 4740 se registrará en los registros de eventos de seguridad cuando se bloquee una cuenta.

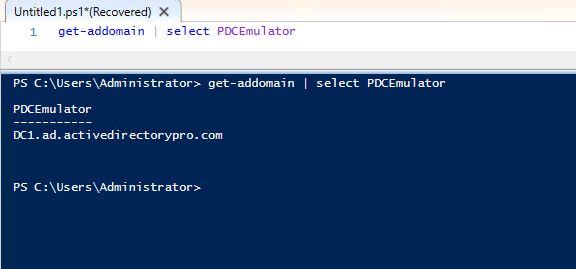

Paso 2: Encontrar el controlador de dominio con el rol de emulador de PDC

Si tiene un solo controlador de dominio (qué vergüenza) entonces puede saltar al siguiente paso… con suerte tiene al menos dos DCs.

El DC con el rol de emulador de PDC registrará todos los bloqueos de cuentas con un ID de evento de 4740.

Para encontrar el DC que tiene el rol de PDCEmulador ejecute este comando de PowerShell

get-addomain | select PDCEmulator

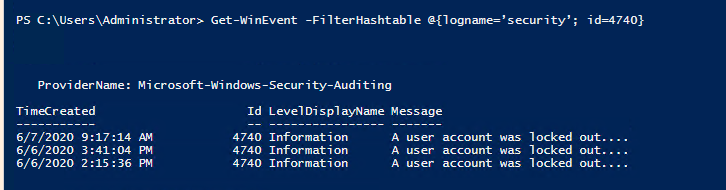

Paso 3: Encontrar el ID de evento 4740 usando PowerShell

Todos los detalles que necesita están en el evento 4740. Ahora que sabe qué DC tiene el rol de pdcemulador, puede filtrar los registros para este evento.

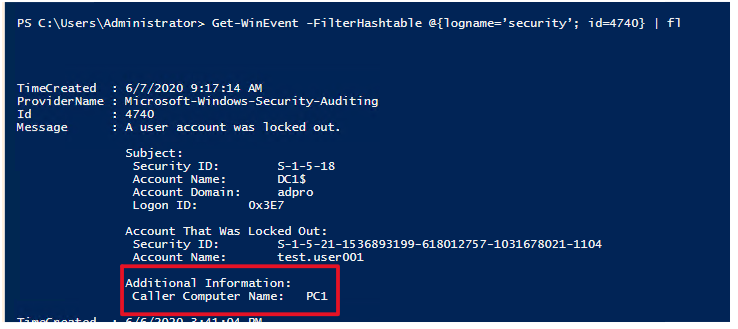

En el DC que tiene el rol de PDCEmulador, abra PowerShell y ejecute este comando

Get-WinEvent -FilterHashtable @{logname='security'; id=4740}

Esto buscará el ID de evento 4740 en los registros de eventos de seguridad. Si tiene algún bloqueo de cuenta debe una lista como la siguiente.

Para mostrar los detalles de estos eventos y obtener el origen del bloqueo utilice este comando.

Get-WinEvent -FilterHashtable @{logname='security'; id=4740} | fl

Esto mostrará el nombre del equipo llamante del bloqueo. Esta es la fuente del bloqueo de la cuenta de usuario.

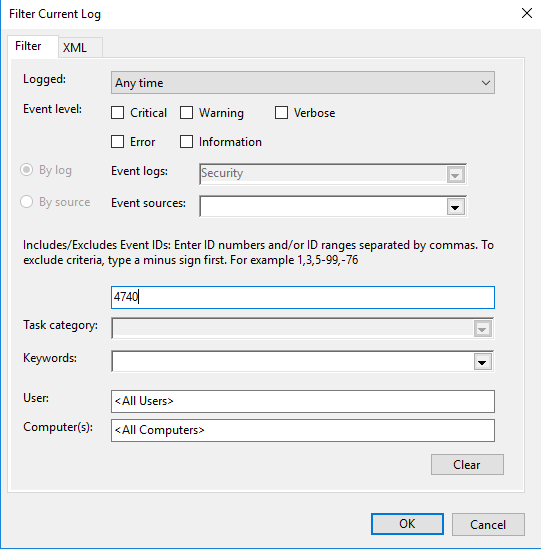

También puede abrir el registro de eventos y filtrar los eventos para 4740

Eso es todo para el método 1.

Aunque este método funciona, toma algunos pasos manuales y puede llevar mucho tiempo. También puede tener personal que no está familiarizado con PowerShell y necesita realizar otras funciones como desbloquear o restablecer la cuenta de los usuarios.

Por eso he creado la herramienta GUI de desbloqueo de usuarios de Active Directory. Esta herramienta hace que sea súper fácil para el personal para encontrar todos los usuarios bloqueados y el origen de los bloqueos de cuentas.

Compruebe los pasos siguientes para utilizar la herramienta gui de desbloqueo.

Método 2: Uso de la herramienta GUI de desbloqueo de usuarios para encontrar el origen de los bloqueos de cuentas

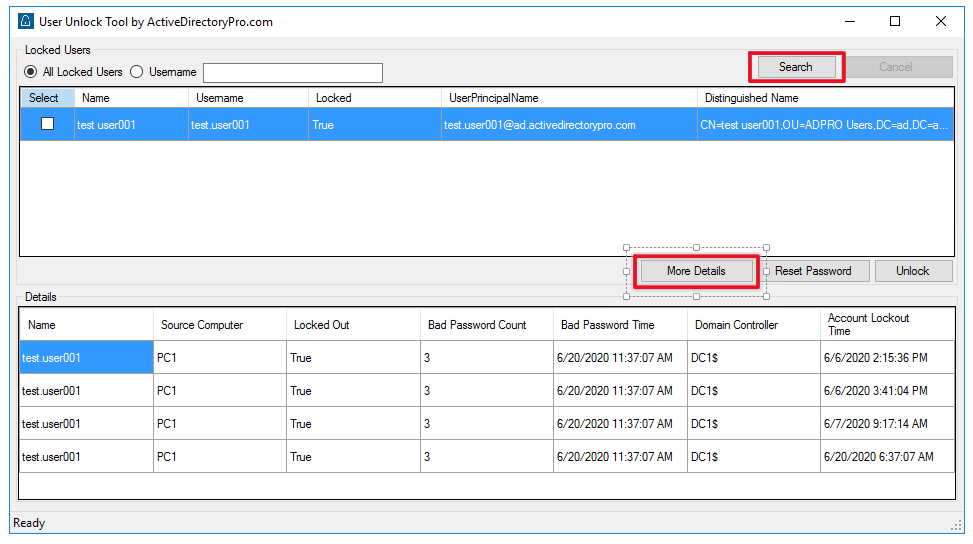

Creé esta herramienta para que sea súper fácil para cualquier miembro del personal desbloquear cuentas, restablecer contraseñas y encontrar el origen de los bloqueos de cuentas.

Al igual que PowerShell, esta herramienta requiere que la auditoría esté activada para la administración de cuentas. Vea los pasos anteriores para habilitar estos registros de auditoría.

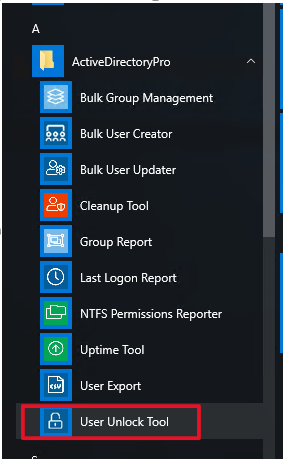

1. Abra la herramienta de desbloqueo de usuarios

2. Haga clic en el botón de búsqueda, luego haga clic en más detalles

Eso es todo.

Ahora verá una lista de veces que la cuenta fue bloqueada y el equipo de origen.

Además, puede desbloquear la cuenta y restablecer la contraseña, todo desde una sola herramienta. La herramienta mostrará todas las cuentas bloqueadas, puede seleccionar una sola cuenta o varias cuentas para desbloquear.

La herramienta de desbloqueo de usuario se incluye en mi paquete de AD Pro Toolkit, este es un paquete de 10 herramientas para ayudar a simplificar y automatizar las tareas rutinarias de AD.

Espero que haya encontrado este artículo útil. Si usted tiene preguntas o comentarios hágamelo saber mediante la publicación de un comentario abajo.

Herramienta recomendada: SolarWinds Server & Application Monitor

![]()

Esta utilidad fue diseñada para monitorear Active Directory y otros servicios críticos como DNS & DHCP. Detectará rápidamente los problemas de los controladores de dominio, evitará los fallos de replicación, hará un seguimiento de los intentos de inicio de sesión fallidos y mucho más.

Lo que más me gusta de SAM es su panel de control fácil de usar y sus funciones de alerta. También tiene la capacidad de supervisar las máquinas virtuales y el almacenamiento.

Descargue su prueba gratuita aquí