Kaksitekijätodennuksen (2FA) käsite, joka on pitkään ollut vain nörttien käytössä, on parin viime vuoden aikana löytänyt tiensä valtavirtaan. Puheet rajoittuvat kuitenkin edelleen pitkälti 2FA:n käyttämiseen kertakäyttösalasanoihin tekstiviestillä. Valitettavasti tämä ei ole luotettavin vaihtoehto. Seuraavassa kerrotaan, miksi:

- Tekstiviestillä lähetettyjä salasanoja on helppo päästä kurkistamaan, jos lukitusnäytön ilmoitukset on otettu käyttöön.

- Sitäkin huolimatta, että ilmoitukset on kytketty pois päältä, SIM-kortti voidaan irrottaa toisesta älypuhelimesta ja asentaa toiseen älypuhelimeen, jolloin salasanoja sisältäviin tekstiviesteihin pääsee käsiksi.

- Älypuhelimen sisällä piilevä troijalainen voi siepata salasanoja sisältävät tekstiviestit.

- Erilaisilla ovelilla taktiikoilla (suostuttelu, lahjonta jne.) rikolliset voivat hankkia matkapuhelinliikkeestä uuden SIM-kortin, jossa on uhrin numero. Tällöin tekstiviestit menevät tälle kortille, ja uhrin puhelin irrotetaan verkosta.

- SMS-viestit salasanoineen voidaan siepata viestien välittämiseen käytetyn SS7-protokollan perusvirheen avulla.

Huomattakoon, että edellä mainituista tekstiviestien salasanojen varastamismenetelmistä (SS7:n hyväksikäyttöä) on jo käytännössä käytetty myös huipputeknisiä ja työläimpiä. Loput ovat jokapäiväistä rutiinia pahiksille. Näin ollen emme ole tekemisissä hypoteesien kanssa, vaan elävän uhan kanssa.

Kaiken kaikkiaan tekstiviestisalasanat eivät ole kovin turvallisia, ja joskus ne ovat hyvin turvattomia. Siksi on järkevää skannata horisonttiin vaihtoehtoja, kun on kyse 2FA:sta, joka on tämän päivän aihe.

- Kertakäyttökoodit tiedostossa tai paperilla

- Tätäkin varten on olemassa sovellus: Authenticator-sovellukset

- Miten autentikointisovellukset toimivat

- 2FA-sovellusten ja -palveluiden yhteensopivuus

- Parhaat sovellukset kaksitekijätodennusta varten

- 1. Google Authenticator

- 2. Duo Mobile

- 3. Microsoft Authenticator

- 4. FreeOTP

- 5. Authy

- 6. Yandex.Key

- FIDO U2F -laitteistotodentajat: YubiKey ja muut

- Miten FIDO U2F -tunnisteet toimivat

- Millaisia U2F-laitteita on olemassa

- Mitä valita: Tekstiviesti, sovellus vai YubiKey?

Kertakäyttökoodit tiedostossa tai paperilla

Yksinkertaisin tapa korvata tekstiviestipohjaiset kertakäyttösalasanat on käyttää, kyllä, kertakäyttösalasanoja, mutta ne on valmisteltu etukäteen. Se ei ole huonoin vaihtoehto, varsinkaan palveluissa, joihin kirjaudutaan harvoin. Jopa vanhaan kunnon Facebookiin tämä menetelmä voi hyvinkin kelvata, etenkin varasuunnitelmaksi.

Se on melko suoraviivaista: Pyynnöstä palvelu luo ja näyttää kymmenkunta kertakäyttökoodia, joita voidaan myöhemmin käyttää kirjautumisen todentamiseen. Nämä koodit voi tulostaa tai raapustaa muistiin ja laittaa kassakaappiin. Tai, mikä on vielä yksinkertaisempaa, ne voidaan tallentaa salattuina muistiinpanoina salasanahallintaan.

Ei ole kovin tärkeää, säilytetäänkö koodit fyysisessä vai digitaalisessa muodossa – tärkeintä on, että ne (1) eivät katoa ja (2) niitä ei voi varastaa.

Tätäkin varten on olemassa sovellus: Authenticator-sovellukset

Tämän lauseen kaikkien ”yksien” lisäksi kertaluonteisesti luoduilla kertakäyttökoodeilla on yksi haittapuoli: Ennemmin tai myöhemmin se loppuu, ja saatat jäädä koodittomaksi mitä sopimattomimmalla hetkellä. Onneksi on olemassa parempi tapa: Kertakäyttökoodit voidaan luoda lennossa pienen ja (yleensä) hyvin yksinkertaisen autentikointisovelluksen avulla.

Miten autentikointisovellukset toimivat

2FA-sovellusten käyttäminen on erittäin helppoa. Näin sinun tulee toimia:

- Asenna autentikointisovellus älypuhelimeesi,

- Mene sen palvelun tietoturva-asetuksiin, jonka kanssa haluat käyttää sovellusta,

- Valitse 2FA (olettaen, että vaihtoehto on olemassa); palvelu näyttää QR-koodin, jonka voit skannata suoraan 2FA-sovellukseen,

- Skannattaa koodin sovelluksen avulla – se alkaa luoda uuden kertakäyttökoodin joka 30. sekunti.

Koodit luodaan avaimen (joka on vain sinun ja palvelimen tiedossa) ja senhetkisen kellonajan perusteella, joka pyöristetään 30 sekuntiin. Molemmat osat ovat samat sinulle ja palvelimelle, joten koodit luodaan synkronisesti. Tätä algoritmia kutsutaan nimellä OATH TOTP (Time-based One-Time Password), ja se on ylivoimaisesti yleisimmin käytetty.

On olemassa vaihtoehto, joka tunnetaan nimellä OATH HOTP (HMAC-based One-Time Password). Tämä algoritmi käyttää senhetkisen kellonajan sijasta laskuria, joka kasvaa 1:llä jokaista uutta luotua koodia kohden. Siihen törmää kuitenkin harvoin tosielämässä, koska sen käyttö vaikeuttaa koodien synkronista luomista sovellus- ja palvelupuolella. Yksinkertaisesti sanottuna on olemassa melkoinen riski, että laskuri menee sekaisin juuri väärään aikaan, eikä kertakäyttösalasana toimi.

OATH TOTP:tä voidaan siis pitää de facto standardina (vaikka virallisesti se ei ole edes standardi, kuten tekijät määrittelyssä väittävät).

2FA-sovellusten ja -palveluiden yhteensopivuus

Valtaosa 2FA-sovelluksista käyttää samaa algoritmia, joten mitä tahansa voidaan käyttää autentikointia tukevissa palveluissa; valitse itse.

Kuten kaikissa nyrkkisäännöissä, on tietysti myös poikkeuksia. Jotkin palvelut tekevät vain niiden tiedossa olevista syistä mieluummin omia 2FA-sovelluksiaan, jotka toimivat vain niille. Lisäksi palvelut itse eivät toimi muiden kuin omien sovellustensa kanssa.

Tämä on erityisen yleistä suurten videopelien julkaisijoiden keskuudessa: esimerkiksi Blizzard Authenticator, Steam Mobile sisäänrakennetulla Steam Guardilla, Wargaming Auth ja muut ovat kaikki yhteensopimattomia kolmansien osapuolten sovellusten ja palveluiden kanssa. Vain näitä räätälöityjä sovelluksia voi käyttää kyseisten pelialustojen kanssa.

Tätä outoa tietä kulki myös Adobe Adobe Authenticatorillaan, joka toimii vain AdobeID-tilien kanssa. AdobeID:ssä voi kuitenkin käyttää muitakin autentikaattoreita tunnistautumiseen, joten ei ole lainkaan selvää, miksi erillistä sovellusta tarvittiin.

Jokatapauksessa useimmat normaalit IT-yritykset eivät rajoita käyttäjiä 2FA-sovellusten valinnassa. Ja vaikka yritys yhtäkkiä päättäisikin luoda oman sovelluksen, sillä voidaan useimmiten suojata paitsi omia tilejä myös muiden palveluiden tilejä.

Valitse vain lisäominaisuuksiltaan mieleisesi autentikointisovellus – se toimii useimpien sellaisten palveluiden kanssa, jotka yleensä tukevat 2FA-sovelluksia.

Parhaat sovellukset kaksitekijätodennusta varten

Valikoima 2FA-sovelluksia on yllättävän laaja. Etsi Google Playsta tai App Storesta hakusanalla ”authenticator”, niin näet kymmeniä vaihtoehtoja. Emme suosittele asentamaan ensimmäistä silmääsi osuvaa sovellusta; se ei välttämättä ole kaikkein turvallisin. Muista, että aiot antaa sille tiliesi avaimet (se ei tietenkään tiedä salasanojasi, mutta lisäät 2FA:n, koska salasanoilla on taipumus vuotaa). Yleisesti ottaen kannattaa valita suuren ja luotettavan kehittäjän tekemä sovellus.

Vaikka kaikkien näiden sovellusten perustoiminto on sama – kertakäyttökoodien luominen yhtä ja samaa algoritmia käyttäen, joissakin autentikointilaitteissa on lisätoimintoja tai käyttöliittymäominaisuuksia, jotka saattavat houkutella. Tässä muutamia mielenkiintoisimpia vaihtoehtoja.

1. Google Authenticator

Tuetut alustat: Android, iOS

![]()

Kuten kaikki teknologiamediat ovat todenneet, Google Authenticator on monista 2FA-sovelluksista helpoin käyttää. Siinä ei ole edes mitään asetuksia. Sen avulla voit vain lisätä uuden tokenin (yksittäisen tilin koodigeneraattorille annettu nimi) tai poistaa olemassa olevan. Koodin kopioimiseksi sinun tarvitsee vain napauttaa sitä. Siinä kaikki!

Tällaisella yksinkertaisuudella on kuitenkin haittapuolensa: Jos et pidä jostain käyttöliittymästä tai haluat lisää ominaisuuksia, sinun on asennettava toinen autentikointisovellus.

+ Erittäin helppokäyttöinen.

2. Duo Mobile

Tuetut alustat: Android, iOS

![]()

Duo Mobile on myös erittäin käyttäjäystävällinen, minimalistinen ja vapaa lisäasetuksista. Sillä on yksi etu Google Authenticatoriin verrattuna: Duo Mobile pitää koodit oletusarvoisesti piilossa – nähdäkseen ne käyttäjän on napautettava tiettyä tunnusta. Jos sinä, kuten minä, et pidä siitä, että kaikkien tiliesi koodit ovat julkisesti esillä joka kerta, kun avaat autentikointilaitteen, tämä Duo Mobilen ominaisuus on sinua varten.

+ Piilottaa koodit oletusarvoisesti.

3. Microsoft Authenticator

Tuetut alustat: Android, iOS

![]()

Microsoft valitsi myös minimalistisen autentikointilaitteensa kanssa koruttoman lähestymistavan. Siitä huolimatta Microsoft Authenticator on huomattavasti Google Authenticatoria monipuolisempi. Ensinnäkin, vaikka kaikki koodit näytetään oletusarvoisesti, kukin tunniste voidaan erikseen määrittää piilotettavaksi.

Toiseksi Microsoft Authenticator yksinkertaistaa Microsoft-tilille kirjautumista. Kun olet syöttänyt salasanasi, sinun tarvitsee vain napauttaa sovelluksessa olevaa painiketta sisäänkirjautumisen vahvistamiseksi – ja se on siinä, eikä sinun tarvitse syöttää edes kertakoodia.

+ Voidaan määrittää piilottamaan koodit.

+ Lisäominaisuuksia Microsoft-tileihin kirjautumiseen.

4. FreeOTP

Tuetut alustat: Android, iOS

![]()

On neljä syytä, miksi saatat valita tämän Red Hatin vauvan. Ensinnäkin ohjelmisto on avointa lähdekoodia. Toiseksi se on listamme kevyin sovellus – iOS-versio on vain 750 kilotavua. (Vertailun vuoksi minimalistinen Google Authenticator vaatii lähes 14 megatavua, ja jäljempänä käsiteltävä Authy-sovellus on peräti 44 megatavua.)

Kolmanneksi sovellus piilottaa koodit oletusarvoisesti ja näyttää ne vain, jos tunnusta napautetaan. Neljänneksi, mutta ei suinkaan vähäisimpänä, FreeOTP:n avulla voit halutessasi konfiguroida tunnuksia erittäin joustavasti ja manuaalisesti. Luonnollisesti tuetaan myös tavanomaista tokenin luontitapaa, QR-koodin skannausta.

+ Piilottaa koodit oletusarvoisesti.

+ Vie vain 750 kilotavua.

+ Avoin lähdekoodi.

+ Enimmäisasetukset, kun luot tokenin manuaalisesti.

5. Authy

Tuetut alustat: Android, iOS, Windows, macOS, Chrome

![]()

Authy on 2FA-sovelluksista hienoin, ja sen suurin etu on se, että kaikki tunnisteet tallennetaan pilveen. Tämä mahdollistaa sen, että tunnuksia voi käyttää miltä tahansa laitteelta. Samalla se helpottaa siirtymistä uusiin laitteisiin. 2FA:ta ei tarvitse aktivoida uudelleen jokaisessa palvelussa, joten voit jatkaa olemassa olevien tunnisteiden käyttöä.

Pilvessä olevat tunnisteet on salattu avaimella, joka perustuu käyttäjän määrittelemään salasanaan, mikä tarkoittaa, että tiedot on tallennettu turvallisesti eikä niitä ole lainkaan helppo varastaa. Voit myös asettaa sovellukseen kirjautumisen PIN-koodin tai suojata sen sormenjäljellä, jos älypuhelimessasi on asianmukainen skanneri.

Authyn suurin haittapuoli on, että se edellyttää matkapuhelinnumeroon liitetyn tilin luomista – muuten se ei toimi lainkaan.

+ Tokenit tallennetaan pilveen, jolloin niitä voi käyttää kaikilla laitteillasi.

+ Siirtyminen muihin laitteisiin on tästä samasta syystä erittäin helppoa.

+ Sovellukseen kirjautuminen on suojattu PIN-koodilla tai sormenjäljellä.

+ Vain viimeksi käytetyn tokenin koodi näkyy näytöllä.

+ Toisin kuin muut sovellukset, se tukee Androidin ja iOS:n lisäksi myös Windowsia, macOS:ää ja Chromea.

– Ei toimi ilman puhelinnumeroon yhdistettyä Authy-tiliä.

6. Yandex.Key

Tuetut alustat: Android, iOS

![]()

Yandex.Key on mielestäni konseptinsa puolesta paras 2FA-sovellus. Ensinnäkin se ei vaadi välitöntä rekisteröitymistä – voit aloittaa sen käytön yhtä helposti kuin Google Authenticatorin. Toiseksi siinä on useita lisäominaisuuksia, jotka ovat käytettävissä niille, jotka eivät ole asetuksia ujoja.

Ensiksi Yandex.Key voidaan lukita PIN-koodilla tai sormenjäljellä. Toiseksi, sen avulla voit luoda salasanalla suojatun varmuuskopion tunnuksista Yandexin pilvipalveluun (tämä vaihe vaatii puhelinnumeron) ja palauttaa sen millä tahansa käyttämäsi laitteella. Samoin on mahdollista siirtää tunnukset uuteen laitteeseen, kun sinun on siirryttävä uuteen laitteeseen.

Yandex.Key onnistuu yhdistämään Google Authenticatorin yksinkertaisuuden ja Authyn laajennetun toiminnallisuuden, riippuen siitä, mitä haluat. Sovelluksen ainoa haittapuoli on se, että käyttöliittymä ei ole kovin helppokäyttöinen suurella määrällä tunnuksia.

+ Minimalismi alussa, laajennettu toiminnallisuus käytettävissä asetusten kautta.

+ Tunnuksista voidaan luoda varmuuskopioita pilveen, jotta niitä voidaan käyttää useissa laitteissa ja siirtää uusiin laitteisiin.

+ Sovellukseen kirjautuminen on suojattu PIN-koodilla tai sormenjäljellä.

+ Vain viimeksi käytetyn tokenin koodi näytetään näytöllä.

+ Korvaa pysyvän Yandex-tilin salasanan.

– Kun tokeneita on paljon, ei ole niin helppoa löytää tarvittavaa.

FIDO U2F -laitteistotodentajat: YubiKey ja muut

Jos kertakäyttökoodeja generoiva sovellus tuntuu liian heppoiselta ja aineettomalta tavalta suojata tilisi ja haluat jotain vankempaa ja luotettavampaa, joka lukitsee tilisi avaimella, joka kirjaimellisesti menee taskuusi, niin älä katso kauemmas kuin FIDO Alliancen luomaan U2F (Universal 2nd Factor) -standardiin (Universal 2nd Factor) perustuviin laitteistotunnisteisiin.

Miten FIDO U2F -tunnisteet toimivat

U2F-laitteistotunnisteet ovat tietoturva-asiantuntijoiden suosikki, ennen kaikkea siksi, että ne toimivat käyttäjän näkökulmasta hyvin yksinkertaisesti. Pääset alkuun yksinkertaisesti liittämällä U2F-tokenin laitteeseesi ja rekisteröimällä sen yhteensopivaan palveluun. Koko prosessi kestää vain pari napsautusta.

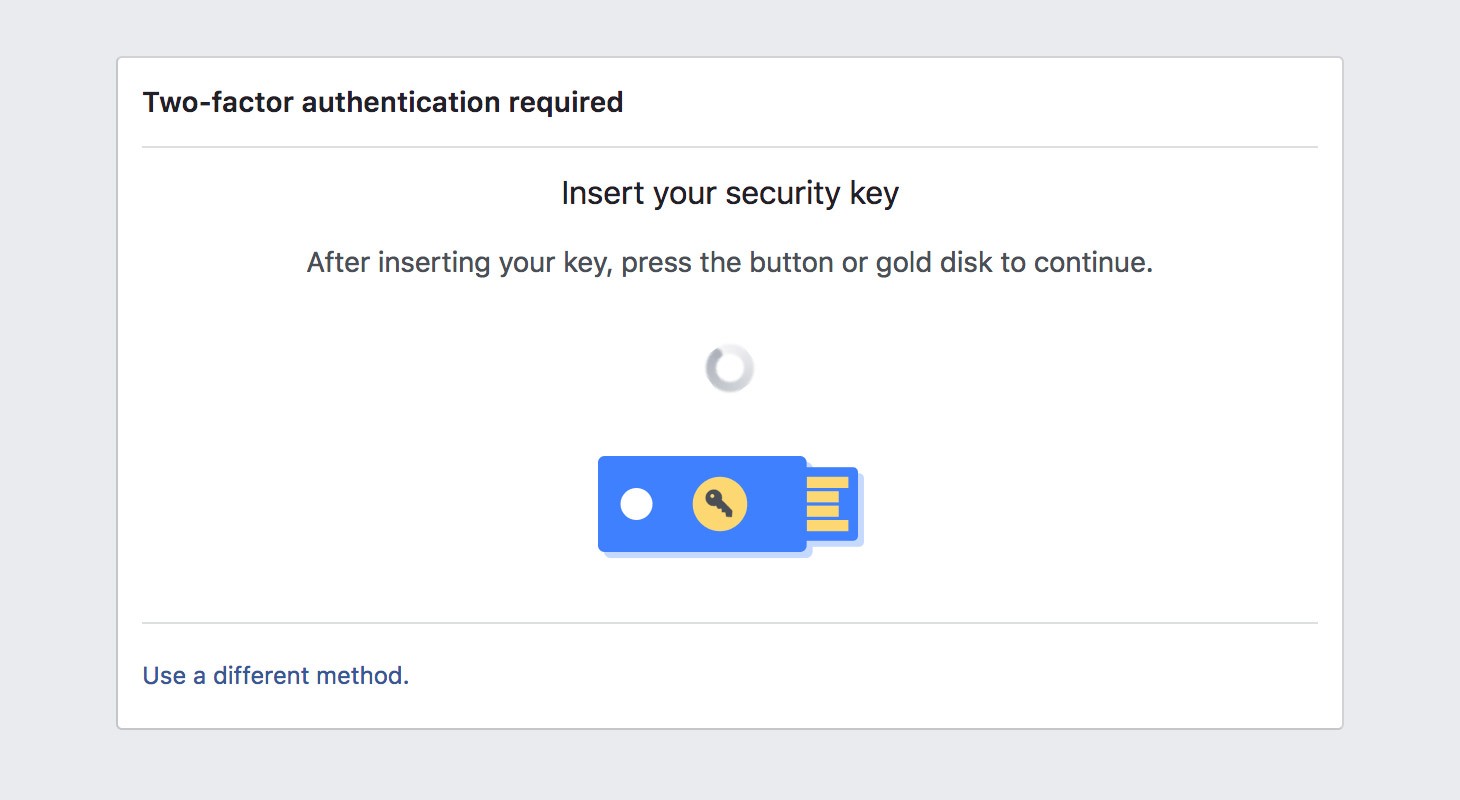

Sen jälkeen palveluun kirjautumisen vahvistamiseksi sinun on liitettävä U2F-token siihen laitteeseen, josta kirjaudut sisään, ja napautettava token-painiketta (jotkut laitteet vaativat PIN-koodin tai sormenjäljen skannauksen, mutta se on lisäominaisuus). Siinä kaikki – ei monimutkaisia asetuksia, pitkien satunnaismerkkisarjojen syöttämistä tai muuta salaus-sanaan usein liitettyä hölynpölyä.

Siirrä avain sisään ja paina painiketta – ja siinä se oikeastaan on

Kaiken kaikkiaan konepellin alla asiat ovat älykkäitä ja salakirjoituksellisesti toimivia: Kun token rekisteröidään palveluun, luodaan pari kryptografista avainta – yksityinen ja julkinen. Julkinen avain tallennetaan palvelimelle ja yksityinen Secure Element -sirulle, joka on U2F-tokenin sydän, eikä se koskaan poistu laitteesta.

Erityistä avainta käytetään kirjautumisvahvistuksen salaamiseen, joka välitetään palvelimelle ja joka voidaan purkaa julkisen avaimen avulla. Jos joku sinuksi tekeytyvä yrittää siirtää väärällä yksityisellä avaimella salatun kirjautumisvahvistuksen, sen purkaminen julkisella avaimella tuottaa siansaksaa, eikä palvelu myönnä pääsyä tilille.

Millaisia U2F-laitteita on olemassa

Tunnetuin ja yleisin esimerkki U2F:stä on Yubicon valmistama YubiKey. Yritys oli periaatteessa tämän standardin edelläkävijä, mutta päätti tehdä siitä avoimen, mitä varten perustettiin FIDO Alliance. Ja koska standardi on avoin, valintojasi ei ole rajoitettu: U2F-yhteensopivia laitteita valmistavat ja myyvät useat eri yritykset, ja verkkokaupat tarjoavat erilaisia malleja.

YubiKey – kenties suosituin U2F-token

Esimerkiksi Google esitteli hiljattain autentikointilaitteiden sarjan Google Titan Security Keys -nimen alla. Itse asiassa ne ovat Feitian Technologiesin (Yubicon jälkeen toiseksi suosituin U2F-tunnisteiden valmistaja) tuottamia avaimia, joita varten Google on kehittänyt oman laiteohjelmistonsa.

Kaikki U2F-standardin kanssa yhteensopivat laitteistotodentajat toimivat tietysti yhtä hyvin minkä tahansa palvelun kanssa, joka on myös yhteensopiva tämän standardin kanssa. Eroja kuitenkin on, joista tärkein on avaimen tukemat rajapinnat. Tämä määrittää suoraan, minkälaisten laitteiden kanssa se voi toimia:

USB: PC-tietokoneisiin liittämiseen (ei ole väliä, onko niissä Windows-, Mac- vai Linux-käyttöjärjestelmä; avaimet toimivat ilman ajureiden asentamista). Tavallisen USB-A:n lisäksi on olemassa avaimet USB-C:lle.

NFC: vaaditaan Android-älypuhelimien ja -tablettien kanssa käytettäväksi.

Bluetooth: vaaditaan mobiililaitteissa, joissa ei ole NFC:tä. Esimerkiksi iPhonen omistajat tarvitsevat edelleen Bluetooth-pohjaisen todennuslaitteen. Vaikka iOS sallii nyt sovellusten käyttää NFC:tä (ennen tätä vuotta vain Apple Pay oli sallittu), useimmat U2F-yhteensopivat sovelluskehittäjät eivät ole vielä hyödyntäneet ominaisuutta. Bluetooth-todentajilla on pari haittaa: ensinnäkin ne on ladattava ja toiseksi yhteyden muodostaminen kestää paljon kauemmin.

U2F-tunnisteiden perusmallit tukevat yleensä vain U2F:ää ja maksavat 10-20 dollaria. Muut, kalliimmat laitteet (20-50 dollaria) voivat toimia myös älykorttina, luoda kertakäyttösalasanoja (mukaan lukien OATH TOTP ja HOTP), luoda ja tallentaa PGP-salausavaimia ja niitä voidaan käyttää kirjautumiseen Windows-, macOS- ja Linux-käyttöjärjestelmiin ja niin edelleen.

Mitä valita: Tekstiviesti, sovellus vai YubiKey?

Mitä siis valita kaksitekijätodennukseen? Tähän kysymykseen ei ole yleispätevää vastausta. Eri 2FA-versioita ja yhdistelmiä voidaan käyttää eri palveluissa. Esimerkiksi tärkeimmät tilit (postilaatikko, joka on linkitetty muihin tileihin jne.) tulisi suojata täysillä – eli lukita laitteiston U2F-tunnisteella, jolloin kaikki muut 2FA-vaihtoehdot on estetty. Näin voit olla varma, ettei kukaan pääse koskaan käsiksi tiliisi ilman tätä tokenia.

Hyvä vaihtoehto on yhdistää tiliisi kaksi avainta, kuten autonavaimissa: toinen on aina taskussa, toinen turvallisessa paikassa siltä varalta, että ensimmäinen katoaa. Lisäksi voit käyttää erityyppisiä avaimia: Esimerkiksi älypuhelimesi autentikointisovellus ensisijaisena ja U2F-tunniste tai paperilappu, jossa on kertakäyttösalasanoja kassakaapissa, varmuuskopiona.

Tärkein neuvo on joka tapauksessa välttää tekstiviestipohjaisten kertakäyttösalasanojen käyttöä aina kun mahdollista. Totta, se ei ole aina mahdollista. Esimerkiksi rahoituspalvelut ovat tunnetusti konservatiivisia ja tarjoavat harvoin tunnistautumista muulla kuin tekstiviestillä.