Dans ce post, vous apprendrez comment trouver la source des verrouillages de comptes dans Active Directory.

Je vous montrerai deux méthodes, la première utilise PowerShell et la seconde est un outil GUI que j’ai créé qui rend super facile le déverrouillage des comptes utilisateurs et la recherche de la source de verrouillage.

Les utilisateurs qui verrouillent leurs comptes sont un problème commun, c’est le propre des appels les plus importants au service d’assistance.

Ce qui est frustrant, c’est lorsque vous déverrouillez un compte d’utilisateur et qu’il continue à se verrouiller de façon aléatoire. L’utilisateur pourrait être connecté à plusieurs appareils (téléphone, ordinateur, application et ainsi de suite) et lorsqu’il change son mot de passe, cela provoque des problèmes de verrouillage continus.

Ce guide vous aidera à trouver la source de ces verrouillages.

Voyez ça :

- Tutoriel vidéo

- Méthode 1 : Utiliser PowerShell pour trouver la source des verrouillages de comptes

- Étape 1 : Activer l’audit

- Étape 2 : Trouver le contrôleur de domaine avec le rôle d’émulateur PDC

- Étape 3 : Trouver l’ID d’événement 4740 en utilisant PowerShell

- Méthode 2 : Utilisation de l’outil GUI de déverrouillage des utilisateurs pour trouver la source des verrouillages de comptes

Tutoriel vidéo

Si vous n’aimez pas les tutoriels vidéo ou si vous voulez plus de détails, alors continuez à lire les instructions ci-dessous.

Méthode 1 : Utiliser PowerShell pour trouver la source des verrouillages de comptes

L’outil PowerShell et l’outil GUI ont tous deux besoin que l’audit soit activé avant que les contrôleurs de domaine n’enregistrent des informations utiles.

Étape 1 : Activer l’audit

L’ID d’événement 4740 doit être activé afin qu’il soit verrouillé chaque fois qu’un utilisateur est verrouillé. Cet ID d’événement contiendra l’ordinateur source du verrouillage.

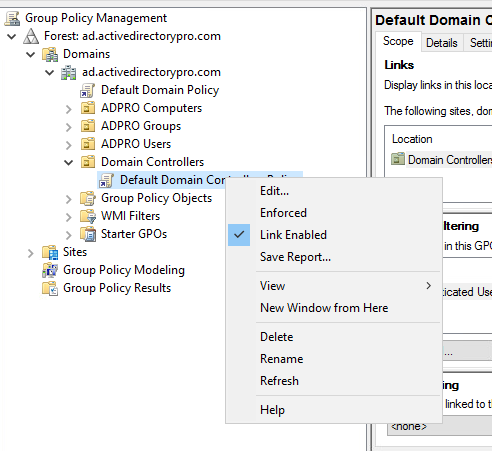

1. Ouvrez la console de gestion des stratégies de groupe. Cela peut être à partir du contrôleur de domaine ou de tout ordinateur sur lequel les outils RSAT sont installés.

2. Modifier la politique des contrôleurs de domaine par défaut

Naviguer vers la politique des contrôleurs de domaine par défaut, faire un clic droit et sélectionner modifier.

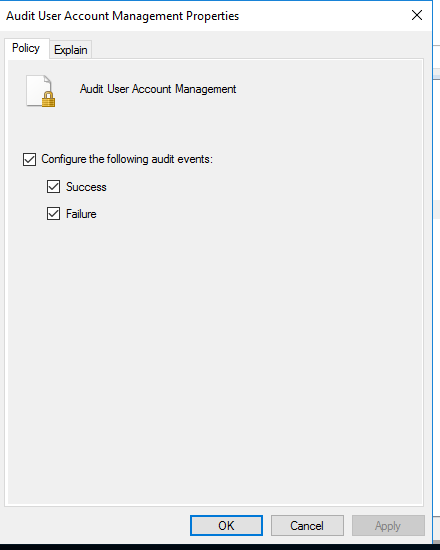

3. Modifier la configuration de la politique d’audit avancée

Recherche dans la configuration de l’ordinateur -> Paramètres de sécurité -> Configuration de la politique d’audit avancée -> Politiques d’audit -> Gestion des comptes

Activer le succès et l’échec pour la politique « Audit de la gestion des comptes utilisateurs ».

L’audit est maintenant activé et l’événement 4740 sera enregistré dans les journaux d’événements de sécurité lorsqu’un compte est verrouillé.

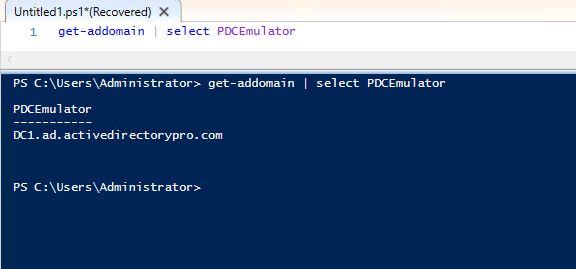

Étape 2 : Trouver le contrôleur de domaine avec le rôle d’émulateur PDC

Si vous avez un seul contrôleur de domaine (honte à vous), alors vous pouvez passer à l’étape suivante… avec un peu de chance, vous avez au moins deux DC.

Le DC avec le rôle d’émulateur PDC enregistrera chaque verrouillage de compte avec un ID d’événement de 4740.

Pour trouver le DC qui a le rôle de PDCEmulator, exécutez cette commande PowerShell

get-addomain | select PDCEmulator

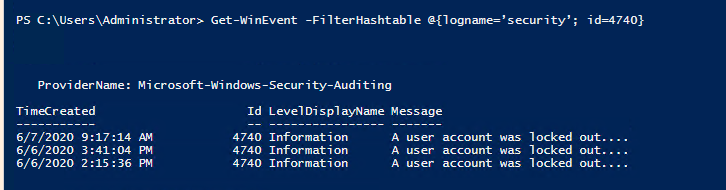

Étape 3 : Trouver l’ID d’événement 4740 en utilisant PowerShell

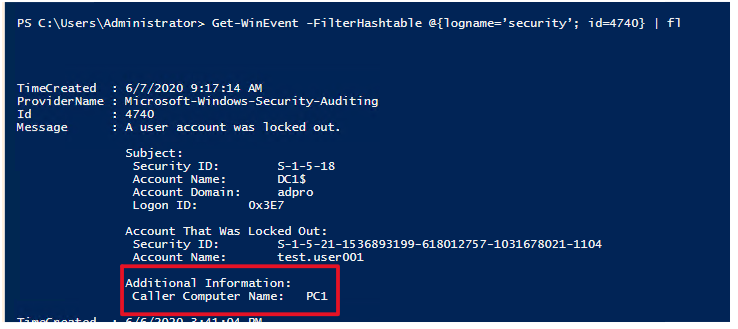

Tous les détails dont vous avez besoin se trouvent dans l’événement 4740. Maintenant que vous savez quel DC détient le rôle pdcemulator, vous pouvez filtrer les journaux pour cet événement.

Sur le DC détenant le rôle PDCEmulator, ouvrez PowerShell et exécutez cette commande

Get-WinEvent -FilterHashtable @{logname='security'; id=4740}

Ceci recherchera les journaux d’événements de sécurité pour l’événement ID 4740. Si vous avez des verrouillages de compte, vous devriez une liste comme ci-dessous.

Pour afficher les détails de ces événements et obtenir la source du verrouillage, utilisez cette commande.

Get-WinEvent -FilterHashtable @{logname='security'; id=4740} | fl

Ceci affichera le nom de l’ordinateur appelant du verrouillage. C’est la source du verrouillage du compte utilisateur.

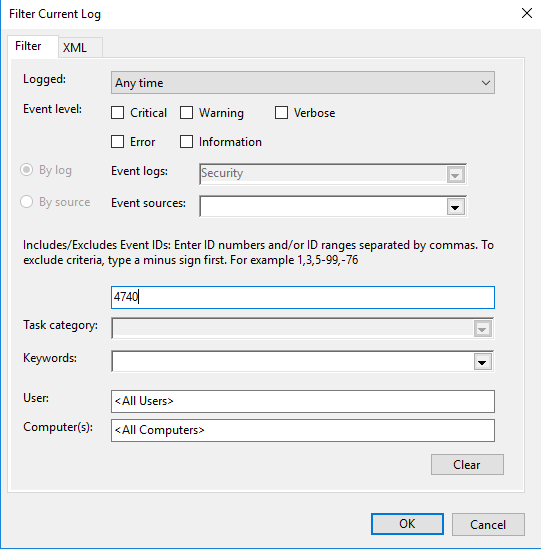

Vous pouvez également ouvrir le journal des événements et filtrer les événements pour 4740

C’est tout pour la méthode 1.

Bien que cette méthode fonctionne, elle nécessite quelques étapes manuelles et peut prendre du temps. Vous pouvez également avoir du personnel qui n’est pas familier avec PowerShell et qui doit effectuer d’autres fonctions comme le déverrouillage ou la réinitialisation du compte des utilisateurs.

C’est pourquoi j’ai créé l’outil GUI Active Directory User Unlock. Cet outil rend super facile pour le personnel de trouver tous les utilisateurs verrouillés et la source des verrouillages de compte.

Voyez les étapes ci-dessous pour utiliser l’outil gui de déverrouillage.

Méthode 2 : Utilisation de l’outil GUI de déverrouillage des utilisateurs pour trouver la source des verrouillages de comptes

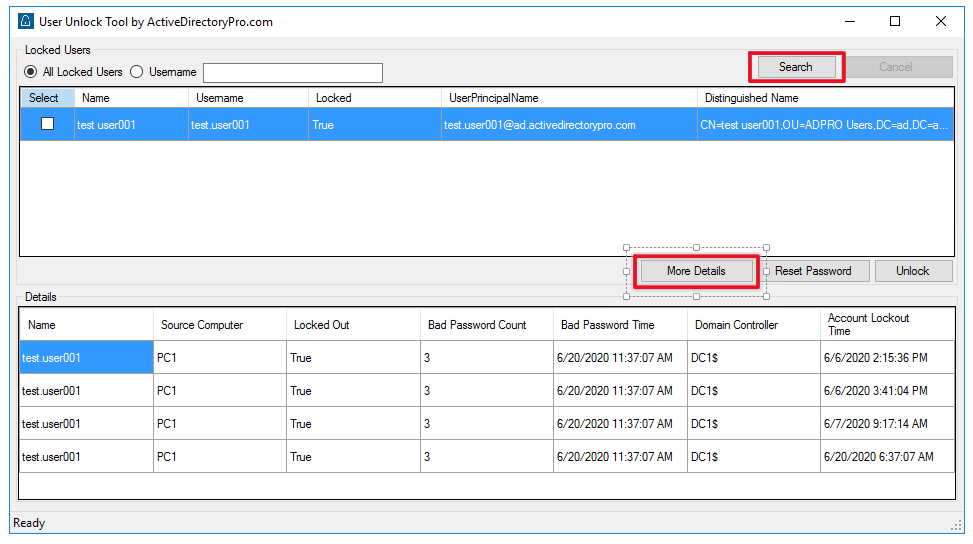

J’ai créé cet outil pour qu’il soit super facile pour tout membre du personnel de déverrouiller les comptes, de réinitialiser les mots de passe et de trouver la source des verrouillages de comptes.

Comme PowerShell, cet outil nécessite que l’audit soit activé pour la gestion des comptes. Voir les étapes ci-dessus pour activer ces journaux d’audit.

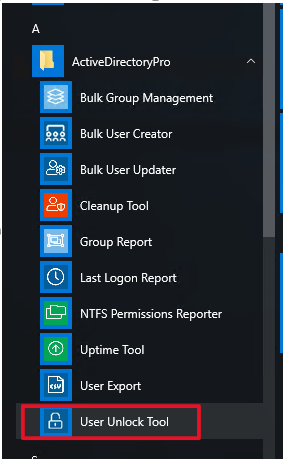

1. Ouvrez l’outil de déverrouillage de l’utilisateur

2. Cliquez sur le bouton de recherche, puis sur plus de détails

C’est tout ce qu’il y a à faire.

Vous verrez maintenant une liste des fois où le compte a été verrouillé et l’ordinateur source.

En outre, vous pouvez déverrouiller le compte et réinitialiser le mot de passe à partir d’un seul outil. L’outil affichera tous les comptes verrouillés, vous pouvez sélectionner un seul compte ou plusieurs comptes à déverrouiller.

L’outil de déverrouillage de l’utilisateur est inclus dans mon paquet AD Pro Toolkit, c’est un paquet de 10 outils pour aider à simplifier et automatiser les tâches AD de routine.

J’espère que vous avez trouvé cet article utile. Si vous avez des questions ou des commentaires, faites-le moi savoir en postant un commentaire ci-dessous.

Outil recommandé : SolarWinds Server & Application Monitor

![]()

Cet utilitaire a été conçu pour surveiller Active Directory et d’autres services critiques comme DNS & DHCP. Il repérera rapidement les problèmes de contrôleur de domaine, empêchera les échecs de réplication, suivra les tentatives de connexion échouées et bien plus encore.

Ce que j’aime le plus de SAM, c’est son tableau de bord facile à utiliser et ses fonctions d’alerte. Il a également la capacité de surveiller les machines virtuelles et le stockage.

Téléchargez votre essai gratuit ici

.