Az egyes hálózati forgalmak pontosabb megfeleltetése érdekében bővített hozzáférési listákat használnak. A kiterjesztett hozzáférési listákat nehezebb konfigurálni, és több feldolgozási időt igényelnek, mint a szabványos hozzáférési listák, de sokkal részletesebb szintű ellenőrzést tesznek lehetővé.

A kiterjesztett hozzáférési listákkal további csomaginformációkat értékelhet ki, például:

- forrás és cél IP-cím

- a TCP/IP protokoll típusa (TCP, UDP, IP…)

- forrás és célport száma

A kiterjesztett hozzáférési lista konfigurálásához két lépés szükséges:

1. konfiguráljon egy kiterjesztett hozzáférési listát a következő paranccsal:

(config) access list NUMBER permit|deny IP_PROTOCOL SOURCE_ADDRESS WILDCARD_MASK DESTINATION_ADDRESS WILDCARD_MASK PROTOCOL_INFORMATION

2. alkalmazzon egy hozzáférési listát egy interfészre a következő paranccsal:

(config) ip access-group ACL_NUMBER in | out

A kiterjesztett hozzáférési listák számai 100-tól 199-ig és 2000-től 2699-ig terjednek. A kiterjesztett ACL-eket mindig a lehető legközelebb kell elhelyezni a kiértékelt csomagok forrásához.

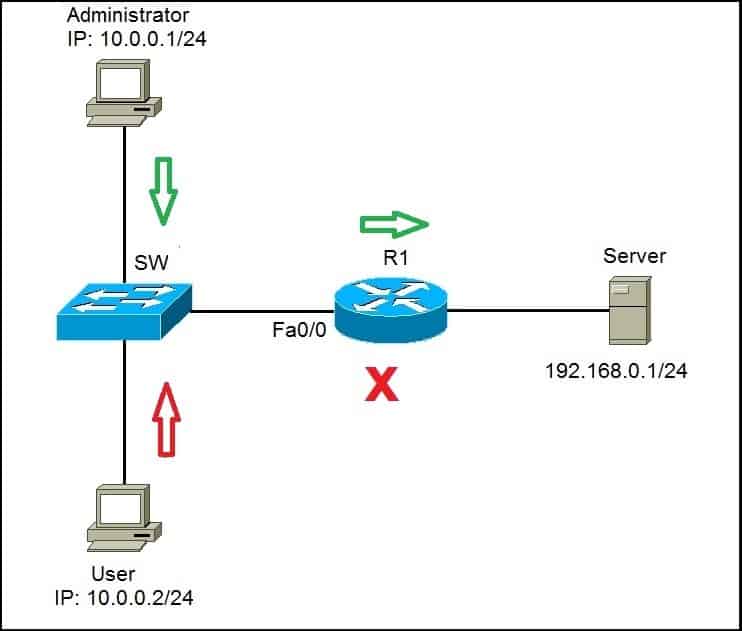

A kiterjesztett hozzáférési listák fogalmának jobb megértéséhez tekintsük át a következő példát:

A rendszergazda munkaállomásának (10.0.0.1/24) korlátlan hozzáférést szeretnénk engedélyezni a szerverhez (192.168.0.1/24). A felhasználó munkaállomásáról (10.0.0.0.2/24) is megtagadunk mindenféle hozzáférést a Szerverhez.

Először is létrehozunk egy olyan utasítást, amely engedélyezi a rendszergazda munkaállomásának a Serverhez való hozzáférését:

![]()

Ezután létre kell hoznunk egy olyan utasítást, amely megtagadja a felhasználó munkaállomásának a Serverhez való hozzáférését:

![]()

Végül alkalmaznunk kell a hozzáférési listát az R1 Fa0/0 interfészére:

![]()

Ez arra kényszeríti az útválasztót, hogy a Fa0/0-ra belépő összes csomagot értékelje. Ha a rendszergazda megpróbál hozzáférni a kiszolgálóhoz, a forgalom az első utasítás miatt engedélyezett lesz. Ha azonban a Felhasználó megpróbál hozzáférni a Szerverhez, a forgalom a második ACL-kijelentés miatt tiltva lesz.

Minden hozzáférési lista végén van egy explicit deny all kijelentés, így a második ACL-kijelentésre nem igazán volt szükség. Egy hozzáférési lista alkalmazása után minden olyan forgalom, amelyet nem engedélyeztek kifejezetten, elutasításra kerül.

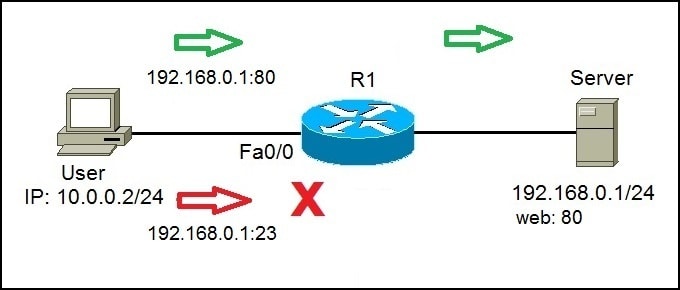

A jobb oldalon van egy Server, amely webkiszolgálóként szolgál, és a 80-as porton figyel. Engedélyeznünk kell a Felhasználónak, hogy az S1-en (80-as port) elérje a weboldalakat, de más típusú hozzáférést is meg kell tagadnunk.

Először is engedélyeznünk kell a Felhasználó forgalmát a 80-as portú Szerver felé. Ezt a következő paranccsal tehetjük meg:

![]()

A tcp kulcsszó használatával a csomagokat a forrás- és célportok alapján szűrhetjük. A fenti példában engedélyeztük a 10.0.0.2 (a felhasználó munkaállomása) és 192.168.0.1 (szerver) közötti forgalmat a 80-as porton. Az utasítás utolsó része, az eq 80, a 80-as célportot adja meg.

Mivel minden hozzáférési lista végén van egy implicit deny all utasítás, nem kell több utasítást definiálnunk. A hozzáférési lista alkalmazása után minden olyan forgalom, amely nem a 10.0.0.2-ből származik, és nem a 192.168.0.1, 80-as portra megy, megtagadva lesz.

A hozzáférési listát az interfészre kell alkalmaznunk:

![]()

A konfigurációnk sikerességét úgy tudjuk ellenőrizni, hogy a Felhasználó munkaállomásáról különböző módszerekkel próbáljuk elérni a szervert. Például a ping sikertelen lesz:

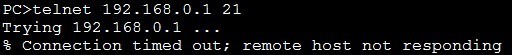

A 21-es portra történő telnetelés sikertelen lesz:

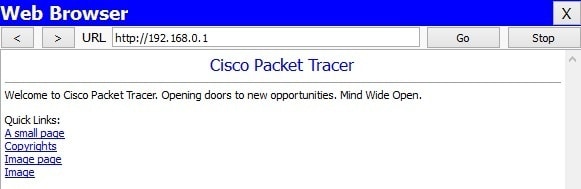

Viszont a 80-as porton a böngészőnk segítségével el tudjuk érni a szervert:

.