I de seneste par år har begrebet to-faktor-autentificering (2FA), der længe har været forbeholdt nørder, fundet vej ind i den almindelige befolkning. Snakken er dog stadig i vid udstrækning begrænset til at bruge 2FA til engangsadgangskoder via SMS. Desværre er dette ikke den mest pålidelige løsning. Her er grunden:

- Det er let at snige sig ind på adgangskoder sendt via SMS, hvis meddelelser på låseskærmen er aktiveret.

- Selv hvis meddelelser er slået fra, kan et SIM-kort fjernes og installeres i en anden smartphone, hvilket giver adgang til SMS-beskeder med adgangskoder.

- Passordbærende sms-beskeder kan opsnappes af en trojansk hest, der ligger på lur i smartphonen.

- Med forskellige underhåndstaktikker (overtalelse, bestikkelse osv.) kan kriminelle få fat i et nyt SIM-kort med offerets nummer fra en mobilforretning. SMS-beskederne vil så gå til dette kort, og offerets telefon vil blive afbrudt fra nettet.

- SMS-beskeder med adgangskoder kan opsnappes gennem en grundlæggende fejl i SS7-protokollen, der bruges til at overføre beskederne.

Bemærk, at selv den mest højteknologiske og arbejdskrævende af de ovennævnte metoder til at stjæle SMS-adgangskoder (SS7-udnyttelse) allerede er blevet brugt i praksis. Resten er daglig rutine for skurkene. Når det er sagt, har vi ikke at gøre med hypotetik, men med en levende trussel.

I det hele taget er SMS-passwords ikke særlig sikre, og nogle gange er de meget usikre. Så det giver mening at scanne horisonten for alternativer, når det gælder 2FA, som er dagens emne.

- Engangskoder i en fil eller på papir

- Der er også en app til det: Ud over alle “enerne” i denne sætning har et sæt engangskoder, der genereres én gang, en ulempe: Før eller senere vil det ophøre, og du kan blive efterladt kodeløs på det mest ubelejlige tidspunkt. Heldigvis findes der en bedre måde: Engangskoder kan genereres i farten ved hjælp af en lille og (normalt) meget enkel authenticator-app. Sådan fungerer authenticator-apps

- 2FA-apps og -tjenesters kompatibilitet

- Bedste apps til to-faktor-autentificering

- 1. Google Authenticator

- 2. Duo Mobile

- 3. Microsoft Authenticator

- 4. FreeOTP

- 5. Authy

- 6. Yandex.Key

- 6: Android, iOS

- FIDO U2F hardware-autenticatorer: Hvis en app, der genererer engangskoder, synes at være en for tøset og uhåndgribelig måde at beskytte dine konti på, og du ønsker noget mere solidt og pålideligt, der låser din konto med en nøgle, som du bogstaveligt talt kan have i lommen, skal du ikke lede længere end til hardwaretokens baseret på U2F-standarden (Universal 2nd Factor), der er skabt af FIDO Alliance. Sådan fungerer FIDO U2F-tokens

- Hvilke slags U2F-enheder findes der

- Hvad skal man vælge: SMS, app eller YubiKey?

Engangskoder i en fil eller på papir

Den enkleste måde at erstatte SMS-baserede engangskoder på er at bruge, ja, engangskoder, men forberedt på forhånd. Det er ikke den værste løsning, især ikke for tjenester, som du kun sjældent logger ind på. Selv for gode gamle Facebook kan denne metode godt gøre det, især som en backup-plan.

Det er ganske ligetil: På anmodning genererer og viser tjenesten et dusin engangskoder, som senere kan bruges til at godkende et login. Disse koder kan printes ud eller skrives ned og lægges i et pengeskab. Eller, endnu mere simpelt, de kan gemmes i krypterede noter i en password manager.

Det er ikke så vigtigt, om koderne opbevares i fysisk eller digitalt format – det vigtige er, at de (1) ikke går tabt og (2) ikke kan stjæles.

Der er også en app til det: Ud over alle “enerne” i denne sætning har et sæt engangskoder, der genereres én gang, en ulempe: Før eller senere vil det ophøre, og du kan blive efterladt kodeløs på det mest ubelejlige tidspunkt. Heldigvis findes der en bedre måde: Engangskoder kan genereres i farten ved hjælp af en lille og (normalt) meget enkel authenticator-app.

Sådan fungerer authenticator-apps

Det er meget nemt at bruge 2FA-apps. Her er, hvad du skal gøre:

- Installer authenticator-appen på din smartphone,

- Gå til sikkerhedsindstillingerne for den tjeneste, du vil bruge appen med,

- Vælg 2FA (forudsat at muligheden findes); tjenesten vil vise dig en QR-kode, som kan scannes direkte i 2FA-appen,

- Scan koden med appen – den vil begynde at generere en ny engangskode hvert 30. sekund.

Koderne oprettes på baggrund af en nøgle (kun kendt af dig og serveren) og det aktuelle tidspunkt, afrundet til 30 sekunder. Begge komponenter er de samme for dig og tjenesten, så koderne genereres synkront. Denne algoritme kaldes OATH TOTP (Time-based One-Time Password), og den er langt den mest anvendte.

Der findes et alternativ, kendt som OATH HOTP (HMAC-based One-Time Password). I stedet for det aktuelle tidspunkt bruger denne algoritme en tæller, der øges med 1 for hver nyoprettet kode. Men den forekommer sjældent i det virkelige liv, fordi brugen af den komplicerer den synkrone generering af koder på app- og servicesiden. Kort sagt er der en ikke ubetydelig risiko for, at tælleren går amok på det forkerte tidspunkt, og at din engangskode ikke virker.

Så OATH TOTP kan betragtes som en de facto-standard (selv om det officielt ikke engang er en standard, som skaberne insisterer på i specifikationen).

2FA-apps og -tjenesters kompatibilitet

De allerfleste 2FA-apps bruger den samme algoritme, så alle kan bruges til tjenester, der understøtter authenticators; vælg selv.

Som med enhver tommelfingerregel er der naturligvis undtagelser. Af grunde, som kun de selv kender, foretrækker nogle tjenester at lave deres egne 2FA-apps, som kun fungerer for dem. Hvad mere er, så fungerer tjenesterne selv ikke med andre apps end deres egne.

Dette er især almindeligt blandt store videospiludgivere: for eksempel er Blizzard Authenticator, Steam Mobile med indbygget Steam Guard, Wargaming Auth og andre alle inkompatible med apps og tjenester fra tredjeparter. Kun disse specialudviklede apps kan bruges med de relevante spilplatforme.

Denne mærkelige vej blev også valgt af Adobe med deres Adobe Authenticator, som kun fungerer med AdobeID-konti. Man kan dog bruge andre authenticators til at autentificere i AdobeID, så det er slet ikke klart, hvorfor det var nødvendigt med en separat app.

Under alle omstændigheder begrænser de fleste normale it-virksomheder ikke brugerne i deres valg af 2FA-apps. Og selv hvis en virksomhed pludselig beslutter sig for at oprette sin egen app, kan den for det meste bruges til at beskytte ikke kun virksomhedens egne konti, men også andre tjenesters konti.

Du skal bare vælge den authenticator-app, du bedst kan lide med hensyn til ekstra funktioner – den vil fungere med de fleste tjenester, der generelt understøtter 2FA-apps.

Bedste apps til to-faktor-autentificering

Udvalget af 2FA-apps er overraskende stort. Søg efter “authenticator” i Google Play eller App Store, og du vil se snesevis af muligheder. Vi anbefaler ikke, at du installerer den første app, du får øje på; det er måske ikke den mest sikre. Husk, at du er ved at betro den nøglerne til dine konti (den vil naturligvis ikke kende dine adgangskoder, men du tilføjer 2FA, fordi adgangskoder har en tendens til at lække). Generelt er det værd at vælge en app, der er lavet af en stor og troværdig udvikler.

Selv om den grundlæggende funktion for alle disse apps er den samme – oprettelse af engangskoder ved hjælp af en og samme algoritme – har nogle authenticatorer ekstra funktioner eller grænsefladefunktioner, som kan appellere. Her er nogle af de mest interessante muligheder.

1. Google Authenticator

Støttede platforme: Android, iOS

![]()

Som alle teknologiske medier har bemærket, er Google Authenticator den nemmeste at bruge af alle de mange 2FA-apps, der findes. Den har ikke engang nogen indstillinger. Det eneste, du kan gøre, er at tilføje et nyt token (navnet på kodegeneratoren for en individuel konto) eller slette et eksisterende token. For at kopiere en kode skal du blot trykke på den. Det er det hele!

En sådan enkelhed har dog en ulempe: Hvis du ikke kan lide noget ved grænsefladen, eller hvis du vil have flere funktioner, skal du installere en anden authenticator-app.

+ Meget nem at bruge.

2. Duo Mobile

Understøttede platforme:

Android, iOS

![]()

Duo Mobile er også ekstremt brugervenlig, minimalistisk og uden ekstra indstillinger. Den har én fordel i forhold til Google Authenticator: Duo Mobile holder koderne skjult som standard – for at se dem skal brugeren trykke på det specifikke token. Hvis du ligesom jeg ikke bryder dig om at have en masse koder til alle dine konti på offentlig visning, hver gang du åbner authenticator, så er denne funktion i Duo Mobile noget for dig.

+ Skjuler koder som standard.

3. Microsoft Authenticator

Understøttede platforme: Microsoft Authenticator

Android, iOS

![]()

Microsoft har også valgt en tilgang uden dikkedarer med sin minimalistiske authenticator. Når det er sagt, er Microsoft Authenticator markant mere funktionsrigt end Google Authenticator. Til at begynde med kan hver enkelt token, selv om alle koder vises som standard, konfigureres separat til at være skjult.

For det andet forenkler Microsoft Authenticator logningen på Microsoft-konti. Når du har indtastet din adgangskode, skal du blot trykke på knappen i appen for at bekræfte login – og det er det, du behøver ikke engang at indtaste en engangskode.

+ Kan konfigureres til at skjule koder.

+ Ekstra funktioner til at logge ind på Microsoft-konti.

4. FreeOTP

Understøttede platforme: Android, iOS

![]()

Der er fire grunde til, at du måske vælger denne baby fra Red Hat. For det første er softwaren open source. For det andet er det den letteste app på vores liste – iOS-versionen er kun 750 KB. (Til sammenligning kræver den minimalistiske Google Authenticator næsten 14 MB, og Authy-appen, der omtales nedenfor, er hele 44 MB.)

For det tredje skjuler appen koder som standard og viser dem kun, hvis der trykkes på tokenet. For det fjerde, men ikke mindst, giver FreeOTP dig mulighed for at konfigurere tokens meget fleksibelt og manuelt, hvis du ønsker det. Den sædvanlige metode til oprettelse af tokener, ved at scanne en QR-kode, understøttes naturligvis også.

+ Skjuler koder som standard.

+ Optager kun 750 KB.

+ Åben kildekode.

+ Maksimale indstillinger, når du opretter et token manuelt.

5. Authy

Understøttede platforme: Android, iOS, Windows, macOS, Chrome

![]()

Authy er den flotteste af de 2FA-apps, hvor den største fordel er, at alle tokens gemmes i skyen. Dette gør det muligt at få adgang til tokens fra enhver af dine enheder. Samtidig forenkler det migreringen til nye enheder. Det er ikke nødvendigt at genaktivere 2FA i hver tjeneste, så du kan fortsætte med at bruge eksisterende tokens.

Tokens i skyen er krypteret med en nøgle baseret på en brugerdefineret adgangskode, hvilket betyder, at data opbevares sikkert og slet ikke er lette at stjæle. Du kan også indstille en login-PIN-kode til appen eller beskytte den med et fingeraftryk, hvis din smartphone er udstyret med den rette scanner.

Den største ulempe ved Authy er, at den kræver, at du opretter en konto knyttet til et mobiltelefonnummer – ellers virker den slet ikke.

+ Tokens gemmes i skyen, så de kan bruges på alle dine enheder.

+ Migration til andre enheder er meget let af samme grund.

+ App-login er beskyttet med pinkode eller fingeraftryk.

+ Kun koden for den sidst anvendte token vises på skærmen.

+ I modsætning til andre apps understøtter den ikke kun Android og iOS, men også Windows, macOS og Chrome.

– Virker ikke uden en Authy-konto knyttet til et telefonnummer.

6. Yandex.Key

Understøttede platforme:

6: Android, iOS

![]()

Efter min mening gør konceptet bag Yandex.Key det til den bedste app til 2FA. For det første kræver den ikke øjeblikkelig registrering – du kan begynde at bruge den lige så nemt som Google Authenticator. For det andet har den flere ekstra funktioner, der er tilgængelige for dem, der ikke er indstillingssky.

For det første kan Yandex.Key låses med en pinkode eller et fingeraftryk. For det andet giver den dig mulighed for at oprette en passwordbeskyttet sikkerhedskopi af tokens i Yandex-skyen (denne fase kræver et telefonnummer) og gendanne den på en hvilken som helst enhed, du bruger. På samme måde er det muligt at overføre tokens til en ny enhed, når du skal migrere.

Yandex.Key formår at kombinere enkelheden fra Google Authenticator med den udvidede funktionalitet fra Authy, afhængigt af hvad du foretrækker. Appens eneste ulempe er, at grænsefladen ikke er så nem at bruge med et stort antal tokens.

+ Minimalisme i starten, udvidet funktionalitet tilgængelig via indstillingerne.

+ Sikkerhedskopier af tokens kan oprettes i skyen til brug på flere enheder og til migrering til nye enheder.

+ Login til appen er beskyttet med pinkode eller fingeraftryk.

+ Kun koden for det sidst anvendte token vises på skærmen.

+ Erstatter din permanente adgangskode til Yandex-kontoen.

– Med mange tokens er det ikke så let at finde det nødvendige.

FIDO U2F hardware-autenticatorer: Hvis en app, der genererer engangskoder, synes at være en for tøset og uhåndgribelig måde at beskytte dine konti på, og du ønsker noget mere solidt og pålideligt, der låser din konto med en nøgle, som du bogstaveligt talt kan have i lommen, skal du ikke lede længere end til hardwaretokens baseret på U2F-standarden (Universal 2nd Factor), der er skabt af FIDO Alliance.

Sådan fungerer FIDO U2F-tokens

U2F-hardwaretokens er sikkerhedsspecialisternes darling, primært fordi de fra et brugerperspektiv fungerer meget enkelt. For at komme i gang skal du blot tilslutte U2F-tokenet til din enhed og registrere det i en kompatibel tjeneste. Hele processen tager kun et par klik.

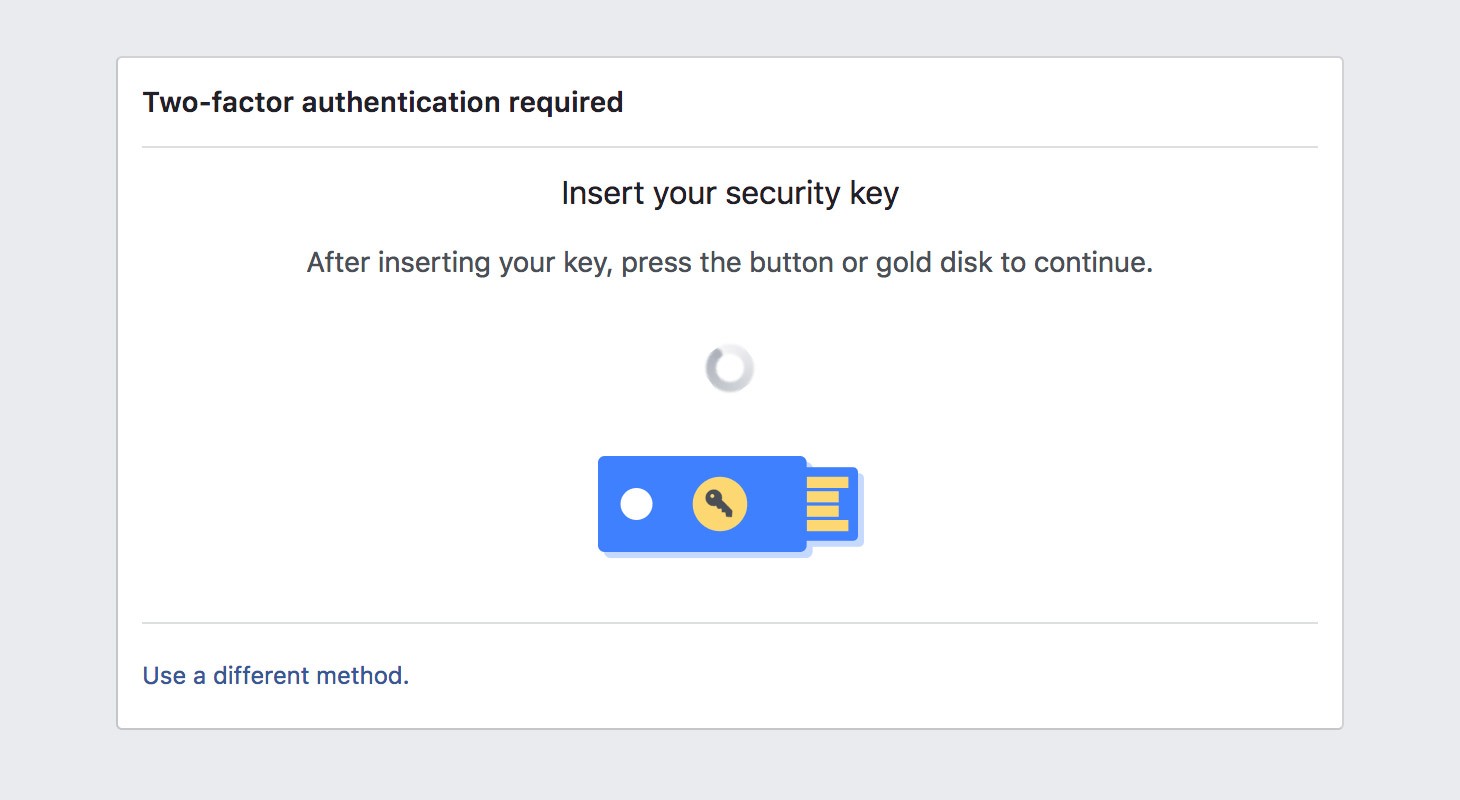

For at bekræfte login til tjenesten skal du derefter tilslutte U2F-tokenet til den enhed, hvorfra du logger ind, og trykke på token-knappen (nogle enheder kræver en pinkode eller scanning af fingeraftryk, men det er en ekstra funktion). Det er det hele – ingen komplekse indstillinger, indtastning af lange sekvenser af tilfældige tegn eller andet mumbo-jumbo, der ofte forbindes med ordet kryptografi.

Indsæt nøglen og tryk på knappen – og det er virkelig det hele

Samme tid er tingene under motorhjelmen smarte og kryptografisk velfunderede: Når man registrerer et token på en tjeneste, oprettes der et par kryptografiske nøgler – en privat og en offentlig. Den offentlige nøgle gemmes på serveren, og den private nøgle gemmes i en Secure Element-chip, som er hjertet i U2F-tokenet, og som aldrig forlader enheden.

Den private nøgle bruges til at kryptere loginbekræftelsen, som sendes til serveren og kan dekrypteres ved hjælp af den offentlige nøgle. Hvis en person, der udgiver sig for at være dig, forsøger at overføre en loginbekræftelse, der er krypteret med den forkerte private nøgle, vil dekryptering med den offentlige nøgle give vrøvl, og tjenesten vil ikke give adgang til kontoen.

Hvilke slags U2F-enheder findes der

Det mest kendte og almindelige eksempel på U2F er YubiKey, der er lavet af Yubico. Virksomheden stod i det væsentlige i spidsen for denne standard, men valgte at gøre den åben, og til dette formål blev FIDO Alliance oprettet. Og fordi standarden er åben, er dit valg ikke begrænset: U2F-kompatible enheder produceres og sælges af forskellige virksomheder, og onlinebutikker tilbyder en række forskellige modeller.

YubiKey – måske den mest populære U2F-token

For eksempel har Google for nylig introduceret en række autenticatorer under banneret Google Titan Security Keys. Det er faktisk nøgler produceret af Feitian Technologies (den næstmest populære producent af U2F-tokens efter Yubico), som Google har udviklet sin egen firmware til.

Alle hardware-autenticatorer, der er kompatible med U2F-standarden, vil naturligvis fungere lige så godt med enhver tjeneste, der også er kompatibel med denne standard. Der er dog forskelle, hvoraf den vigtigste er de grænseflader, der understøttes af nøglen. Dette bestemmer direkte, hvilke enheder den kan fungere med:

USB: til tilslutning til pc’er (det er ligegyldigt, om de kører Windows, Mac eller Linux; nøglerne fungerer uden at installere nogen drivere). Ud over det sædvanlige USB-A er der nøgler til USB-C.

NFC: kræves til brug med Android-smartphones og -tablets.

Bluetooth: kræves på mobile enheder, som ikke har NFC. Eksempelvis har iPhone-ejere stadig brug for en Bluetooth-baseret authenticator. Selv om iOS nu tillader apps at bruge NFC (før i år var det kun tilladt at bruge Apple Pay), har de fleste U2F-kompatible app-udviklere endnu ikke udnyttet denne funktion. Bluetooth-autenticatorer har et par ulemper: For det første skal de oplades, og for det andet tager det meget længere tid at oprette forbindelse.

Basismodeller af U2F-tokens understøtter normalt kun U2F og koster 10-20 dollars. Andre, dyrere enheder (20-50 $) kan også fungere som et smart card, generere engangskoder (herunder OATH TOTP og HOTP), generere og gemme PGP-krypteringsnøgler og bruges til at logge på Windows, macOS, Linux osv.

Hvad skal man vælge: SMS, app eller YubiKey?

Så, hvad skal man vælge til to-faktor-autentificering? Der er ikke noget universelt svar på dette spørgsmål. Der kan bruges forskellige 2FA-versioner og kombinationer til forskellige tjenester. For eksempel bør konti med højeste prioritet (en postkasse, der er knyttet til andre konti osv.) beskyttes til det yderste – dvs. låses med et U2F-token på hardware med alle andre 2FA-muligheder blokeret. På den måde kan du være sikker på, at ingen nogensinde vil få adgang til din konto uden dette token.

En god mulighed er at knytte to nøgler til din konto, ligesom med bilnøgler: den ene er altid i lommen, den anden er et sikkert sted, hvis den første skulle blive væk. Desuden kan du bruge forskellige typer nøgler: F.eks. en authenticator-app på din smartphone som den primære og en U2F-token eller et stykke papir med engangskoder i dit pengeskab som backup.

Det vigtigste råd er under alle omstændigheder at undgå at bruge SMS-baserede engangskoder, når det er muligt. Det er rigtigt, at det ikke altid er muligt. Finansielle tjenester er f.eks. notorisk konservative og tilbyder sjældent autentificering via andet end SMS.