In dit artikel leer je hoe je de bron van accountlockouts in Active Directory kunt vinden.

Ik zal je twee methoden laten zien, de eerste maakt gebruik van PowerShell en de tweede is een GUI-tool dat ik heb gemaakt waarmee het supergemakkelijk wordt om gebruikersaccounts te deblokkeren en de lockout-bron te vinden.

Gebruikers die hun account blokkeren is een veel voorkomend probleem, het is een van de top telefoontjes naar de helpdesk.

Wat frustrerend is, is wanneer je een gebruikersaccount deblokkeert en het blijft willekeurig blokkeren. De gebruiker kan zijn aangemeld bij meerdere apparaten (telefoon, computer, applicatie en ga zo maar door) en wanneer ze hun wachtwoord wijzigen, zal dit leiden tot voortdurende lock-out problemen.

Deze gids zal u helpen om de bron van deze lock-outs op te sporen.

Kijk maar eens:

- Video Tutorial

- Methode 1: PowerShell gebruiken om de bron van accountvergrendelingen te vinden

- Stap 1: Auditing inschakelen

- Stap 2: zoek de domeincontroller met de PDC-emulatorrol

- Stap 3: Zoeken naar gebeurtenis-ID 4740 met PowerShell

- Methode 2: De GUI-tool Gebruikersontgrendeling gebruiken om de bron van accountvergrendelingen te vinden

Video Tutorial

Als u niet van video tutorials houdt of meer details wilt, lees dan de onderstaande instructies verder.

Methode 1: PowerShell gebruiken om de bron van accountvergrendelingen te vinden

Zowel PowerShell als de GUI-tool moeten auditing hebben ingeschakeld voordat de domeincontrollers bruikbare informatie zullen loggen.

Stap 1: Auditing inschakelen

De gebeurtenis-ID 4740 moet worden ingeschakeld zodat deze wordt vergrendeld wanneer een gebruiker wordt buitengesloten. Deze gebeurtenis-ID bevat de broncomputer van de blokkade.

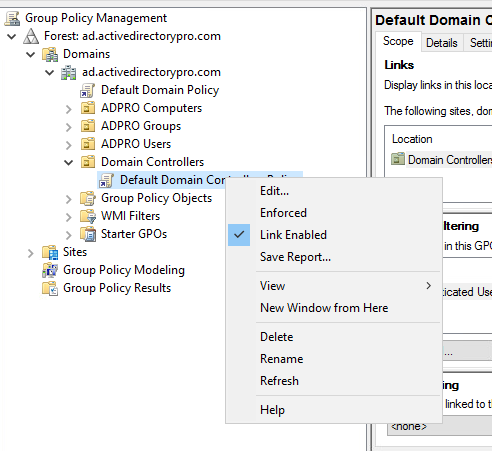

1. Open de beheerconsole van Groepsbeleid. Dit kan vanaf de domeincontroller of vanaf elke computer waarop de RSAT-hulpprogramma’s zijn geïnstalleerd.

2. Wijzig het standaardbeleid voor domeincontrollers

Blader naar het standaardbeleid voor domeincontrollers, klik met de rechtermuisknop en selecteer Bewerken.

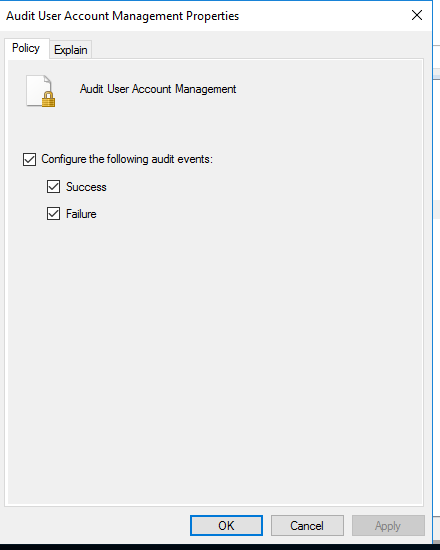

3. Wijzig de geavanceerde configuratie van het auditbeleid

Blader naar Computerconfiguratie -> Beveiligingsinstellingen -> Geavanceerde configuratie van het auditbeleid -> Auditbeleidslijnen -> Accountbeheer

Succes en mislukking inschakelen voor het beleid “Audit gebruikersaccountbeheer”.

De audit is nu ingeschakeld en gebeurtenis 4740 wordt in de logboeken van beveiligingsevents vastgelegd wanneer een account wordt geblokkeerd.

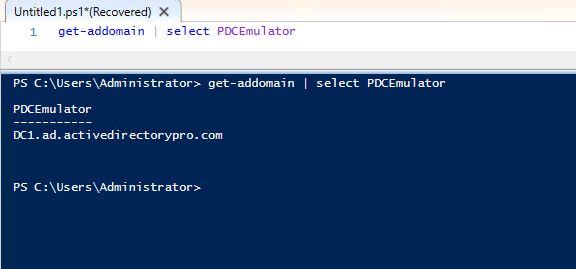

Stap 2: zoek de domeincontroller met de PDC-emulatorrol

Als u slechts één domeincontroller hebt (schaam u), kunt u de volgende stap overslaan…hopelijk hebt u ten minste twee DC’s.

De DC met de PDC-emulatorrol registreert elke accountvergrendeling met een gebeurtenis-ID van 4740.

Om de DC te vinden die de PDCEmulatorrol heeft, voer je dit PowerShell-commando uit

get-addomain | select PDCEmulator

Stap 3: Zoeken naar gebeurtenis-ID 4740 met PowerShell

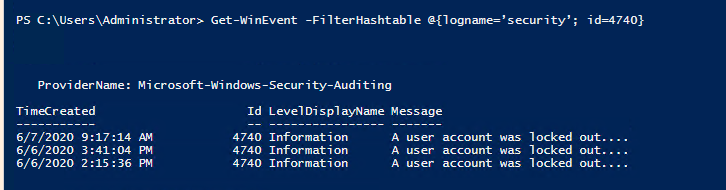

Alle details die je nodig hebt, staan in gebeurtenis 4740. Nu je weet welk DC de pdcemulator-rol heeft, kun je de logs filteren op deze gebeurtenis.

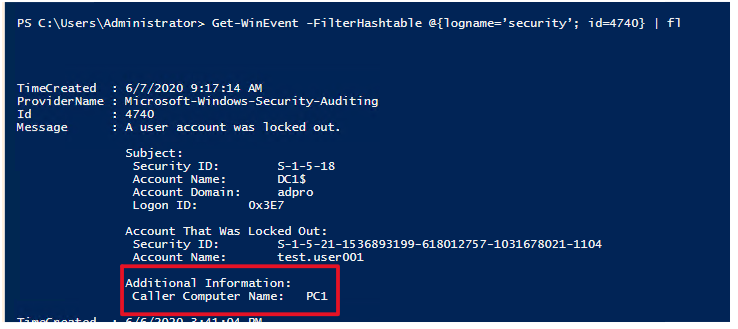

Op het DC met de PDCEmulator-rol open je PowerShell en voer je dit commando uit

Get-WinEvent -FilterHashtable @{logname='security'; id=4740}

Hiermee zoek je in de logs met beveiligingsgebeurtenissen naar gebeurtenis-ID 4740. Als er accountvergrendelingen zijn, krijgt u een lijst zoals hieronder.

Om de details van deze gebeurtenissen weer te geven en de bron van de vergrendeling te achterhalen, gebruikt u dit commando.

Get-WinEvent -FilterHashtable @{logname='security'; id=4740} | fl

De naam van de computer van de beller van de vergrendeling wordt weergegeven. Dit is de bron van de blokkering van de gebruikersaccount.

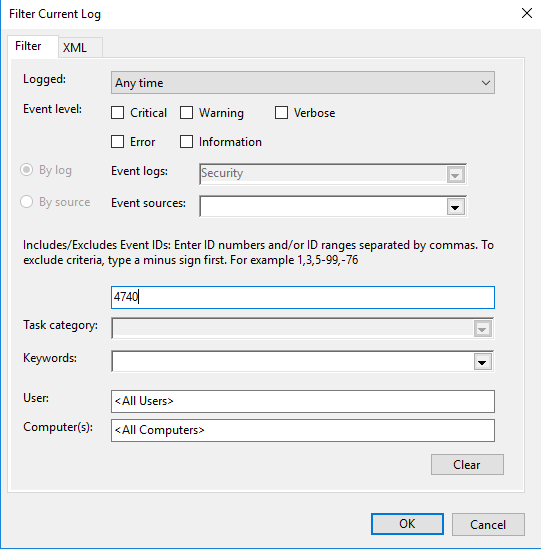

U kunt ook het gebeurtenissenlogboek openen en de gebeurtenissen filteren op 4740

Dat is alles voor methode 1.

Hoewel deze methode werkt, zijn er een paar handmatige stappen nodig en kan het tijdrovend zijn. Misschien heeft u ook personeel dat niet bekend is met PowerShell en dat andere functies moet uitvoeren, zoals het ontgrendelen of resetten van de gebruikersaccount.

Daarom heb ik de Active Directory User Unlock GUI tool gemaakt. Deze tool maakt het super eenvoudig voor het personeel om alle vergrendelde gebruikers en de bron van account lockouts.

Check out de onderstaande stappen voor het gebruik van de unlock gui tool.

Methode 2: De GUI-tool Gebruikersontgrendeling gebruiken om de bron van accountvergrendelingen te vinden

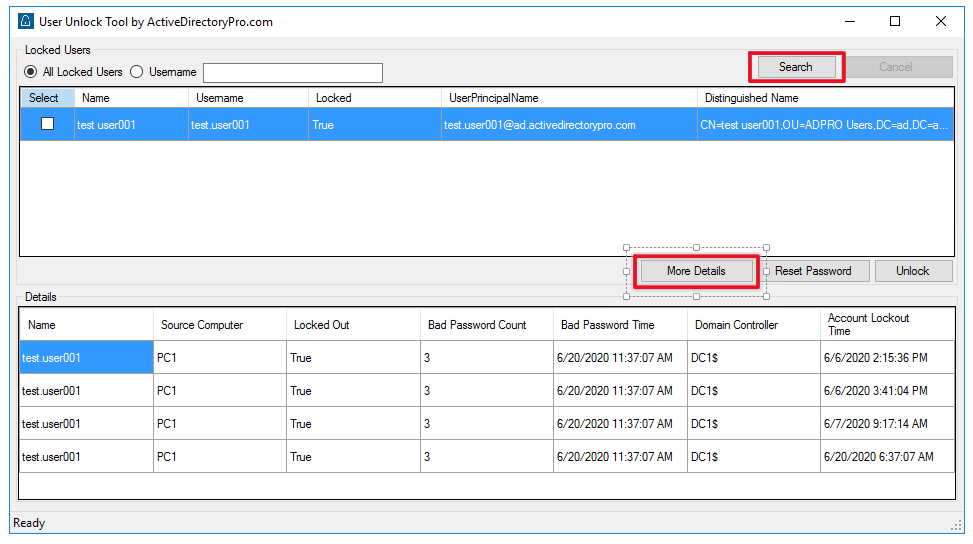

Ik heb deze tool gemaakt om het voor elk personeelslid supergemakkelijk te maken om accounts te ontgrendelen, wachtwoorden opnieuw in te stellen en de bron van accountvergrendelingen te vinden.

Net als PowerShell vereist deze tool dat de auditing is ingeschakeld voor Accountbeheer. Zie de stappen hierboven voor het inschakelen van deze auditlogs.

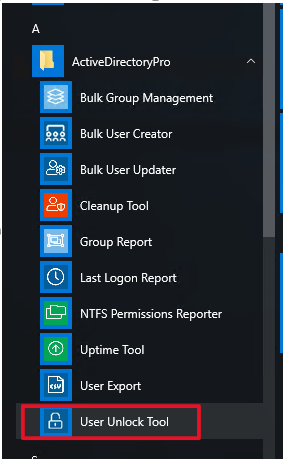

1. Open het hulpprogramma voor gebruikersontgrendeling

2. Klik op de knop Zoeken en vervolgens op Meer details

Dat is alles.

U ziet nu een lijst met de keren dat de account is geblokkeerd en de broncomputer.

Daarnaast kunt u de account ontgrendelen en het wachtwoord opnieuw instellen, allemaal vanuit één tool. De tool toont alle vergrendelde accounts, u kunt een enkele account of meerdere accounts selecteren om te ontgrendelen.

De gebruiker ontgrendelen tool is opgenomen in mijn AD Pro Toolkit bundel, dit is een bundel van 10 tools om te helpen vereenvoudigen en automatiseren van routine AD taken.

Ik hoop dat je dit artikel nuttig vond. Als je vragen of opmerkingen hebt, laat het me weten door hieronder een reactie te plaatsen.

Aanbevolen tool: SolarWinds Server & Application Monitor

![]()

Dit hulpprogramma is ontworpen om Active Directory en andere kritieke services zoals DNS & DHCP te monitoren. U kunt snel problemen met domeincontrollers opsporen, replicatiefouten voorkomen, mislukte aanmeldingspogingen bijhouden en nog veel meer.

Wat ik het beste vind aan SAM is het eenvoudig te gebruiken dashboard en de waarschuwingsfuncties. Je kunt er ook virtuele machines en opslag mee controleren.

Download je gratis proefversie hier