Om nauwkeuriger te zijn bij het matchen van een bepaald netwerkverkeer, worden uitgebreide toegangslijsten gebruikt. Uitgebreide toegangslijsten zijn moeilijker te configureren en vereisen meer processortijd dan de standaardtoegangslijsten, maar ze maken een veel granulairder controleniveau mogelijk.

Met uitgebreide toegangslijsten kunt u aanvullende pakketinformatie evalueren, zoals:

- bron- en bestemmings-IP-adres

- type TCP/IP-protocol (TCP, UDP, IP…)

- bron- en bestemmingspoortnummers

Er zijn twee stappen nodig om een uitgebreide toegangslijst te configureren:

1. configureer een uitgebreide toegangslijst met het volgende commando:

(config) access list NUMBER permit|deny IP_PROTOCOL SOURCE_ADDRESS WILDCARD_MASK DESTINATION_ADDRESS WILDCARD_MASK PROTOCOL_INFORMATION

2. pas een toegangslijst toe op een interface met het volgende commando:

(config) ip access-group ACL_NUMBER in | out

De nummers van uitgebreide toegangslijsten liggen in bereiken van 100 tot 199 en van 2000 tot 2699. U moet uitgebreide ACL’s altijd zo dicht mogelijk bij de bron van de pakketten plaatsen die worden geëvalueerd.

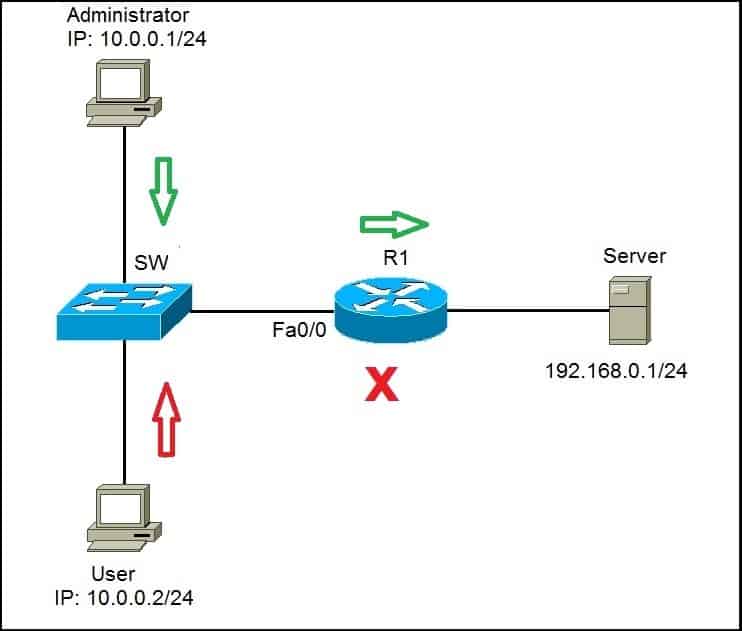

Om het concept van uitgebreide toegangslijsten beter te begrijpen, kunt u het volgende voorbeeld bekijken:

We willen het werkstation van de beheerder (10.0.0.1/24) onbeperkte toegang geven tot Server (192.168.0.1/24). We zullen ook elke vorm van toegang tot Server vanaf het werkstation van de gebruiker (10.0.0.2/24) ontzeggen.

Eerst maken we een verklaring die het werkstation van de beheerder toegang tot Server geeft:

![]()

Volgende moeten we een verklaring maken die het werkstation van de gebruiker de toegang tot Server ontzegt:

![]()

Tot slot moeten we de toegangslijst toepassen op de Fa0/0 interface op R1:

![]()

Dit zal de router dwingen om alle pakketten die Fa0/0 binnenkomen te evalueren. Als de beheerder toegang probeert te krijgen tot Server, zal het verkeer worden toegestaan, vanwege het eerste statement. Echter, als de gebruiker toegang probeert te krijgen tot Server, zal het verkeer worden verboden vanwege het tweede ACL statement.

Aan het eind van elke toegangslijst staat een expliciet deny all statement, dus het tweede ACL statement was niet echt nodig. Na het toepassen van een toegangslijst wordt alle verkeer dat niet expliciet is toegestaan, geweigerd.

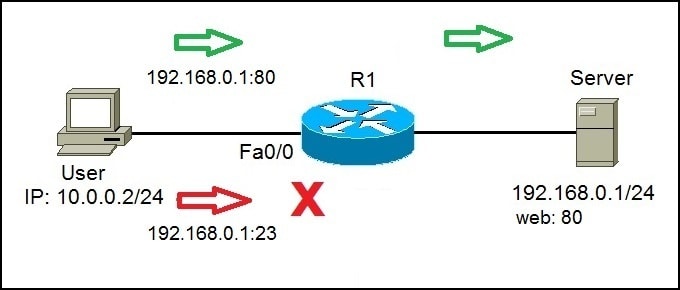

Aan de rechterkant hebben we een Server die dient als webserver, luisterend op poort 80. We moeten de gebruiker toegang geven tot de websites op S1 (poort 80), maar we moeten ook andere vormen van toegang weigeren.

Eerst moeten we verkeer van de gebruiker naar poort 80 van de server toestaan. Dat kunnen we doen met het volgende commando:

![]()

Door het sleutelwoord tcp te gebruiken, kunnen we pakketten filteren op de bron- en bestemmingspoort. In het bovenstaande voorbeeld hebben we verkeer toegestaan van 10.0.0.2 (werkstation van de gebruiker) naar 192.168.0.1 (server) op poort 80. Het laatste deel van het statement, eq 80, specificeert de bestemmingspoort van 80.

Omdat aan het eind van elke toegangslijst een impliciete deny all statement staat, hoeven we geen statement meer te definiëren. Na het toepassen van een toegangslijst, zal alle verkeer dat niet afkomstig is van 10.0.0.2 en gaat naar 192.168.0.1, poort 80 worden geweigerd.

We moeten de toegangslijst toepassen op de interface:

![]()

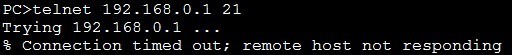

We kunnen controleren of onze configuratie succesvol was door te proberen de server te benaderen vanaf het werkstation van de gebruiker met behulp van verschillende methoden. De ping zal bijvoorbeeld mislukken:

Telnetting naar poort 21 zal mislukken:

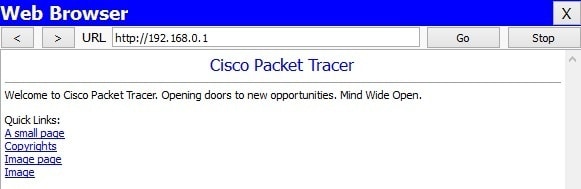

Het zal echter wel mogelijk zijn om toegang te krijgen tot Server op poort 80 met behulp van onze browser: