În această postare veți învăța cum să găsiți sursa de blocare a conturilor în Active Directory.

Vă voi arăta două metode, prima folosește PowerShell, iar a doua este un instrument GUI pe care l-am creat și care face foarte ușoară deblocarea conturilor de utilizator și găsirea sursei de blocare.

Utilizatorii care își blochează conturile este o problemă frecventă, este chiar unul dintre cele mai importante apeluri la serviciul de asistență.

Ceea ce este frustrant este atunci când deblocați un cont de utilizator și acesta continuă să se blocheze la întâmplare. Utilizatorul ar putea fi conectat la mai multe dispozitive (telefon, calculator, aplicație și așa mai departe) și atunci când își schimbă parola va cauza probleme de blocare continuă.

Acest ghid vă va ajuta să depistați sursa acestor blocări.

Veziți-l:

- Tutorial video

- Metoda 1: Utilizarea PowerShell pentru a găsi sursa blocării conturilor

- Pasul 1: Activarea auditului

- Pasul 2: Găsiți controlerul de domeniu cu rol de emulator PDC

- Pasul 3: Găsirea ID-ului de eveniment 4740 folosind PowerShell

- Metoda 2: Utilizarea instrumentului User Unlock GUI Tool pentru a găsi sursa blocajelor de cont

Tutorial video

Dacă nu vă plac tutorialele video sau doriți mai multe detalii, atunci continuați să citiți instrucțiunile de mai jos.

Metoda 1: Utilizarea PowerShell pentru a găsi sursa blocării conturilor

Atât PowerShell cât și instrumentul GUI au nevoie ca auditul să fie activat înainte ca controlorii de domeniu să înregistreze orice informație utilă.

Pasul 1: Activarea auditului

Evenimentul ID 4740 trebuie activat astfel încât să fie blocat de fiecare dată când un utilizator este blocat. Acest ID de eveniment va conține computerul sursă al blocării.

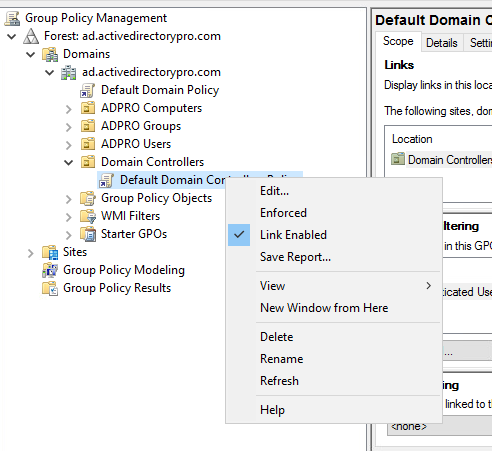

1. Deschideți consola Group Policy Management. Aceasta poate fi de pe controlerul de domeniu sau de pe orice computer care are instrumentele RSAT instalate.

2. Modificați Default Domain Controllers Policy

Browse to the Default Domain Controllers Policy, faceți clic dreapta și selectați edit.

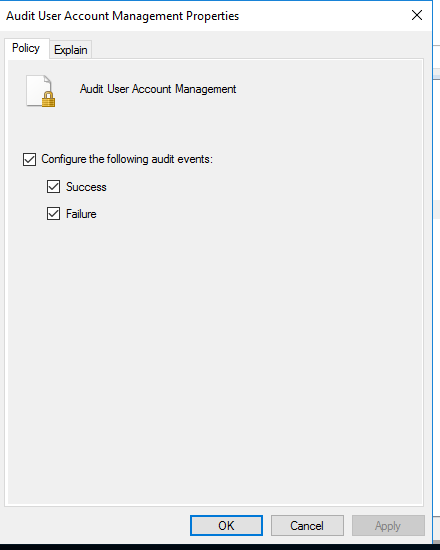

3. Modificați configurația politicii de audit avansat

Browse to computer configuration -> Security Settings -> Advanced Audit Policy Configuration -> Audit Policies -> Account Management

Activați succesul și eșecul pentru politica „Audit User Account Management”.

Auditul este acum activat și evenimentul 4740 va fi înregistrat în jurnalele evenimentelor de securitate atunci când un cont este blocat.

Pasul 2: Găsiți controlerul de domeniu cu rol de emulator PDC

Dacă aveți un singur controler de domeniu (rușine să vă fie), atunci puteți sări la pasul următor… sperăm că aveți cel puțin doi DC.

Dc-ul cu rol de emulator PDC va înregistra fiecare blocare de cont cu un ID de eveniment 4740.

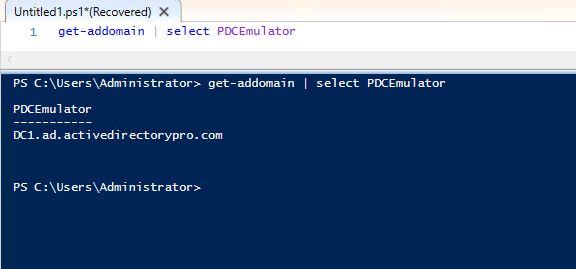

Pentru a găsi DC-ul care are rolul PDCEmulator rulați această comandă PowerShell

get-addomain | select PDCEmulator

Pasul 3: Găsirea ID-ului de eveniment 4740 folosind PowerShell

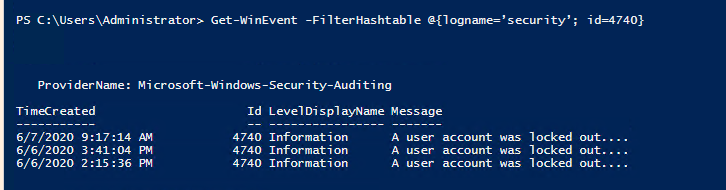

Toate detaliile de care aveți nevoie se află în evenimentul 4740. Acum, că știți ce DC deține rolul pdcemulator, puteți filtra jurnalele pentru acest eveniment.

Pe DC care deține rolul PDCEmulator deschideți PowerShell și rulați această comandă

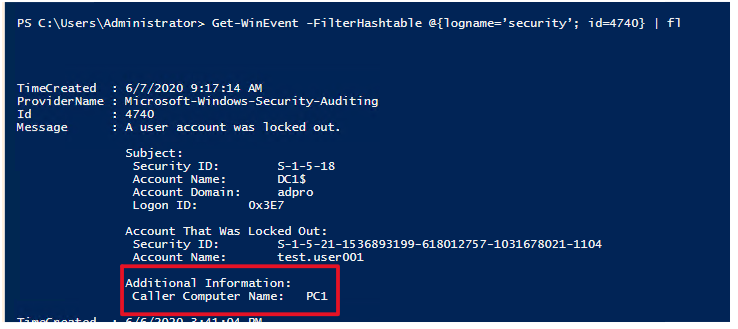

Get-WinEvent -FilterHashtable @{logname='security'; id=4740}

Aceasta va căuta în jurnalele de evenimente de securitate evenimentul ID 4740. Dacă aveți blocaje de cont, ar trebui să apară o listă ca cea de mai jos.

Pentru a afișa detaliile acestor evenimente și pentru a obține sursa blocajului, utilizați această comandă.

Get-WinEvent -FilterHashtable @{logname='security'; id=4740} | fl

Aceasta va afișa numele calculatorului apelant al blocajului. Aceasta este sursa blocării contului de utilizator.

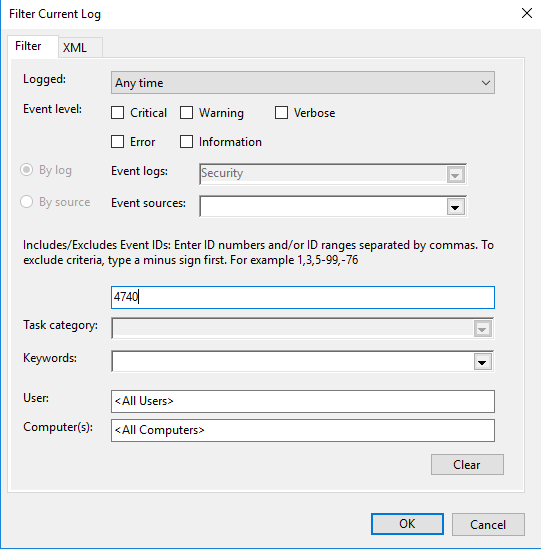

Puteți, de asemenea, să deschideți jurnalul de evenimente și să filtrați evenimentele pentru 4740

Aceasta este pentru metoda 1.

Deși această metodă funcționează, este nevoie de câțiva pași manuali și poate consuma mult timp. De asemenea, este posibil să aveți personal care nu este familiarizat cu PowerShell și trebuie să execute alte funcții, cum ar fi deblocarea sau resetarea contului de utilizator.

De aceea am creat instrumentul Active Directory User Unlock GUI. Acest instrument face ca personalul să găsească foarte ușor toți utilizatorii blocați și sursa de blocare a conturilor.

Veziți pașii de mai jos pentru utilizarea instrumentului GUI de deblocare.

Metoda 2: Utilizarea instrumentului User Unlock GUI Tool pentru a găsi sursa blocajelor de cont

Am creat acest instrument pentru a face super ușor pentru orice membru al personalului să deblocheze conturile, să reseteze parolele și să găsească sursa blocajelor de cont.

La fel ca PowerShell, acest instrument necesită ca auditul să fie activat pentru Account Management. Consultați pașii de mai sus pentru activarea acestor jurnale de audit.

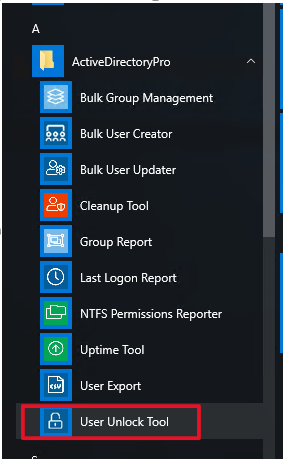

1. Deschideți User Unlock Tool

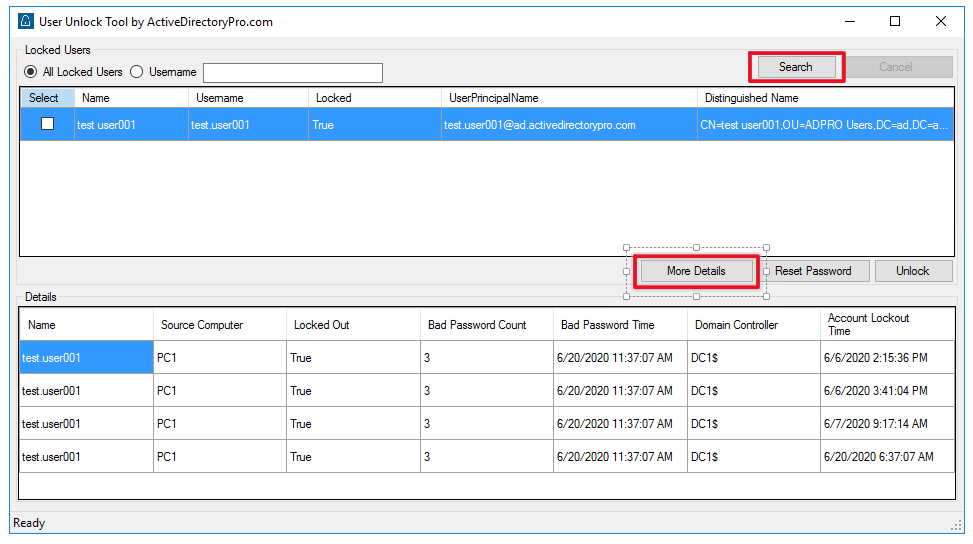

2. Faceți clic pe butonul Search Button, apoi faceți clic pe more details

Acesta este tot ce trebuie făcut.

Acum veți vedea o listă cu momentele în care contul a fost blocat și computerul sursă.

În plus, puteți debloca contul și reseta parola, toate dintr-un singur instrument. Instrumentul va afișa toate conturile blocate, puteți selecta un singur cont sau mai multe conturi de deblocat.

Instrumentul de deblocare a utilizatorului este inclus în pachetul meu AD Pro Toolkit, acesta este un pachet de 10 instrumente pentru a ajuta la simplificarea și automatizarea sarcinilor AD de rutină.

Sper că ați găsit acest articol util. Dacă aveți întrebări sau comentarii, anunțați-mă prin postarea unui comentariu mai jos.

Instrument recomandat: SolarWinds Server & Application Monitor

![]()

Acest utilitar a fost conceput pentru a monitoriza Active Directory și alte servicii critice cum ar fi DNS & DHCP. Acesta va depista rapid problemele controlerului de domeniu, va preveni eșecurile de replicare, va urmări încercările eșuate de logare și multe altele.

Ce-mi place cel mai mult la SAM este panoul de bord ușor de utilizat și funcțiile de alertă. De asemenea, are capacitatea de a monitoriza mașinile virtuale și stocarea.

Download Your Free Trial Here

.