I det här inlägget kommer du att lära dig att hitta källan till kontolåsningar i Active Directory.

Jag kommer att visa dig två metoder, den första använder PowerShell och den andra är ett GUI-verktyg som jag har skapat och som gör det superenkelt att låsa upp användarkonton och hitta källan till låsningen.

Användare som låser sina konton är ett vanligt problem, det är ett av de vanligaste samtalen till helpdesk.

Vad som är frustrerande är när du låser upp ett användarkonto och det fortsätter att låsas slumpmässigt. Användaren kan vara inloggad på flera enheter (telefon, dator, program och så vidare) och när de ändrar sitt lösenord orsakar det pågående låsningsproblem.

Den här guiden hjälper dig att spåra källan till dessa låsningar.

Kolla in:

- Videohandledning

- Metod 1: Använda PowerShell för att hitta källan till kontolåsningar

- Steg 1: Aktivera granskning

- Steg 2: Hitta domänkontrollanten med PDC-emulatorrollen

- Steg 3: Hitta händelse-ID 4740 med hjälp av PowerShell

- Metod 2: Användning av verktyget User Unlock GUI Tool för att hitta källan till kontolåsningar

Videohandledning

Om du inte gillar videohandledningar eller vill ha mer information, fortsätt läsa instruktionerna nedan.

Metod 1: Använda PowerShell för att hitta källan till kontolåsningar

Både PowerShell- och GUI-verktyget behöver aktiverad granskning innan domänkontrollanterna loggar någon användbar information.

Steg 1: Aktivera granskning

Händelse-ID 4740 måste aktiveras så att det låses när som helst när en användare låses ut. Detta händelse-ID kommer att innehålla källdatorn för låsningen.

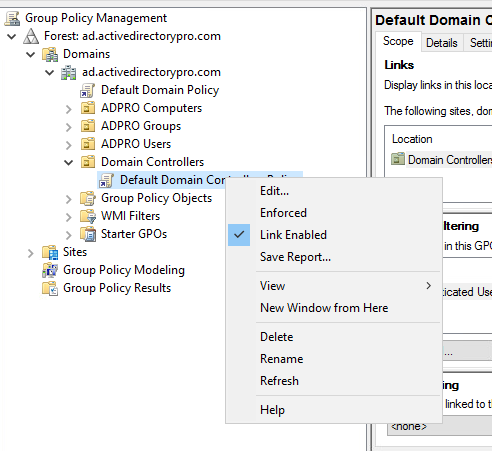

1. Öppna konsolen för hantering av grupprinciper. Detta kan vara från domänkontrollanten eller någon dator som har RSAT-verktygen installerade.

2. Ändra principen Default Domain Controllers Policy

Bläddra till principen Default Domain Controllers Policy, högerklicka och välj redigera.

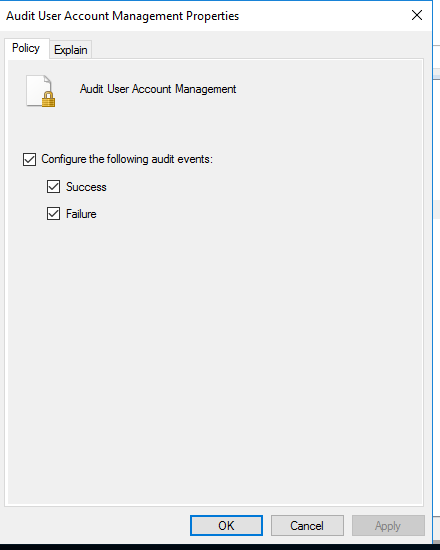

3. Ändra konfigurationen av den avancerade granskningspolicyn

Bläddra till datorkonfiguration -> Säkerhetsinställningar -> Konfigurationen av den avancerade granskningspolicyn -> Granskningsprinciper -> Kontohantering

Aktivera framgång och misslyckande för policyn ”Granskning av hantering av användarkonton”.

Auditering är nu aktiverad och händelse 4740 kommer att loggas i loggarna för säkerhetshändelser när ett konto är låst.

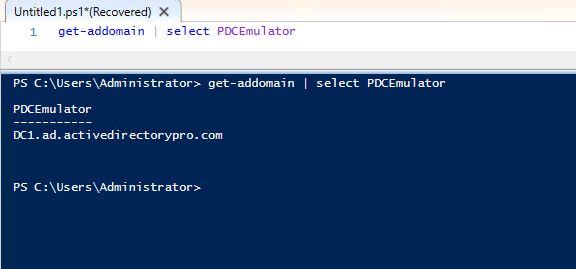

Steg 2: Hitta domänkontrollanten med PDC-emulatorrollen

Om du har en enda domänkontrollant (skäms på dig) kan du hoppa över till nästa steg… förhoppningsvis har du minst två DC:er.

Den DC med PDC-emulatorrollen kommer att registrera varje kontolåsning med händelse-ID 4740.

För att hitta den DC som har PDCEmulatorrollen kör du det här PowerShell-kommandot

get-addomain | select PDCEmulator

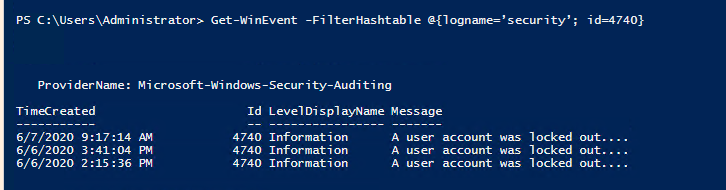

Steg 3: Hitta händelse-ID 4740 med hjälp av PowerShell

Alla detaljer du behöver finns i händelse 4740. Nu när du vet vilken DC som innehar pdcemulator-rollen kan du filtrera loggarna efter den här händelsen.

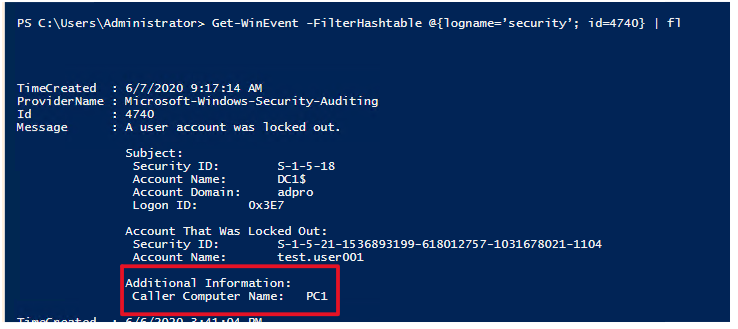

På den DC som innehar PDCEmulator-rollen öppnar du PowerShell och kör det här kommandot

Get-WinEvent -FilterHashtable @{logname='security'; id=4740}

Detta kommer att söka i säkerhetshändelseloggarna efter händelse-ID 4740. Om du har några kontolåsningar bör du få en lista som nedan.

Om du vill visa detaljerna för dessa händelser och få fram källan till låsningen använder du det här kommandot.

Get-WinEvent -FilterHashtable @{logname='security'; id=4740} | fl

Det här kommer att visa namnet på den dator som ringer in för låsningen. Detta är källan till användarkontolåsningen.

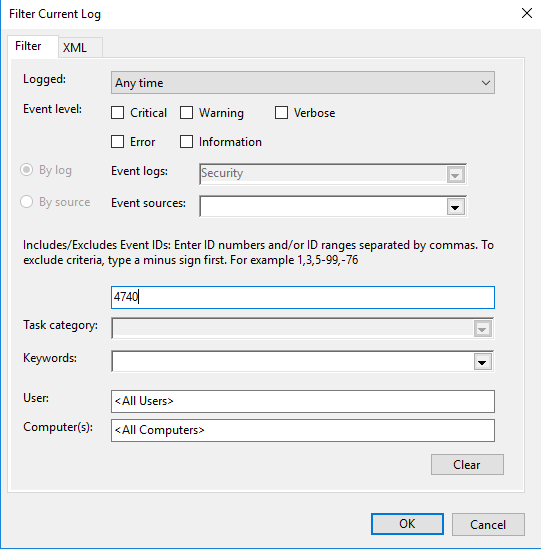

Du kan också öppna händelseloggen och filtrera händelserna för 4740

Det var allt för metod 1.

Men även om den här metoden fungerar så tar den några manuella steg och kan vara tidskrävande. Du kanske också har personal som inte är bekant med PowerShell och behöver utföra andra funktioner som att låsa upp eller återställa användarkontot.

Det är därför jag skapade GUI-verktyget Active Directory User Unlock. Det här verktyget gör det superenkelt för personalen att hitta alla låsta användare och källan till kontolåsningen.

Kontrollera stegen nedan för att använda verktyget för upplåsning av GUI-verktyget.

Metod 2: Användning av verktyget User Unlock GUI Tool för att hitta källan till kontolåsningar

Jag skapade det här verktyget för att göra det superenkelt för alla anställda att låsa upp konton, återställa lösenord och hitta källan till kontolåsningar.

Samma som PowerShell kräver det här verktyget att revisionen är aktiverad för kontohantering. Se stegen ovan för att aktivera dessa granskningsloggar.

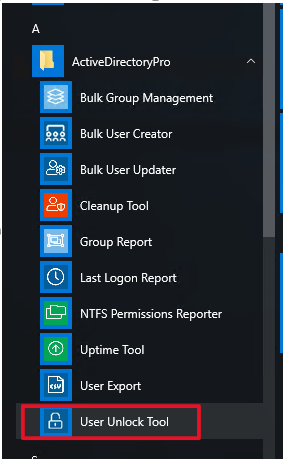

1. Öppna verktyget User Unlock Tool

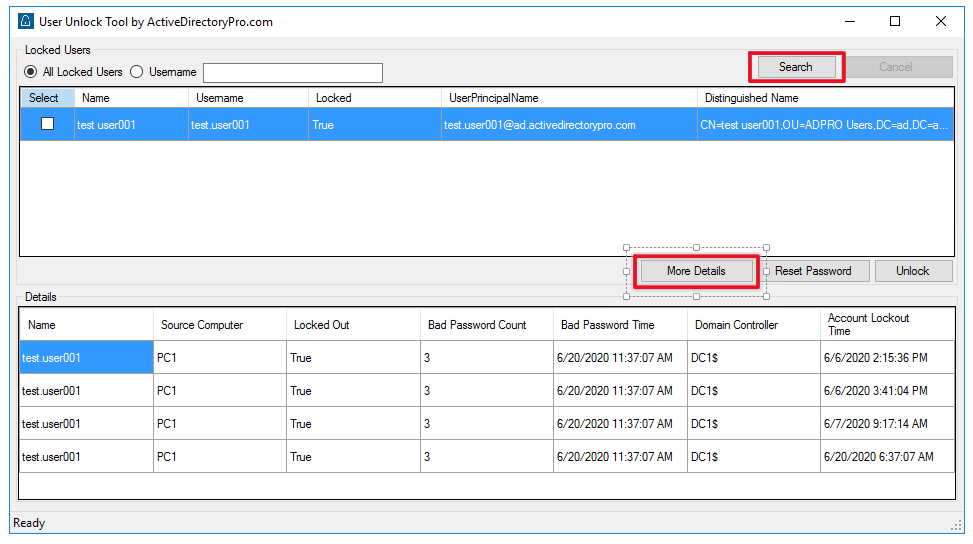

2. Klicka på knappen Search (Sök) och klicka sedan på more details

Det är allt.

Du kommer nu att se en lista över hur många gånger kontot har varit utelåst och källdatorn.

Det går dessutom att låsa upp kontot och återställa lösenordet med ett verktyg. Verktyget visar alla låsta konton, du kan välja ett enskilt konto eller flera konton att låsa upp.

Verktyget för att låsa upp användaren ingår i mitt AD Pro Toolkit-paket, detta är ett paket med 10 verktyg som hjälper till att förenkla och automatisera rutinmässiga AD-uppgifter.

Jag hoppas att du fann den här artikeln användbar. Om du har frågor eller kommentarer låt mig veta genom att skicka en kommentar nedan.

Rekommenderat verktyg: SolarWinds Server & Application Monitor

![]()

Detta verktyg har utformats för att övervaka Active Directory och andra kritiska tjänster som DNS & DHCP. Det kommer snabbt att upptäcka problem med domänkontrollanter, förhindra replikeringsfel, spåra misslyckade inloggningsförsök och mycket mer.

Vad jag gillar bäst med SAM är dess lättanvända instrumentpanel och varningsfunktioner. Den har också möjlighet att övervaka virtuella maskiner och lagring.

Ladda ner din kostnadsfria testversion här