Um bei der Anpassung an einen bestimmten Netzwerkverkehr präziser zu sein, werden erweiterte Zugriffslisten verwendet. Erweiterte Zugriffslisten sind schwieriger zu konfigurieren und benötigen mehr Rechenzeit als die Standardzugriffslisten, aber sie ermöglichen eine viel feinere Kontrolle.

Mit erweiterten Zugriffslisten können Sie zusätzliche Paketinformationen auswerten, wie zum Beispiel:

- Quell- und Ziel-IP-Adresse

- Typ des TCP/IP-Protokolls (TCP, UDP, IP…)

- Quell- und Ziel-Port-Nummern

Zwei Schritte sind erforderlich, um eine erweiterte Zugriffsliste zu konfigurieren:

1. Konfigurieren Sie eine erweiterte Zugriffsliste mit folgendem Befehl:

(config) access list NUMBER permit|deny IP_PROTOCOL SOURCE_ADDRESS WILDCARD_MASK DESTINATION_ADDRESS WILDCARD_MASK PROTOCOL_INFORMATION

2. Wenden Sie eine Zugriffsliste mit folgendem Befehl auf eine Schnittstelle an:

(config) ip access-group ACL_NUMBER in | out

Erweiterte Zugriffslistennummern liegen in Bereichen von 100 bis 199 und von 2000 bis 2699. Sie sollten erweiterte ACLs immer so nah wie möglich an der Quelle der auszuwertenden Pakete platzieren.

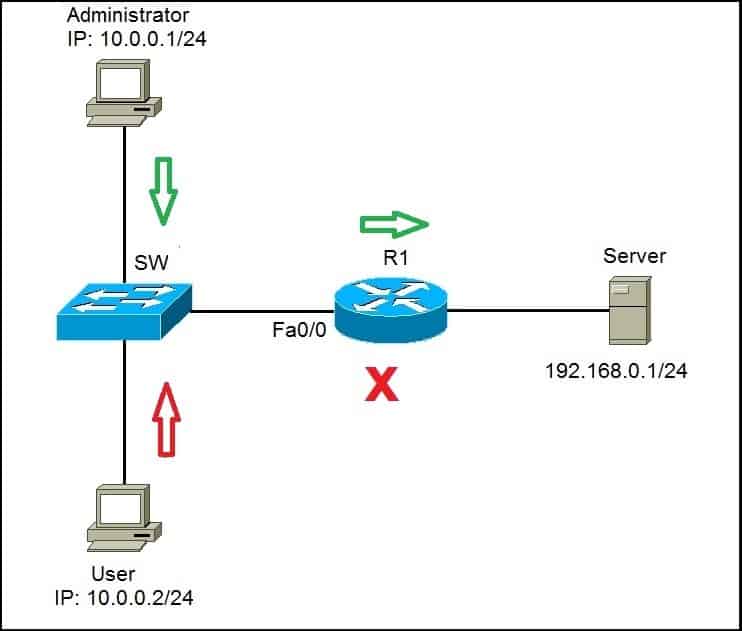

Um das Konzept der erweiterten Zugriffslisten besser zu verstehen, betrachten Sie das folgende Beispiel:

Wir wollen der Workstation des Administrators (10.0.0.1/24) uneingeschränkten Zugriff auf den Server (192.168.0.1/24) ermöglichen. Wir werden auch jede Art von Zugriff auf den Server von der Workstation des Benutzers (10.0.0.2/24) verweigern.

Zunächst erstellen wir eine Anweisung, die der Workstation des Administrators den Zugriff auf den Server erlaubt:

![]()

Nächstens müssen wir eine Anweisung erstellen, die der Workstation des Benutzers den Zugriff auf den Server verweigert:

![]()

Zuletzt müssen wir die Zugriffsliste auf die Schnittstelle Fa0/0 auf R1 anwenden:

![]()

Damit wird der Router gezwungen, alle Pakete, die auf Fa0/0 eingehen, auszuwerten. Wenn der Administrator versucht, auf den Server zuzugreifen, wird der Verkehr aufgrund der ersten Anweisung zugelassen. Wenn jedoch der Benutzer versucht, auf den Server zuzugreifen, wird der Datenverkehr aufgrund der zweiten ACL-Anweisung verboten.

Am Ende jeder Zugriffsliste befindet sich eine explizite „deny all“-Anweisung, so dass die zweite ACL-Anweisung nicht wirklich notwendig war. Nach der Anwendung einer Zugriffsliste wird jeder Verkehr, der nicht explizit erlaubt ist, verweigert.

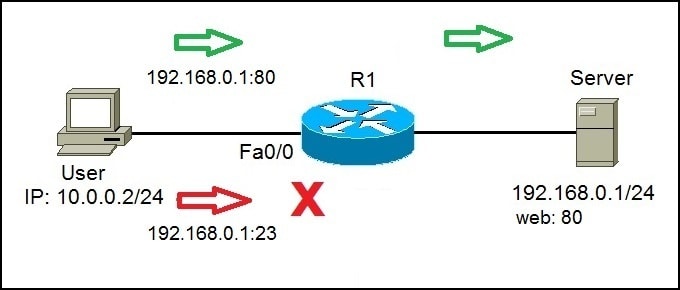

Auf der rechten Seite haben wir einen Server, der als Webserver dient und auf Port 80 hört. Wir müssen dem Benutzer den Zugriff auf Websites auf S1 (Port 80) erlauben, aber auch andere Arten des Zugriffs verweigern.

Zunächst müssen wir den Verkehr vom Benutzer zum Server-Port 80 erlauben. Das können wir mit dem folgenden Befehl tun:

![]()

Mit dem Schlüsselwort tcp können wir Pakete nach Quell- und Zielport filtern. Im obigen Beispiel haben wir den Datenverkehr von 10.0.0.2 (Arbeitsstation des Benutzers) nach 192.168.0.1 (Server) auf Port 80 zugelassen. Der letzte Teil der Anweisung, eq 80, gibt den Zielport 80 an.

Da am Ende jeder Zugriffsliste eine implizite deny all-Anweisung steht, brauchen wir keine weitere Anweisung zu definieren. Nach der Anwendung einer Zugriffsliste wird jeder Datenverkehr, der nicht von 10.0.0.2 ausgeht und zu 192.168.0.1, Port 80, geht, verweigert.

Wir müssen die Zugriffsliste auf die Schnittstelle anwenden:

![]()

Wir können überprüfen, ob unsere Konfiguration erfolgreich war, indem wir versuchen, von der Workstation des Benutzers aus mit verschiedenen Methoden auf den Server zuzugreifen. Zum Beispiel wird der Ping fehlschlagen:

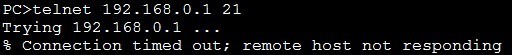

Das Telnetting zum Port 21 wird fehlschlagen:

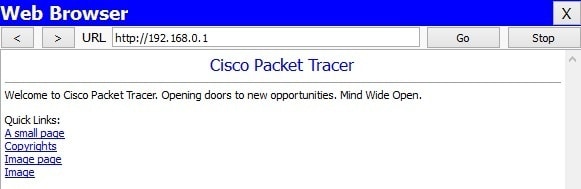

Jedoch werden wir in der Lage sein, mit unserem Browser auf den Server an Port 80 zuzugreifen: