In diesem Beitrag erfahren Sie, wie man die Quelle von Kontosperren in Active Directory findet.

Ich zeige Ihnen zwei Methoden, die erste verwendet PowerShell und die zweite ist ein GUI-Tool, das ich erstellt habe, das es super einfach macht, Benutzerkonten zu entsperren und die Quelle der Sperre zu finden.

Benutzer, die ihre Konten sperren, sind ein häufiges Problem, das zu den häufigsten Anrufen beim Helpdesk gehört.

Was frustrierend ist, ist, wenn Sie ein Benutzerkonto entsperren und es immer wieder zufällig gesperrt wird. Der Benutzer könnte bei mehreren Geräten angemeldet sein (Telefon, Computer, Anwendung usw.), und wenn er sein Passwort ändert, führt dies zu ständigen Sperren.

Diese Anleitung hilft Ihnen, die Ursache für diese Sperren aufzuspüren.

Sehen Sie sich das an:

- Video-Tutorial

- Methode 1: PowerShell verwenden, um die Quelle von Kontosperrungen zu finden

- Schritt 1: Aktivieren der Überwachung

- Schritt 2: Finden Sie den Domänencontroller mit der PDC-Emulatorrolle

- Schritt 3: Finden der Ereignis-ID 4740 mit PowerShell

- Methode 2: Verwenden des GUI-Tools zum Entsperren von Benutzern, um die Quelle von Kontosperrungen zu finden

Video-Tutorial

Wenn Sie keine Video-Tutorials mögen oder mehr Details wünschen, dann lesen Sie die Anweisungen unten weiter.

Methode 1: PowerShell verwenden, um die Quelle von Kontosperrungen zu finden

Beide, die PowerShell und das GUI-Tool, müssen die Überwachung aktivieren, bevor die Domänencontroller nützliche Informationen protokollieren.

Schritt 1: Aktivieren der Überwachung

Die Ereignis-ID 4740 muss aktiviert werden, damit sie jedes Mal gesperrt wird, wenn ein Benutzer gesperrt wird. Diese Ereignis-ID enthält den Quellcomputer der Sperrung.

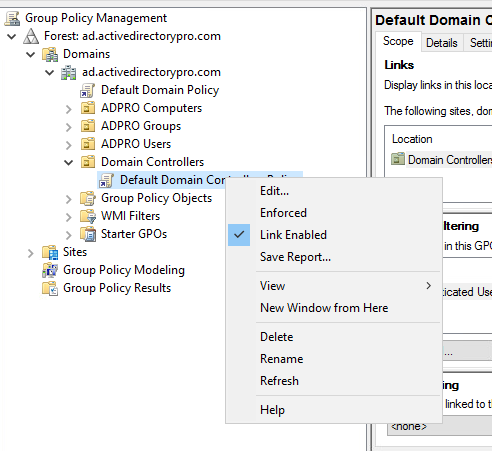

1. Öffnen Sie die Konsole für die Gruppenrichtlinienverwaltung. Dies kann vom Domänencontroller oder von einem beliebigen Computer aus geschehen, auf dem die RSAT-Tools installiert sind.

2. Ändern Sie die Standard-Domänencontroller-Richtlinie

Suchen Sie die Standard-Domänencontroller-Richtlinie, klicken Sie mit der rechten Maustaste und wählen Sie „Bearbeiten“.

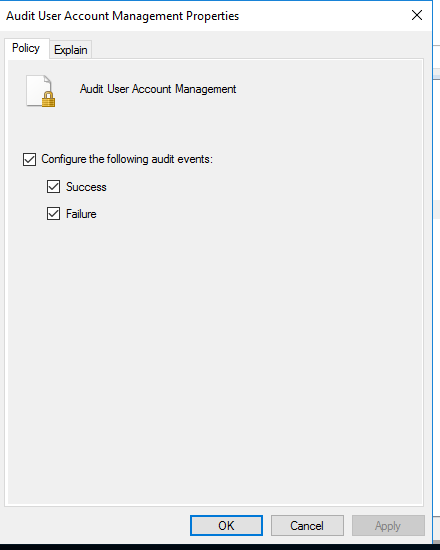

3. Ändern Sie die Konfiguration der erweiterten Überprüfungsrichtlinie

Browsen Sie zu Computerkonfiguration -> Sicherheitseinstellungen -> Erweiterte Überprüfungsrichtlinienkonfiguration -> Überprüfungsrichtlinien -> Kontoverwaltung

Aktivieren Sie Erfolg und Misserfolg für die Richtlinie „Benutzerkontenverwaltung überprüfen“.

Die Überwachung ist nun eingeschaltet und das Ereignis 4740 wird in den Sicherheitsereignisprotokollen protokolliert, wenn ein Konto gesperrt wird.

Schritt 2: Finden Sie den Domänencontroller mit der PDC-Emulatorrolle

Wenn Sie nur einen einzigen Domänencontroller haben (Schande über Sie), dann können Sie den nächsten Schritt überspringen…hoffentlich haben Sie mindestens zwei DCs.

Der DC mit der PDC-Emulator-Rolle zeichnet jede Kontosperrung mit der Ereignis-ID 4740 auf.

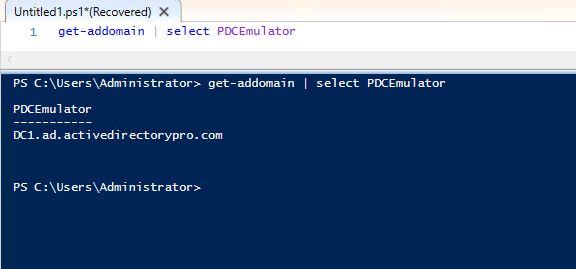

Um den DC mit der PDCEmulator-Rolle zu finden, führen Sie diesen PowerShell-Befehl aus

get-addomain | select PDCEmulator

Schritt 3: Finden der Ereignis-ID 4740 mit PowerShell

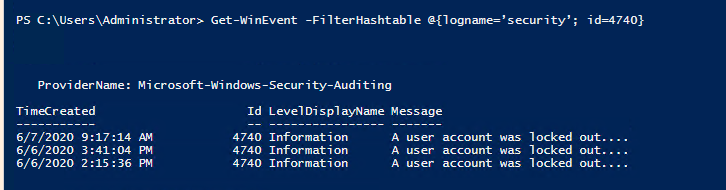

Alle Details, die Sie benötigen, finden Sie in Ereignis 4740. Da Sie nun wissen, welcher DC die PDCEmulator-Rolle innehat, können Sie die Protokolle nach diesem Ereignis filtern.

Öffnen Sie auf dem DC mit der PDCEmulator-Rolle PowerShell und führen Sie den folgenden Befehl aus

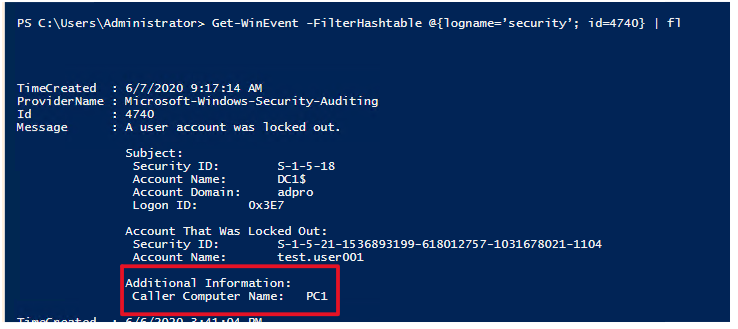

Get-WinEvent -FilterHashtable @{logname='security'; id=4740}

Damit werden die Sicherheitsereignisprotokolle nach der Ereignis-ID 4740 durchsucht. Wenn Sie Kontosperren haben, sollten Sie eine Liste wie unten sehen.

Um die Details dieser Ereignisse anzuzeigen und die Quelle der Sperre zu erhalten, verwenden Sie diesen Befehl.

Get-WinEvent -FilterHashtable @{logname='security'; id=4740} | fl

Damit wird der Name des aufrufenden Computers der Sperre angezeigt. Dies ist die Quelle der Sperrung des Benutzerkontos.

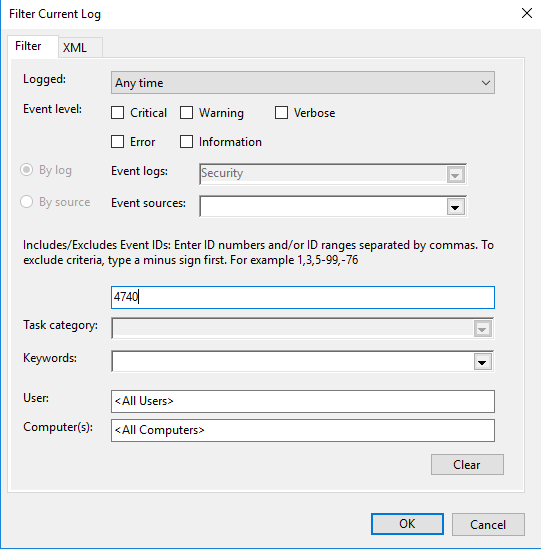

Sie können auch das Ereignisprotokoll öffnen und die Ereignisse nach 4740

Das war’s zu Methode 1.

Obwohl diese Methode funktioniert, erfordert sie einige manuelle Schritte und kann zeitaufwendig sein. Vielleicht haben Sie auch Mitarbeiter, die mit PowerShell nicht vertraut sind und andere Funktionen wie das Entsperren oder Zurücksetzen des Benutzerkontos durchführen müssen.

Deshalb habe ich das Active Directory User Unlock GUI Tool entwickelt. Mit diesem Tool können Mitarbeiter ganz einfach alle gesperrten Benutzer und die Quelle der Kontosperrungen finden.

Schauen Sie sich die folgenden Schritte zur Verwendung des Unlock Gui Tools an.

Methode 2: Verwenden des GUI-Tools zum Entsperren von Benutzern, um die Quelle von Kontosperrungen zu finden

Ich habe dieses Tool erstellt, um es jedem Mitarbeiter zu erleichtern, Konten zu entsperren, Kennwörter zurückzusetzen und die Quelle von Kontosperrungen zu finden.

Gleich wie PowerShell erfordert dieses Tool, dass die Überwachung für die Kontoverwaltung aktiviert wird. Siehe die obigen Schritte zum Aktivieren dieser Prüfprotokolle.

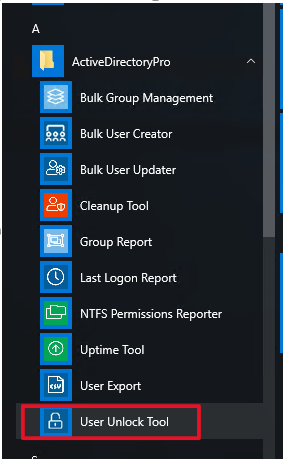

1. Öffnen Sie das Tool zum Entsperren von Benutzern

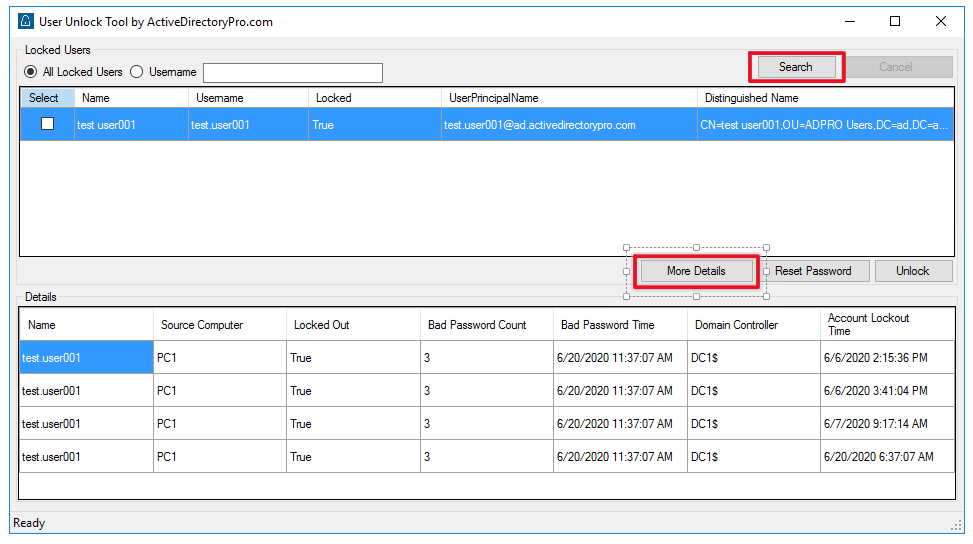

2. Klicken Sie auf die Schaltfläche „Suchen“ und dann auf „Weitere Details“

Das ist alles.

Sie sehen nun eine Liste der Zeiten, in denen das Konto gesperrt war, und den Quellcomputer.

Zudem können Sie das Konto entsperren und das Kennwort zurücksetzen – alles mit einem Tool. Das Tool zeigt alle gesperrten Konten an, Sie können ein einzelnes Konto oder mehrere Konten zum Entsperren auswählen.

Das Tool zum Entsperren des Benutzers ist in meinem AD Pro Toolkit Bundle enthalten, dies ist ein Bundle mit 10 Tools, die helfen, routinemäßige AD-Aufgaben zu vereinfachen und zu automatisieren.

Ich hoffe, Sie fanden diesen Artikel nützlich. Wenn Sie Fragen oder Kommentare haben, lassen Sie es mich wissen, indem Sie unten einen Kommentar schreiben.

Empfohlenes Tool: SolarWinds Server & Application Monitor

![]()

Dieses Tool wurde entwickelt, um Active Directory und andere kritische Dienste wie DNS & DHCP zu überwachen. Es erkennt schnell Probleme mit Domänencontrollern, verhindert Replikationsfehler, verfolgt fehlgeschlagene Anmeldeversuche und vieles mehr.

Was mir an SAM am besten gefällt, ist das einfach zu bedienende Dashboard und die Alarmierungsfunktionen. Es bietet auch die Möglichkeit, virtuelle Maschinen und Speicher zu überwachen.

Laden Sie hier Ihre kostenlose Testversion herunter