În ultimii doi ani, conceptul de autentificare cu doi factori (2FA), multă vreme apanajul tocilarilor, a ajuns în rândul publicului larg. Cu toate acestea, discuțiile se limitează încă în mare parte la utilizarea 2FA pentru parolele de unică folosință prin SMS. Este trist să spunem că aceasta nu este cea mai fiabilă opțiune. Iată de ce:

- Este ușor să tragi cu ochiul la parolele trimise prin SMS dacă notificările de pe ecranul de blocare sunt activate.

- Chiar dacă notificările sunt dezactivate, o cartelă SIM poate fi scoasă și instalată într-un alt smartphone, oferind acces la mesajele SMS cu parole.

- Mesajele SMS cu parole pot fi interceptate de un troian care se ascunde în interiorul smartphone-ului.

- Utilizând diverse tactici subterane (persuasiune, mită etc.), infractorii pot face rost de o cartelă SIM nouă cu numărul victimei de la un magazin de telefonie mobilă. Mesajele SMS vor ajunge apoi pe această cartelă, iar telefonul victimei va fi deconectat de la rețea.

- Mesajele SMS cu parole pot fi interceptate printr-un defect de bază în protocolul SS7 utilizat pentru transmiterea mesajelor.

Rețineți că și cea mai tehnologizată și mai laborioasă dintre metodele de furt de parole SMS de mai sus (exploatarea SS7) a fost deja utilizată în practică. Restul este rutină zilnică pentru băieții răi. Acestea fiind spuse, nu avem de-a face cu ipoteze, ci cu o amenințare reală.

În general, parolele SMS nu sunt foarte sigure, iar uneori sunt foarte nesigure. Așa că are sens să scrutam orizontul pentru alternative atunci când vine vorba de 2FA, care este subiectul de astăzi.

- Coduri unice într-un fișier sau pe hârtie

- Există o aplicație și pentru asta: Aplicații de autentificare

- Cum funcționează aplicațiile autentificatoare

- Compatibilitatea aplicațiilor și serviciilor 2FA

- Cele mai bune aplicații pentru autentificarea cu doi factori

- 1. Google Authenticator

- 2. Duo Mobile

- 3. Microsoft Authenticator

- 4. FreeOTP

- 5. Authy

- 6. Yandex.Key

- Autentificatoare hardware FIDO U2F: YubiKey și alții

- Cum funcționează token-urile FIDO U2F

- Ce tipuri de dispozitive U2F există

- Ce să alegeți: SMS, aplicație sau YubiKey?

Coduri unice într-un fișier sau pe hârtie

Cel mai simplu mod de a înlocui parolele unice bazate pe SMS este de a folosi, da, parole unice, dar pregătite din timp. Nu este cea mai rea opțiune, mai ales pentru serviciile la care vă conectați rar. Chiar și pentru bunul și bătrânul Facebook, această metodă s-ar putea să fie bună, mai ales ca plan de rezervă.

Este destul de simplu: La cerere, serviciul generează și afișează o duzină de coduri de unică folosință care pot fi folosite ulterior pentru a autentifica o autentificare. Aceste coduri pot fi tipărite sau mâzgălite și puse într-un seif. Sau, și mai simplu, ele pot fi salvate în notițe criptate într-un manager de parole.

Nu este atât de important dacă codurile sunt păstrate în format fizic sau digital – ceea ce contează este ca ele (1) să nu se piardă și (2) să nu poată fi furate.

Există o aplicație și pentru asta: Aplicații de autentificare

În afară de toate „cele” din această propoziție, un set de coduri generate o singură dată are un dezavantaj: Mai devreme sau mai târziu se va termina și s-ar putea să rămâneți fără coduri în cel mai nepotrivit moment. Din fericire, există o modalitate mai bună: Codurile unice pot fi generate din mers cu ajutorul unei aplicații autentificatoare mici și (de obicei) foarte simple.

Cum funcționează aplicațiile autentificatoare

Este foarte ușor să folosiți aplicațiile 2FA. Iată ce trebuie să faceți:

- Instalați aplicația autentificatoare pe smartphone-ul dumneavoastră,

- Accesați la setările de securitate ale serviciului cu care doriți să utilizați aplicația,

- Selectați 2FA (presupunând că există această opțiune); serviciul vă va arăta un cod QR care poate fi scanat direct în aplicația 2FA,

- Scanați codul cu aplicația – aceasta va începe să genereze un nou cod unic la fiecare 30 de secunde.

Codurile sunt create pe baza unei chei (cunoscută doar de dvs. și de server) și a timpului curent, rotunjit la 30 de secunde. Ambele componente sunt aceleași pentru dumneavoastră și pentru serviciu, astfel încât codurile sunt generate în mod sincron. Acest algoritm se numește OATH TOTP (Time-based One-Time Password) și este, de departe, cel mai frecvent utilizat.

Există o alternativă, cunoscută sub numele de OATH HOTP (HMAC-based One-Time Password). În loc de ora curentă, acest algoritm folosește un contor care crește cu 1 pentru fiecare cod nou creat. Dar este rar întâlnit în viața reală, deoarece utilizarea sa complică generarea sincronă a codurilor din partea aplicației și a serviciului. Mai simplu spus, există un risc deloc neglijabil ca numărătorul să o ia razna exact la momentul nepotrivit, iar parola unică să nu funcționeze.

Așa că, OATH TOTP poate fi considerat standardul de facto (deși, oficial, nici măcar nu este un standard, așa cum insistă creatorii în specificație).

Compatibilitatea aplicațiilor și serviciilor 2FA

Marea majoritate a aplicațiilor 2FA utilizează același algoritm, astfel încât oricare poate fi utilizat pentru serviciile care acceptă autentificatori; alegeți.

Desigur, ca în cazul oricărei reguli de bază, există și excepții. Din motive numai de ei știute, unele servicii preferă să își facă propriile aplicații 2FA care funcționează numai pentru ele. Mai mult, serviciile în sine nu funcționează cu alte aplicații în afară de cele proprii.

Acest lucru este deosebit de frecvent în rândul marilor editori de jocuri video: de exemplu, Blizzard Authenticator, Steam Mobile cu Steam Guard încorporat, Wargaming Auth și altele sunt toate incompatibile cu aplicații și servicii terțe. Numai aceste aplicații personalizate pot fi utilizate cu platformele de jocuri relevante.

Acest drum ciudat a fost urmat și de Adobe cu al său Adobe Authenticator, care funcționează numai cu conturi AdobeID. Cu toate acestea, puteți utiliza alte autentificatoare pentru a vă autentifica în AdobeID, așa că nu este deloc clar de ce a fost nevoie de o aplicație separată.

În orice caz, majoritatea companiilor IT normale nu restricționează utilizatorii în alegerea aplicațiilor 2FA. Și chiar dacă o companie decide brusc să își creeze propria aplicație, de cele mai multe ori aceasta poate fi folosită pentru a proteja nu numai propriile conturi, ci și pe cele ale altor servicii.

Simplu, alegeți aplicația de autentificare care vă place cel mai mult din punct de vedere al funcțiilor suplimentare – aceasta va funcționa cu majoritatea serviciilor care, în general, suportă aplicațiile 2FA.

Cele mai bune aplicații pentru autentificarea cu doi factori

Saleta de aplicații 2FA este surprinzător de largă. Căutați „authenticator” în Google Play sau App Store și veți vedea zeci de opțiuni. Nu vă recomandăm să instalați prima aplicație pe care ați pus ochii; s-ar putea să nu fie cea mai sigură. Nu uitați că sunteți pe cale să îi încredințați cheile conturilor dumneavoastră (nu vă va cunoaște parolele, desigur, dar adăugați 2FA deoarece parolele au tendința de a se scurge). În general, merită să optați pentru o aplicație realizată de un dezvoltator important și de încredere.

Deși funcția de bază a tuturor acestor aplicații este aceeași – crearea de coduri unice folosind unul și același algoritm, unii autentificatori au funcții suplimentare sau caracteristici de interfață care ar putea să vă atragă. Iată câteva dintre cele mai interesante opțiuni.

1. Google Authenticator

Platforme acceptate: Android, iOS

![]()

După cum au remarcat toate mediile tehnologice, Google Authenticator este cel mai ușor de utilizat dintre toate aplicațiile 2FA existente. Nici măcar nu are setări. Tot ce vă permite să faceți este să adăugați un nou token (numele dat generatorului de cod pentru un cont individual) sau să ștergeți unul existent. Pentru a copia un cod, tot ce trebuie să faceți este să îl atingeți. Asta e tot!

Cu toate acestea, o astfel de simplitate are un dezavantaj: Dacă nu vă place ceva la interfață sau doriți mai multe funcții, va trebui să instalați o altă aplicație de autentificare.

+ Foarte ușor de utilizat.

2. Duo Mobile

Platforme acceptate: Android, iOS

![]()

Duo Mobile este, de asemenea, extrem de ușor de utilizat, minimalist și lipsit de setări suplimentare. Are un avantaj față de Google Authenticator: Duo Mobile păstrează codurile ascunse în mod implicit – pentru a le vedea, utilizatorul trebuie să atingă token-ul specific. Dacă, la fel ca mine, nu vă place să aveți o grămadă de coduri pentru toate conturile dvs. afișate public de fiecare dată când deschideți autentificatorul, atunci această caracteristică a Duo Mobile este pentru dvs.

+ Hides codes by default.

3. Microsoft Authenticator

Platforme acceptate: Android, iOS

![]()

Microsoft a ales, de asemenea, abordarea fără complicații cu autentificatorul său minimalist. Acestea fiind spuse, Microsoft Authenticator este vizibil mai bogat în funcții decât Google Authenticator. Pentru început, deși toate codurile sunt afișate în mod implicit, fiecare token poate fi configurat separat pentru a fi ascuns.

În al doilea rând, Microsoft Authenticator simplifică semnarea în conturile Microsoft. După ce introduceți parola, tot ce trebuie să faceți este să atingeți butonul din aplicație pentru a confirma autentificarea – și gata, nu mai este nevoie nici măcar să introduceți un cod unic.

+ Poate fi configurat pentru a ascunde codurile.

+ Funcții suplimentare pentru autentificarea în conturile Microsoft.

4. FreeOTP

Platforme acceptate: Android, iOS

![]()

Există patru motive pentru care ați putea alege acest copil de la Red Hat. În primul rând, software-ul este open source. În al doilea rând, este cea mai ușoară aplicație din lista noastră – versiunea pentru iOS are doar 750KB. (Prin comparație, aplicația minimalistă Google Authenticator necesită aproape 14MB, iar aplicația Authy, discutată mai jos, are un enorm 44MB.)

În al treilea rând, aplicația ascunde codurile în mod implicit, afișându-le doar dacă este atins token-ul. În al patrulea rând, dar nu în ultimul rând, FreeOTP vă permite să configurați token-urile foarte flexibil și manual, dacă doriți. Bineînțeles, este acceptată și metoda obișnuită de creare a token-urilor, prin scanarea unui cod QR.

+ Ascunde codurile în mod implicit.

+ Ocupă doar 750KB.

+ Sursă deschisă.

+ Setări maxime la crearea manuală a unui token.

5. Authy

Platforme acceptate: Android, iOS, Windows, macOS, Chrome

![]()

Authy este cea mai fantezistă dintre aplicațiile 2FA, principalul avantaj fiind că toate token-urile sunt stocate în cloud. Acest lucru face posibilă accesarea token-urilor de pe oricare dintre dispozitivele tale. În același timp, simplifică migrarea pe dispozitive noi. Nu este nevoie să reactivați 2FA în fiecare serviciu, astfel încât puteți continua să folosiți token-urile existente.

Token-urile din cloud sunt criptate cu o cheie bazată pe o parolă definită de utilizator, ceea ce înseamnă că datele sunt stocate în siguranță și nu sunt deloc ușor de furat. De asemenea, puteți seta un PIN de autentificare pentru aplicație sau o puteți proteja cu o amprentă digitală, dacă smartphone-ul dvs. este echipat cu scanerul potrivit.

Principalul dezavantaj al Authy este că necesită configurarea unui cont legat de un număr de telefon mobil – în caz contrar, nu va funcționa deloc.

+ Token-urile sunt stocate în cloud, ceea ce permite utilizarea lor pe toate dispozitivele dvs.

+ Migrarea pe alte dispozitive este foarte ușoară din același motiv.

+ Conectarea la aplicație protejată prin PIN sau amprentă.

+ Pe ecran este afișat doar codul pentru ultimul token utilizat.

+ Spre deosebire de alte aplicații, este compatibilă nu numai cu Android și iOS, ci și cu Windows, macOS și Chrome.

– Nu funcționează fără un cont Authy legat de un număr de telefon.

6. Yandex.Key

Platforme acceptate: Android, iOS

![]()

În opinia mea, conceptul din spatele Yandex.Key o face cea mai bună aplicație pentru 2FA. În primul rând, nu necesită înregistrare imediată – puteți începe să o utilizați la fel de ușor ca Google Authenticator. Pe de altă parte, are câteva caracteristici suplimentare disponibile pentru cei care nu sunt timizi în materie de setări.

În primul rând, Yandex.Key poate fi blocat cu un PIN sau cu amprenta digitală. În al doilea rând, vă permite să creați o copie de rezervă protejată prin parolă a token-urilor în cloud-ul Yandex (această etapă necesită un număr de telefon) și să o restaurați pe orice dispozitiv pe care îl utilizați. În mod similar, este posibil să transferați token-urile pe un nou dispozitiv atunci când aveți nevoie să migrați.

Yandex.Key reușește să combine simplitatea Google Authenticator cu funcționalitatea extinsă a Authy, în funcție de ceea ce preferați. Singurul dezavantaj al aplicației este că interfața nu este atât de ușor de utilizat cu un număr mare de token-uri.

+ Minimalism la început, funcționalitate extinsă disponibilă prin intermediul setărilor.

+ Copiile de rezervă ale token-urilor pot fi create în cloud pentru a fi utilizate pe mai multe dispozitive și pentru a fi migrate pe altele noi.

+ Conectarea la aplicație este protejată prin PIN sau amprentă digitală.

+ Pe ecran este afișat doar codul pentru ultimul token utilizat.

+ Înlocuiește parola permanentă a contului Yandex.

– Cu multe token-uri, nu este atât de ușor să îl găsești pe cel necesar.

Autentificatoare hardware FIDO U2F: YubiKey și alții

Dacă o aplicație care generează coduri de unică folosință pare o modalitate prea firavă și intangibilă de a vă proteja conturile și doriți ceva mai solid și mai fiabil, care să vă blocheze contul cu o cheie care merge literalmente în buzunar, atunci nu căutați mai departe de token-urile hardware bazate pe standardul U2F (Universal 2nd Factor), creat de Alianța FIDO.

Cum funcționează token-urile FIDO U2F

Token-urile hardware U2F sunt preferatele specialiștilor în securitate, în primul rând pentru că, din perspectiva utilizatorului, funcționează foarte simplu. Pentru a începe, este suficient să conectați jetonul U2F la dispozitivul dvs. și să îl înregistrați într-un serviciu compatibil. Întregul proces durează doar câteva clicuri.

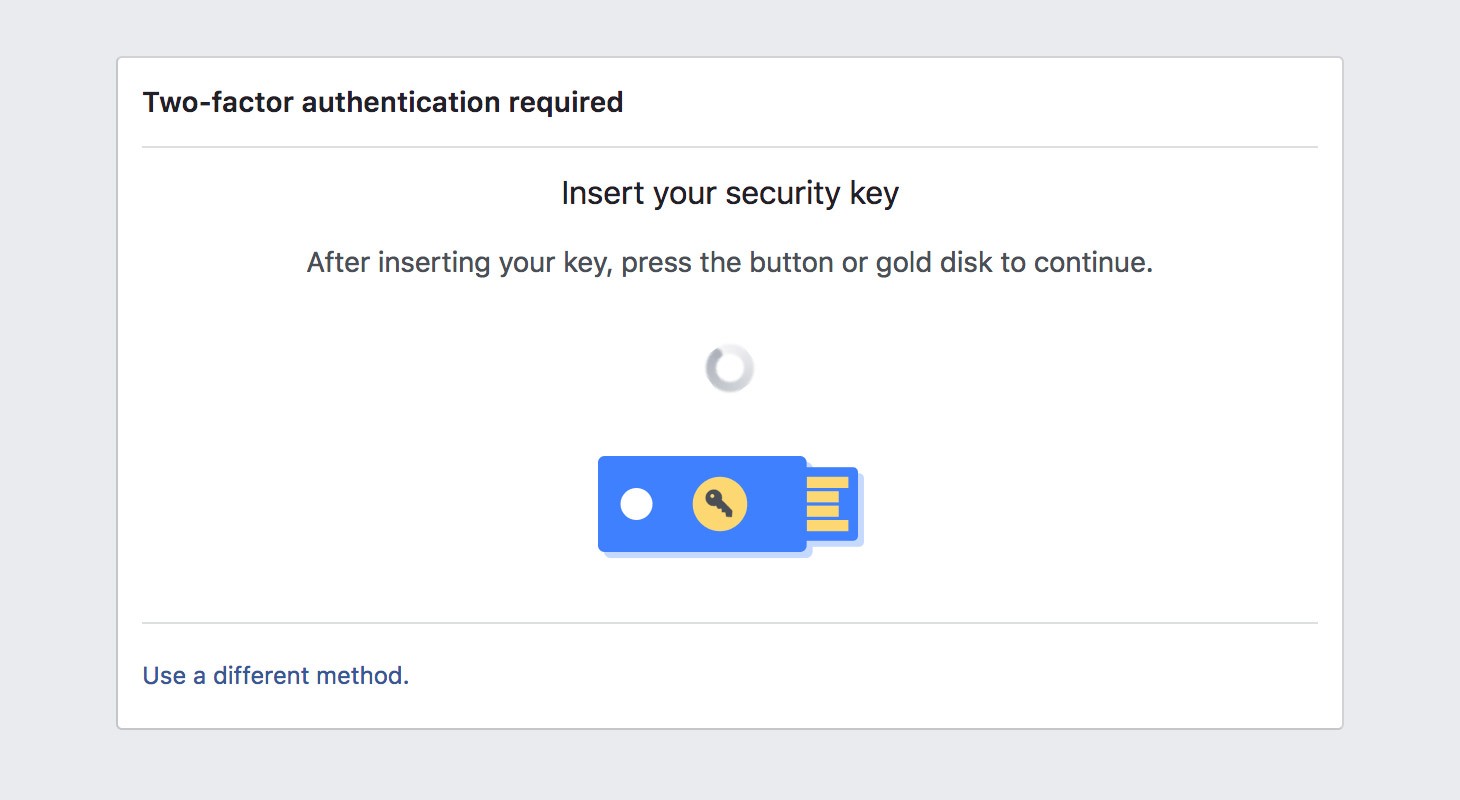

După aceea, pentru a confirma conectarea la serviciu, va trebui să conectați tokenul U2F la dispozitivul de pe care vă conectați și să atingeți butonul tokenului (unele dispozitive necesită un PIN sau scanarea amprentei digitale, dar aceasta este o funcție suplimentară). Asta este tot – fără setări complexe, fără introducerea unor secvențe lungi de caractere aleatoare sau alte mumbo-jumbo asociate adesea cu cuvântul criptografie.

Inserați cheia și apăsați butonul – și asta e tot

În același timp, sub capotă, lucrurile sunt inteligente și solide din punct de vedere criptografic: Atunci când se înregistrează un token pe un serviciu, este creată o pereche de chei criptografice – privată și publică. Cheia publică este stocată pe server, iar cea privată este stocată într-un cip Secure Element, care este inima jetonului U2F, și nu părăsește niciodată dispozitivul.

Cheia privată este utilizată pentru a cripta confirmarea de conectare, care este transmisă serverului și poate fi decriptată cu ajutorul cheii publice. Dacă cineva care pretinde că sunteți dvs. încearcă să transfere o confirmare de conectare criptată cu o cheie privată greșită, atunci decriptarea acesteia cu cheia publică va produce o aberație, iar serviciul nu va acorda acces la cont.

Ce tipuri de dispozitive U2F există

Cel mai cunoscut și mai comun exemplu de U2F este YubiKey, fabricat de Yubico. Compania a fost, în esență, vârful de lance al acestui standard, dar a ales să îl facă deschis, scop în care a fost creată Alianța FIDO. Și pentru că standardul este deschis, alegerea dumneavoastră nu este restricționată: Dispozitivele compatibile cu U2F sunt produse și vândute de diverse companii, iar magazinele online oferă o gamă de modele diferite.

YubiKey – probabil cel mai popular token U2F

De exemplu, Google a introdus recent o suită de autentificatori sub sigla Google Titan Security Keys. De fapt, acestea sunt chei produse de Feitian Technologies (al doilea cel mai popular producător de jetoane U2F, după Yubico) pentru care Google și-a dezvoltat propriul firmware.

Desigur, toate autentificatoarele hardware compatibile cu standardul U2F vor funcționa la fel de bine cu orice serviciu care este, de asemenea, compatibil cu acest standard. Cu toate acestea, există diferențe, cea mai importantă fiind interfețele suportate de cheie. Aceasta determină în mod direct cu ce dispozitive poate funcționa:

USB: pentru conectarea la PC-uri (nu contează dacă acestea rulează Windows, Mac sau Linux; cheile funcționează fără a instala niciun driver). În plus față de obișnuitul USB-A, există chei pentru USB-C.

NFC: necesar pentru utilizarea cu smartphone-uri și tablete Android.

Bluetooth: necesar pe dispozitivele mobile care nu au NFC. De exemplu, posesorii de iPhone au în continuare nevoie de un autentificator bazat pe Bluetooth. Deși iOS permite acum aplicațiilor să utilizeze NFC (înainte de acest an, doar Apple Pay era permis), majoritatea dezvoltatorilor de aplicații compatibile cu U2F nu au profitat încă de această funcție. Autentificatoarele Bluetooth au câteva dezavantaje: în primul rând, trebuie să fie încărcate; în al doilea rând, le ia mult mai mult timp să se conecteze.

Modelurile de bază de token-uri U2F suportă de obicei doar U2F și costă între 10 și 20 de dolari. Alte dispozitive mai scumpe (20-50 de dolari) pot funcționa, de asemenea, ca un card inteligent, pot genera parole de unică folosință (inclusiv OATH TOTP și HOTP), pot genera și stoca chei de criptare PGP și pot fi utilizate pentru a se conecta la Windows, macOS, Linux și așa mai departe.

Ce să alegeți: SMS, aplicație sau YubiKey?

Atunci, ce să alegeți pentru autentificarea cu doi factori? Nu există un răspuns universal la această întrebare. Diferite versiuni și combinații 2FA pot fi utilizate pentru diferite servicii. De exemplu, conturile cu prioritate maximă (o căsuță poștală legată de alte conturi etc.) ar trebui să fie protejate la maximum – adică blocate cu un token hardware U2F, cu toate celelalte opțiuni 2FA blocate. În acest fel, puteți fi siguri că nimeni nu va avea vreodată acces la contul dvs. fără acest token.

O opțiune bună este să legați două chei de contul dvs., la fel ca în cazul cheilor de mașină: una este întotdeauna în buzunar, iar cealaltă este într-un loc sigur, în cazul în care prima se pierde. Mai mult, puteți folosi diferite tipuri de chei: De exemplu, o aplicație de autentificare pe smartphone-ul dvs. ca fiind cea principală și un token U2F sau un bilet de hârtie cu parole de unică folosință în seiful dvs. ca rezervă.

În orice caz, principalul sfat este să evitați utilizarea parolelor de unică folosință bazate pe SMS ori de câte ori este posibil. Este adevărat, nu este întotdeauna posibil. Serviciile financiare, de exemplu, sunt notoriu de conservatoare și rareori oferă autentificare prin altceva decât prin SMS.

.