Förut kallades de för ”uppkopplade tv-apparater”, nu kallas de för ”smarta tv-apparater”. Alla tv-apparater som kan anslutas till internet för att få tillgång till tjänster, använda appar och på något sätt bete sig som våra datorer med webbläsare. Smarta tv-apparater ansluts till Internet via trådbunden Ethernet-anslutning eller Wi-Fi i ett hemnätverk. Smarta tv-apparater kräver datachips för att jonglera videobearbetning, flera skärmar och en internetanslutning. De använder också minne för att buffra strömmande video och musik och behöver ytterligare processorkraft för att hantera grafik. TV-apparaterna kan styras med röstkommandon och med appar som körs på vissa smarttelefoner.

Dan Reynolds, expert på informationssäkerhetslösningar och utbildning vid International Institute of cyber security, förklarar att dessa smarta TV-apparater inte är så smarta och att mjukvarusäkerheten inte är helt perfekt. Smart-TV:s liknar sakernas internet (IoT) men gamla sårbarheter som ansågs ha försvunnit helt och hållet är nya sårbarheter igen i sakernas internet (IoT). Ibland kan man lätt hitta en brist som kan göra det möjligt att vidta en rad olika åtgärder på TV:n, inklusive åtkomst till potentiellt känsliga data, fjärrfiler och enhetsavbildningar och så småningom få root-åtkomst till enheten.

I artikeln kommer vi att täcka olika aspekter av två av de mest kända märkena av Smart TV:s, Samsung och LG, med hjälp av etisk hacking-kurs professor i IIcybersecurity.

- Förståelse av SAMSUNG SMART TV-operativsystemet

- Hur man gör en analys över Samsung Smart TV firmware

- Anslutning till Samsung TV

- Anslutning av Wireshark med Smasung Smart TV

- Smart TV Hotel Mode Hack

- Förstå LG SMART TV operativsystem

- Anslutning till Smart TV

- Sändnings-/mottagningsprotokoll

- OK Bekräftelse

- Error Acknowledgement

- Power (Kommando: k a)

- LG TV USB IR-Hack med Arduino

- Hur man aktiverar USB-spelare via serie

- Anpassade firmwares

- Svag autentisering

- Sårbara TV:s API:er

- Sårbarheter i samband med MIM-attacker

Förståelse av SAMSUNG SMART TV-operativsystemet

Tizen är ett operativsystem som är baserat på Linuxkärnan och GNU C Library som implementerar Linux API. Det riktar sig till ett mycket brett utbud av enheter, bland annat smarta telefoner, surfplattor, Infotainment-enheter i fordon (IVI), smarta tv-apparater, datorer, smarta kameror, bärbara datorer, Blu-ray-spelare, skrivare och smarta hushållsapparater. Syftet är att erbjuda en enhetlig användarupplevelse på alla enheter. Tizen skulle ha implementerats i Samsung TV-apparater från 2015.

Det finns en del onlinegemenskaper som arbetar över forskningen om operativsystemet för Samsungs smarta TV-apparater som Sammygo, nämner Dan Reynolds, expert på informationssäkerhetslösningar och utbildning.

Hur man gör en analys över Samsung Smart TV firmware

ExLink-anslutningen består av en kabel som på ena sidan har ett 3,5 mm-uttag, som ljuduttagen, och på den andra sidan en RS232 ( Seriell ) DB9-kontakt. Med denna kabel kan du ansluta din PC-dator till TV:n och gå in i det seriella läget. Med detta kan du använda en seriell kommunikationsprogramvara, som Hyperterminal, Putty från Windows eller Linux.

Anslutning till Samsung TV

- Sätt TV:n i standby-läge, tryck sedan på sedan och sedan när TV:n slår på den visar den en ny servicemeny.

- Aktivera hotellalternativet och ställ in RS-232-gränssnittet till UART.

- Använd strömknappen och stäng sedan av TV:n och sätt på den igen.

TV:n bör nu vara redo för kommunikation med datorn.

Anslutning av Wireshark med Smasung Smart TV

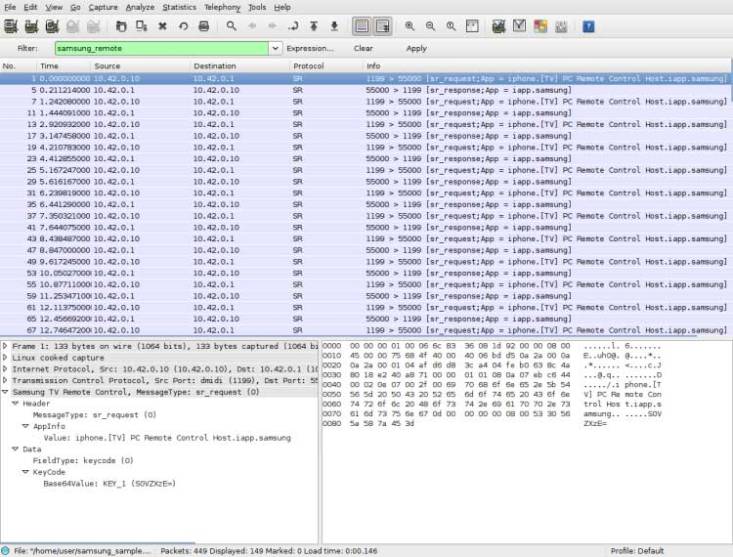

Det finns en Wireshark-dissektor för Samsung SmartTV-protokollet.

Denna dissektor gör det möjligt att filtrera Wireshark-fångster och avkoda fjärrstyrningspaket som skickas till TV:n via WiFi och paket som skickas från TV:n till fjärrkontrollenheten. Detta wireshark-plugin gör det möjligt att på ett enkelt sätt skapa egna dissektorer för anpassade protokoll.

För att installera dissektorn i din wireshark-installation måste du göra följande:

Ladda ner den version av WSGD som matchar din wireshark-version och maskinarkitektur och lägg den sedan i mappen för wireshark-plugins. Packa upp dissektorfilerna (t.ex. /usr/lib/wireshark/libwireshark0/plugins/).

För att se dissektorn i aktion kan du göra så här:

- Kör wireshark med installerad dissektor. Ladda ner exemplets fångstfil och öppna den i wireshark.

- Skriv samsung_remote i filterfältet och se det filtrerade Samsung Remote-paketet.

- Klicka på ett av paketen som är markerat med SR-protokollet och se avkodade paketdata.

Du kan testa anslutningen med några av kommandona

TV On: \x08\x22\x00\x00\x00\x02\xd6\r

TV Off: \x08\x22\x00\x00\x00\x01\xd5

HDMI1: \x08\x22\x0a\x00\x05\x00\xc7

TV Tuner: \x08\x22\x0a\x00\x00\x00\xcc

Volym upp : \x08\x22\x01\x00\x01\x00\x00\xd4

Volym ner : \x08\x22\x01\x00\x02\x00\xd3

Mute Toggle : \x08\x22\x02\x00\x00\x00\x00\x00\xd4

Ljuddämpare på : \x08\x22\x0c\x06\x00\x00\xc4

Talare Av : \x08\x22\x0c\x06\x00\x01\xc3

HDMI 2 : \x08\x22\x0a\x00\x05\x01\xc6

HDMI 3 : \x08\x22\x0a\x00\x05\x02\xc5

Smart TV Hotel Mode Hack

Vissa modeller av Samsung TV har ett alternativ, för att få TV:n att fungera när de är installerade på hotell. Detta gör att TV:n fungerar i en isolerad miljö som skyddar vissa funktioner från de ändringar som hotellgästerna vill göra. Du kan använda stegen nedan för att hacka dig in i hotell-TV-läget och rota den.

Det finns många oberoende projekt som är relaterade till Samsungs smarta TV på Github Som Samsung-Remote nämner Dan Reynolds, expert på lösningar för informationssäkerhet och utbildning.

Förstå LG SMART TV operativsystem

När du köper en LG Smart TV får du en LG TV med WebOS operativsystem. WebOS, även känt som LG WebOS, Open WebOS, HP WebOS eller Palm WebOS, är ett Linux-kärnbaserat multitasking-operativsystem för smarta enheter som tv-apparater och smarta klockor och var tidigare ett mobiloperativsystem. Det utvecklades ursprungligen av Palm, som förvärvades av Hewlett-Packard. HP gjorde plattformen öppen källkod och den blev Open WebOS. Operativsystemet såldes senare till LG Electronics.

Då WebOS är öppen källkod finns det en del open source-gemenskaper online som (openwebosproject, openlgtv) som arbetar med firmware. Från dessa gemenskaper kan du ladda ner operativsystemets firmware och göra din egen forskning.

Anslutning till Smart TV

Det första steget mot att hacka ett system är att känna till systemet. För att förstå arkitekturen och övervaka trafiken som din Smart TV skickar måste du ansluta din dator till Smart TV:n. För att nå fram till firmware-nivån måste du ansluta via RS-232C-gränssnittet. Du kan enkelt ansluta med RS-232-kabel från TV:n till datorns USB.

I allmänhet rekommenderar vi Linux-operativsystemet. Det finns rapporter från användare som har problem med vissa USB2Serial-adaptrar under Windows 7, så för närvarande rekommenderar vi Windows XP för användning av USB2Serial-adaptrar.

Starta TV:n och gå till menyn ”Options” med hjälp av fjärrkontrollen och se till att Set ID är inställt på 1. Du behöver ett program för terminalemulering som Hyperterminal eller Putty. Ställ in följande konfiguration: 9600 eller 115200 Baud (i nyare firmwares är 115200bps baudrate standard), 8N1, XON/XOFF. Datalängd: 8 bitar, paritet: Ingen, stoppbitar: 1 bit, kommunikationskod: ASCII-kod. Genom att utfärda följande kommandon kan du kontrollera anslutningen. Det finns många olika kommandon för att leka med systemet.

Sändnings-/mottagningsprotokoll

: Första kommandot för att styra setet.(j, k, m eller x) : Andra kommandot för att styra setet.(j, k, m eller x) : Andra kommandot för att styra setet.

: Du kan justera set-id för att välja önskat set-ID-nummer i menyn Option. Justeringsområdet är 1~ 99. När du väljer Set ID 0 styrs varje ansluten uppsättning. Set ID anges som decimaltal (1~ 99) i menyn och som hexadekimaltal (0x0~ 0x63) i överförings-/mottagningsprotokollet.

: För att överföra kommandodata. Överför FF-data för att läsa status för kommandot.

: Carriage Return ASCII-kod 0x0D

: ASCII-kodutrymme (0x20) * I den här modellen kommer apparaten inte att sända status under standby-läget.

OK Bekräftelse

Apparatet sänder ACK (bekräftelse) baserat på det här formatet när det tar emot normala data. Vid denna tidpunkt, om data är dataläsningsläge, indikerar det nuvarande statusdata. Om data är dataskrivningsläge returnerar den data från PC-datorn.

* I den här modellen skickar inte setet status under standby-läget. * Dataformat : Används som kommando. : Använd det lilla tecknet, om set-ID är 10 skickas 0, a. : Använd det lilla tecknet, om data är 0 x ab skickas a, b. : Använd det stora tecknet.

Error Acknowledgement

Utrustningen sänder ACK (bekräftelse) baserat på detta format när den tar emot onormala data från icke livskraftiga funktioner eller kommunikationsfel.

Data01: Illegal kod Data02: Funktion som inte stöds Data03: Vänta längre tid * I den här modellen sänder inte utrustningen status under standby-läge. * Dataformat : Använd som kommando. : Använd det lilla tecknet, om set-ID är 10 skickas 0, a. : Använd det lilla tecknet, om data är 0 x ab skickas a, b. : Använd det stora tecknet.

Power (Kommando: k a)

För att styra Power On/Off för setet.

Sändning

Data 00: Avstängd Data 01: Påslagen

Bekräftelse

* På samma sätt, om andra funktioner sänder ”FF”-data baserat på detta format, presenterar återkoppling av Bekräftelsedata status om varje funktion.

* Observera: I den här modellen kommer setet att skicka bekräftelsen efter att bearbetningen av strömmen har slutförts.

Det kan uppstå en tidsfördröjning mellan kommando och bekräftelse.

Och du kan också använda dig av skript som finns tillgängliga på Internet, som libLGTV_serial. Mike Stevans, professor i etisk hackarkurs, förklarar att libLGTV_serial är ett Pythonbibliotek för att styra LG TV-apparater (eller monitorer med seriella portar) via deras seriella port (RS232).

LG TV USB IR-Hack med Arduino

Du kan enkelt hacka din LG TV med ett adruinokort via uppladdning av skript.

Det här biblioteket för infraröd fjärrkontroll består av två delar: IRsend sänder IR-fjärrpaket, medan IRrecv tar emot och avkodar ett IR-meddelande.

#include <IRremote.h>IRsend irsend;void setup(){ Serial.begin(9600);}void loop() { if (Serial.read() != -1) { for (int i = 0; i < 3; i++) { irsend.sendSony(0xa90, 12); // Sony TV power code delay(100); } }}

#include <IRremote.h>int RECV_PIN = 11;IRrecv irrecv(RECV_PIN);decode_results results;void setup(){ Serial.begin(9600); irrecv.enableIRIn(); // Start the receiver}void loop() { if (irrecv.decode(&results)) { Serial.println(results.value, HEX); irrecv.resume(); // Receive the next value }}

Du kan lära dig mer om adruino-hacks från Github-projekt och open source-communities.

Hur man aktiverar USB-spelare via serie

- Ansluta PC via COM-port eller USB2COM-adapter (USBtillRS232) till RS232-anslutningen på TV:n

- Kör terminalprogram på PC:n (till exempel hyperterminal eller putty)

- Inställ följande parametrar för COM-port: speed 9600, flow control: none. Lämna alla andra på standardvärdena.

- I terminalen anger du: ”ab 0 ff” och tryck på ”Enter”. Du bör få följande svar: ”01 ok????x”, där ???? är verktygsalternativets nummer. Kom ihåg det eller skriv det på ett papper.

- För att aktivera USB-mediespelaren anger du: ”

- Släpp av/på TV:n och tryck på Enter. USB-ikonen ska visas i TV:ns huvudmeny.

Anpassade firmwares

Du kan ladda ner gamla firmwares från officiella LG-webbplatser eller från Internetforum. Dessa firmware är anpassade efter användarens behov.

Mike Stevens, professor i hackerutbildning i Mexiko, förklarar att med hjälp av seriella kommandon, skript och sårbarheter kan vem som helst hacka en smart-TV. Några av de kända sårbarheterna för vilka olika exploits finns tillgängliga på den svarta marknaden är:

Svag autentisering

Protokollet är mycket enkelt när det gäller autentisering och autentiseringspaketet behöver bara en IP-adress, en MAC-adress och ett värdnamn för autentisering. Det är lätt att bryta protokollet. Dessutom är autentiseringen på klientsidan inte så stark. Protokollet hanterar inte heller autentisering med NULL MAC-adressvärde och därmed kan alla enheter med NULL MAC-adressvärde ansluta till TV:n.

Sårbara TV:s API:er

En hackare kan hacka sig in och installera skadlig kod via TV:ns API:er som File.Unzip eller Skype. Dessa kan användas för att kopiera filer till alla skrivbara filsystem på målet och installera en bakdörr.

Sårbarheter i samband med MIM-attacker

Med hjälp av sårbarheter i samband med MIM-attacker kan en hackare sniffa data eftersom TV inte kontrollerar servercertifikat. Med hjälp av falska certifikat kan en hackare lätt utföra en Man in Middle-attack.

Enligt experter på informationssäkerhetslösningar och utbildning är det inte så annorlunda att skapa skadlig kod för Smart TV än att skapa skadlig kod för datorer eller Linuxsystem. Grundoperativsystemet är Linux och har sårbarheter. Genom att använda de seriella kommandona och sårbarheterna kan en hackare alltså enkelt hacka sig in i en smart-TV. Eftersom det inte finns några antivirus eller skadliga lösningar för smarta TV-apparater blir det lättare för en hackare att hacka sig in i smarta TV-apparater.